- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

6.5. Оценка общей эффективности применения комплексов мер защиты иткс

Общая эффективность применения рассматриваемых комплексов мер защиты ИТКС подразумевает учет соответствия этих комплексов требованиям по единовременным и постоянным затратам. Поэтому итоговая функция будет иметь следующий вид:

Эобщ(k) Эu(k)Эз(k). (6.14)

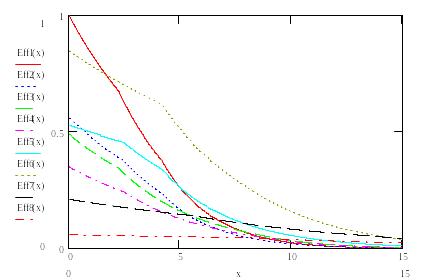

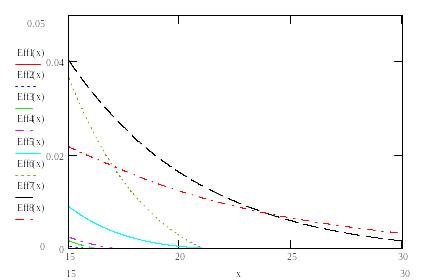

Вид зависимостей представлен на рис. 6.17 и 6.18.

Вид зависимостей показывает, что комплексы мер, обеспечивающие наибольшие показатели защищенности системы (Комплексы 7 и 8), сильно проигрывают остальным комплексам при низкой активности злоумышленника из-за своей большой стоимости, и на данном отрезке более эффективно применение шифрования трафика (Комплекс 6). Однако при большой интенсивности атак только использование этих двух комплексов обеспечивает допустимый уровень среднего ущерба.

Таким образом, для выбора эффективной защиты необходимо оценивать агрессивность среды функционирования ИТКС, поскольку от него существенным образом зависит оптимальный состав мер и средств защиты.

k

Эобщ1(k)

Эобщ2(k)

Эобщ3(k)

Эобщ4(k)

Эобщ5(k)

Эобщ6(k)

Эобщ7(k)

Эобщ8(k)

Рис. 6.17. Зависимости эффективности применения комплексной защиты ИТКС от интенсивности возникновения атак при малых значениях интенсивности

k

Эобщ1(k)

Эобщ2(k)

Эобщ3(k)

Эобщ4(k)

Эобщ5(k)

Эобщ6(k)

Эобщ7(k)

Эобщ8(k)

Рис. 6.18. Зависимости эффективности применения комплексной защиты ИТКС от интенсивности возникновения атак при больших значениях интенсивности

Заключение

В данном пособии рассмотрены модели удаленного злоумышленного доступа в операционную среду компьютера. Определена информационно-телекоммуникационная система, как объект атак, связанных с удаленным доступом к ее элементам. Выделено понятие угрозы информационной безопасности и механизмы взаимодействия элементов ТКС. Проведена классификация и описание процессов реализации угроз удалённого доступа в операционную среду компьютера.

Определены меры и средства защиты от атак, связанных с удаленным доступом к элементам ИТКС. Внимание уделено таким мерам защиты как:

применение межсетевых экранов

применение систем обнаружения вторжений

применение специфической конфигурации ИТКС

В пособии показан способ определения объектов защиты, множеств мер защиты, комплексов мер защиты от угроз удаленного доступа в операционную среду компьютера.

Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам ИТКС, рассмотрено на примере атак :

отказ в обслуживании

внедрение в сеть ложного объекта

подмена доверенного объекта сети

внедрение ложного DNS сервера

В пособии определена методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам ИТКС. В методике произведен выбор параметров для осуществления количественного анализа рисков ИТКС, показан подход к определению вероятностей реализации атак, произведен расчет рисков реализации угроз удаленного доступа к элементам ИТКС.

Предложенная методика оценки эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам ИТКС, достаточно универсальна и может быть применена в различных практических работах и научных исследованиях.