- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

В соответствии с предположениями, аналогичными приведенным в предыдущем пункте, примем в качестве закона распределения вероятностей реализации атаки закон распределения Пуассона. Формула для интенсивности возникновения каждой из конечных атак в таком случае принимает вид:

(5.35)

(5.35)

тогда закон распределения вероятностей равен

(5.36)

(5.36)

Соответствующие распределения подобны полученным в предыдущем разделе. Однако в случае учета различия величин ущербов от различных атак для оценки риска таких распределений недостаточно. Появляется необходимость привести модель к общей шкале ущерба для всех атак. Данный шаг осуществим только для каждого из определенных выше видов ущерба в отдельности, поскольку величины ущербов, наносимые различными атаками должны, как минимум, быть сопоставимыми и иметь одинаковую размерность.

Введем вектор величин u{ui}, характеризующих величину ущерба от каждой из исследуемых атак. В общем случае зависимость uiui(i) величины среднего ущерба от реализации атаки от среднего времени ее действия не имеет четкого определения, однако для упрощения дальнейших вычислений представим ее как линейную:

uiKii. (5.37)

Поскольку распределения числа возникающих атак являются дискретными, то построение непрерывного распределения вероятностей нанесения ущерба крайне затруднительно, кроме того для решения поставленных задач этого не требуется. Для нахождения искомого дискретного распределения разобьем рассматриваемый интервал ущерба [Umin,Umax] на L участков:

u[uminu;umin(1)u],

Выберем множество атак A{Ai}, воздействие которых необходимо учитывать. Для каждой из атак вероятность возникновения некоторого числа m ее повторений известна в соответствии с законом Пуассона и равна (5.36). При возникновении m атак вида Ai, средний ущерб, наносимый системе этими атаками, равен uim, а вероятность его нанесения равна pim. Данная величина ущерба попадает в некоторый интервал [uminu;umin(1)u]. Следовательно, для получения вероятности нанесения системе величины ущерба, принадлежащей данному интервалу, необходимо просуммировать все вероятности для величин, попадающих в данный интервал:

(5.38)

(5.38)

Однако, при учете воздействия нескольких атак ущерб представляет собой сумму ущербов, нанесенных всеми атаками в соответствующем количестве повторений:

(5.39)

(5.39)

следовательно, для расчета вероятности необходимо учесть каждую реализацию вероятностной модели, т.е. все возможные комбинации количества возникших атак.

Вероятность попадания ущерба в некоторый интервал равна сумме вероятностей реализации комбинаций M чисел возникших атак mi, для которых суммарный ущерб принадлежит данному интервалу. Поскольку предполагается, что все атаки взаимно независимы, вероятность реализации комбинации равна произведению вероятностей возникновения соответствующего числа атак каждого вида:

(5.40)

(5.40)

Таким образом, формула вероятности принимает вид:

(5.41)

(5.41)

Для построения распределений вероятностей ущерба присвоим интенсивностям возникновения атак i значения, использованные в предыдущем разделе.

Для ущербов конфиденциальности выберем некоторое единичное значение ущерба uc0, тогда для исследуемых атак примем:

u1.1uc0 — сниффинг пакетов,

u1.4u2.43uc0 — внедрение ложного объекта (ARP-спуфинг),

u1.52uc0 — внедрение ложного объекта (маршрутизация).

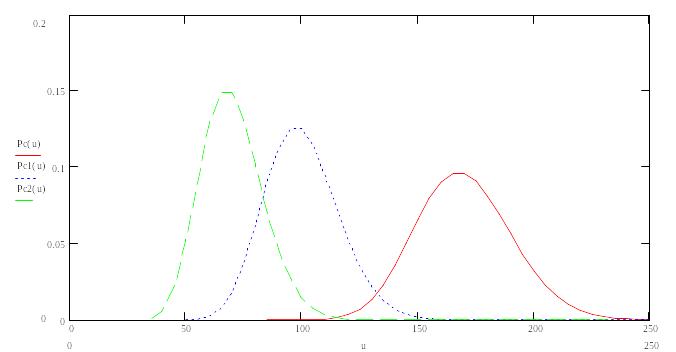

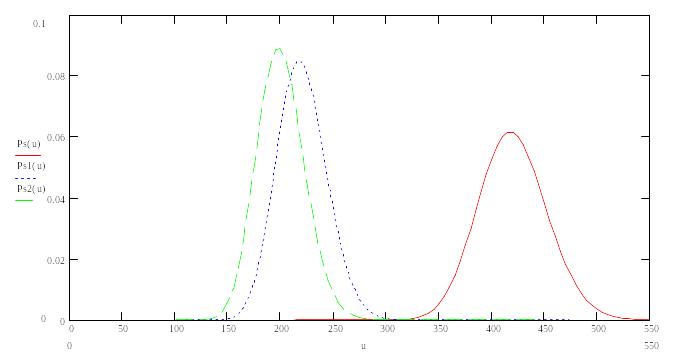

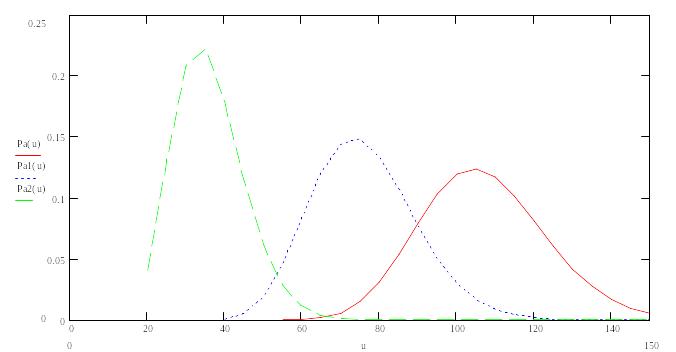

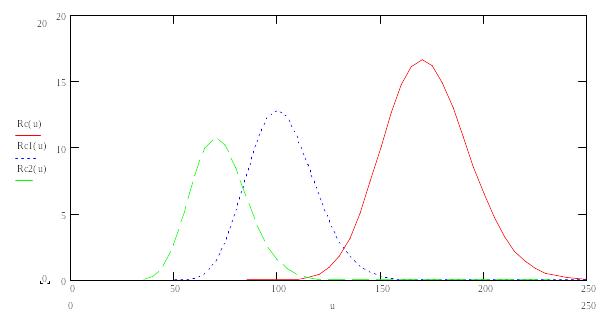

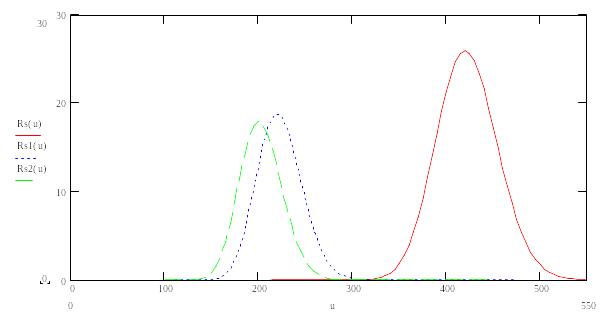

Зная распределения вероятностей возникновения атак и средние ущербы, наносимые ИТКС каждой их реализацией, можно построить распределение вероятностей нанесения суммарного ущерба ИТКС. Огибающие этих распределений приведены на рис. 5.10—5.15, где:

Pc1(u),Pc2(u) — вероятности нанесения ущерба от реализации атак соответственно внутреннего и внешнего злоумышленника,

Pc(u) — вероятность нанесения суммарного ущерба

Rc1(u), Rc2(u) — риски от реализации атак соответственно внутреннего и внешнего злоумышленника,

Rc(u)

— суммарный риск,

—

ущерб от реализованных атак, где

uiKiuc0.

—

ущерб от реализованных атак, где

uiKiuc0.

Для ущербов доступности выберем некоторое единичное значение ущерба us0, тогда для исследуемых атак примем:

u1.5us0 — внедрение ложного объекта (маршрутизация),

u1.15us0 — отказ в обслуживании (SYN-flood).

Для ущербов, связанных с несанкционированным входом в систему с правами легального пользователя, выберем некоторое единичное значение ущерба ua0, тогда для исследуемых атак примем:

u1.6u2.6ua0 — подмена доверенного объекта,

u1.7ua0 — подмена доверенного объекта,

u0.12ua0 — непосредственный вход путем сброса пароля ОС,

u0.22ua0 — непосредственный вход путем хищения файла паролей.

Pc(u)

u

Pc1(u)

Pc2(u)

Рис. 5.10. Распределение вероятностей нанесения ИТКС ущерба, связанного с нарушением конфиденциальности информации

Ps(u)

u

Ps1(u)

Ps2(u)

Рис. 5.11. Распределение вероятностей нанесения ИТКС ущерба, связанного с нарушением доступности информации

Pa(u)

u

Pa1(u)

Pa2(u)

Рис. 5.12. Распределение вероятностей нанесения ИТКС ущерба, связанного с несанкционированным входом в систему с правами легального пользователя

Rc(u)

u

Rc1(u)

Rc2(u)

Рис. 5.13. Распределение рисков нарушения конфиденциальности информации в ИТКС

Rs(u)

Rs1(u)

Rs2(u)

Рис. 5.14. Распределение рисков нарушения доступности информации в ИТКС

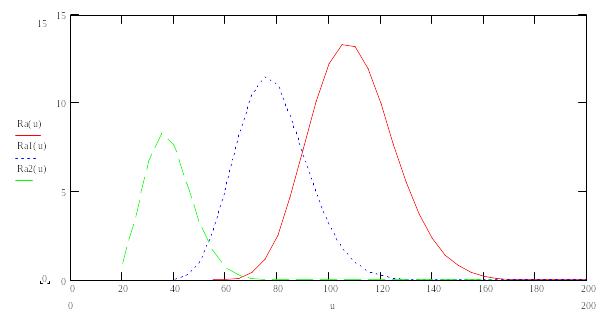

Ra(u)

u

Ra1(u)

Ra2(u)

Рис. 5.15. Распределение рисков несанкционированного входа в систему с правами легального пользователя информации в ИТКС