- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

6.4.1.2. Сканирование сети

В разработанной модели сканирование сети рассматривается только как этап реализации более сложных атак, поэтому длительность ее действия не имеет смысла

— без использования средств защиты вероятность реализации атаки равна p1.2p2.21;

— с использованием в качестве меры защиты межсетевого экрана (шлюза сеансового уровня или уровня приложений), с допущением того, что его конфигурация корректна, вероятность реализации внешнесегментной атаки p2.20;

— с использованием средств контроля сканирования сети в системах обнаружения атак вероятность реализации атаки зависит от среднего времени реализации атаки и среднего времени реакции системы. Вероятность реализации вычисляется по формуле, предложенной в разделе 5.3:

(6.10)

(6.10)

Для определенности среднее время выявления сканирования и блокирования принимается за τз25 с. В таком случае при среднем времени реализации τ48,8 с. вероятность реализации атаки равна

(6.11)

(6.11)

6.4.1.3. Отказ в обслуживании syn-flood

Данная атака направлена на нарушение доступности атакуемых хостов следовательно целесообразно оценивать ущерб от ее воздействия как величину, пропорциональную времени воздействия. Поскольку при отсутствии принимаемых мер противодействия данной атаке время ее действия ограничивается только инициативой злоумышленника, ограничивается только инициативой злоумышленника, определим среднее время ее завершения τз8ч28800 с.

При использовании межсетевого экрана (шлюза сеансового уровня или уровня приложений) при его корректной конфигурации и достаточной стойкости к атаке пакеты SYN из внешней сети на атакуемый хост не пропускаются, следовательно, атака не реализуется.

При использовании средств контроля транспортного уровня в системах обнаружения атак в процессе реализации атаки происходит блокирование подозрительных IP-адресов.

В случае реализации атаки SYN-flood как этапа подмены доверенного объекта время недоступного состояния хоста, необходимое злоумышленнику, равно продолжительности его несанкционированной работы с сервером. Однако, рассмотренные меры защиты на время действия атаки не влияют, вероятность реализации данной атаки как этапа более сложной равна вероятности, соответствующей используемой мере противодействия:

— без использования мер противодействия среднее время действия атаки стремится к бесконечности; вероятность реализации атаки как этапа более сложной атаки равна p1.3p2.31;

— с использованием соответствующих типов межсетевых экранов среднее время действия атаки 2.30 с;

— с использованием средств контроля транспортного уровня систем обнаружения атак среднее время действия атаки равно 1.32.30 с; вероятность реализации атаки как этапа более сложной атаки p1.3p2.30.

6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

Данная атака направлена на нарушение конфиденциальности трафика в сегменте ИТКС, следовательно, целесообразно оценивать ущерб от ее воздействия как величину, пропорциональную времени воздействия. Поскольку в отсутствие принимаемых мер противодействия данной атаке время ее действия ограничивается только инициативой злоумышленника, то среднее время ее завершения τз8ч28800 с. Следует отметить, что ARP-таблицы при нормальном режиме функционирования системы автоматически обновляются с периодом порядка 60 с, и злоумышленнику для сохранения контроля над трафиком необходимо осуществлять спуфинг с такой же периодичностью. Однако для рассматриваемой модели данный факт не будет являться проявлением следующей атаки данного типа, но будет считаться продолжением текущей.

При реализации прослушивания сети для перехвата пароля необходимое время действия зависит от интенсивности обмена паролями в сети. Для определенности примем периодичность обмена паролями по протоколам telnet и FTP есть τ120 с. Исходя из этой величины оценивается вероятность реализации атаки как этапа входа в систему с привилегиями легального пользователя.

В случае использования статических ARP-таблиц весь сетевой обмен по протоколу ARP игнорируется, следовательно, реализовать атаку не представляется возможным.

При использовании межсетевых экранов, пакеты, приходящие из внешней сети, но имеющие внутренние адреса, отбрасываются фильтром, поэтому, в этом случае внешнесегментные атаки не реализуются.

При использовании средств контроля адресации в системах обнаружения атак периодически происходит мониторинг соответствия IP и MAC-адресов хостов системы. Для определенности этот период принимается за τз20 с.

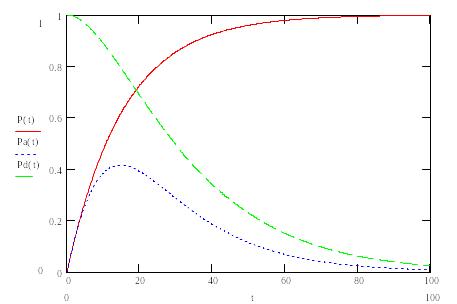

Рис. 6.3. Распределения вероятностей состояний атаки «APR-спуфинг»

P(t) — вероятность начала атаки к моменту времени t,

P

P(t)

t

Pд(t)

Pа(t)

а(t) — вероятность действия атаки к моменту времени t при использовании средств мониторинга адресации хостов,Pд(t) — вероятность действия атаки в течение времени t при использовании средств мониторинга адресации хостов.

Количественные значения искомых параметров имеют следующий вид:

— без использования

мер противодействия

среднее время действия

атаки

вероятность реализации атаки для

перехвата пароля p1.4p2.41;

вероятность реализации атаки для

перехвата пароля p1.4p2.41;

— с использованием средств контроля

адресации систем обнаружения атак

среднее время действия атаки равно

вероятность реализации атаки для

перехвата пароля p1.1Pд()0,009.

вероятность реализации атаки для

перехвата пароля p1.1Pд()0,009.