- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

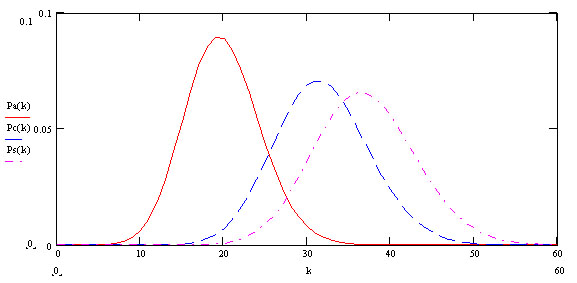

На основе полученных выше законов распределения вероятностей реализации атак найдем распределение риска для соответствующих видов ущерба [4,90,91].

Закон распределения риска от нарушения конфиденциальности при uckuc0 принимает вид:

Для риска несанкционированного входа в систему закон распределения при uakua0 примет вид:

Для риска нарушения доступности информации в системе

Выберем интервал функционирования ИТКС T1 месяц и присвоим интенсивностям возникновения атак (исходя из их сложности и распространенности) следующие значения:

1.12.140 — сниффинг пакетов,

1.32.340 — отказ в обслуживании (SYN-flood),

1.42.410 — внедрение ложного объекта (ARP-спуфинг),

1.52.510 — внедрение ложного объекта (маршрутизация),

1.62.63 — подмена доверенного объекта,

1.73 — подмена доверенного объекта (перехват сессии),

1.85, 2.83 — внедрение ложного DNS-сервера,

0.115 — непосредственный вход путем сброса пароля ОС,

0.25 — непосредственный вход путем хищения файла паролей,

pв0,5 — вероятность перехвата пароля при каждом прослушивании трафика,

K1K20,5 — коэффициенты активности внутреннего и внешнего нарушителя.

Исходя из полученных выше законов распределения, без учета использования мер противодействия, огибающие распределений вероятностей числа случаев реализации атак k принимают вид, показанный на рис. 5.3.

Pa

k

Pc

Ps

Рис. 5.3. Примерное распределение вероятностей числа реализованных атак

На графике обозначено: Pa — несанкционированный вход в систему, Pc — нарушение конфиденциальности, Ps — нарушение доступности.

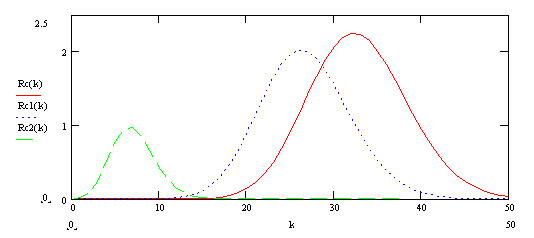

При тех же параметрах атак огибающие распределений риска нарушения конфиденциальности принимает вид, показанный на рис. 5.4.

Rc(k)

Rc1(k)

Rc2(k)

Рис. 5.4. Распределение рисков нарушения конфиденциальности информации в ИТКС

На графике обозначено: Rc1(k) — риск от реализации атак внутреннего злоумышленника, Rc2(k) — риск от реализации атак внешнего злоумышленника, Rc(k) — суммарный риск, km (m — число успешно реализованных атак), uc01.

Для этих же параметров атак огибающие распределений риска несанкционированного входа в систему с правами легального пользователя ИТКС принимает вид, показанный на рис. 5.5.

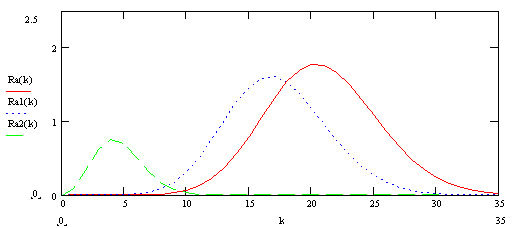

Ra(k)

Ra1(k)

Ra2(k)

Рис. 5.5. Распределение рисков несанкционированного входа в систему с правами легального пользователя информации в ИТКС

На графике обозначено: Ra1(k) — риск от реализации атак внутреннего злоумышленника, Ra2(k) — риск от реализации атак внешнего злоумышленника, Ra(k) — суммарный риск, kua0m (m — число успешно реализованных атак), ua01.

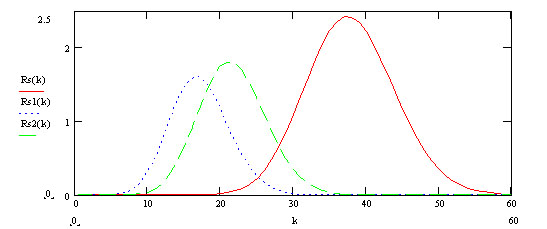

При тех же параметрах атак огибающие распределений риска нарушения доступности принимает вид, показанный на рис. 5.6. На графике обозначено: Rs1(k) — риск от реализации атак внутреннего злоумышленника, Rs2(k) — риск от реализации атак внешнего злоумышленника, Rs(k) — суммарный риск, kus0m (m — число успешно реализованных атак, us01.

При изменении условий функционирования ИТКС, а также активности внутренних и внешних злоумышленников полученные распределения могут существенно меняться, однако полученная методика позволяет учесть изменения значений интенсивностей и вероятностей реализации рассматриваемых атак для расчета рисков.

Rs(k)

k

Rs1(k)

Rs2(k)

Рис. 5.6. Распределение рисков несанкционированного входа в систему с правами легального пользователя информации в ИТКС