- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

4.4. Моделирование процессов реализации подмены доверенного объекта сети

4.4.1. Подмена доверенного объекта сети (ip-spoofing)

Для реализации данной атаки злоумышленник должен иметь возможность формировать пакеты с произвольными обратными IP-адресами. Злоумышленник отправляет в сеть пакеты с ложным обратным адресом. С помощью этой атаки он может переключать на свой компьютер соединения, установленные между другими компьютерами. При этом права доступа становятся равными правам того пользователя, чье соединение с сервером было переключено на компьютер хакера.

Каждый пакет имеет в заголовке два поля-счетчика для идентификации сообщения. Данные числа увеличиваются при обмене данными и позволяют контролировать корректность передачи. Злоумышленник может предсказать, какое значение будет иметь счетчик в высланном сервером пакете. Это возможно сделать на основе знаний о конкретной реализации TCP/IP [2,33,40]. Таким образом, послав один пакет серверу, злоумышленник получит ответ и сможет (возможно, с нескольких попыток и с поправкой на скорость соединения) предсказать значение счетчиков для следующего соединения. Если реализация TCP/IP использует специальный алгоритм для определения этих значений, то он может быть выяснен с помощью посылки нескольких десятков пакетов серверу и анализа его ответов.

Предположим, что система A доверяет системе B, так, что пользователь системы B может авторизоваться, не вводя пароля. Злоумышленник расположен на системе C. Система A выступает в роли сервера, системы B и C — в роли клиентов. Первая задача злоумышленника — ввести систему B в состояние, когда она не сможет отвечать на сетевые запросы. Это может быть сделано несколькими способами, в простейшем случае нужно просто дождаться перезагрузки системы B. Далее злоумышленник может притвориться системой B, для того, что бы получить доступ к системе A (хотя бы кратковременный). Злоумышленник пытается подобрать значение счетчика, высылая корректные запросы на установление соединения. Затем он инициирует соединение от имени B, используя подобранное значение счетчика. Если оно оказывается подходящим, соединение считается установленным. Теперь злоумышленник может выслать очередной фальшивый IP-пакет, который уже будет содержать данные. И в случае, если B является доверенным хостом для A, сервер будет выполнять команды злоумышленника без всякой аутентификации [3,30].

Этапы реализации данной атаки и типы пересылаемых пакетов приведены на рис. 4.13.

Рис. 4.13. Этапы реализации подмены доверенного объекта (IP-spoofing)

Смоделируем данную атаку с помощью сети Петри-Маркова. Обозначения элементов этой сети приведены ниже, si — позиции, tj — переходы:

s1 — B готов,

s2 — C готов к проведению атаки SYN-flood и ожидает перезагрузки B,

t1 — перезагрузка B в результате атаки SYN-flood или самопроизвольная,

s3 — B недоступен,

t2 — отправка C-SYN,

s4 — C-SYN обработан A,

t3 — прием S-SYN,

s5 — S-SYN принят C,

t4 — отправка C-SYN2 от имени B,

s6 — C-SYN2 обработан A,

s7 — C готов к подбору S-ACK2,

t5 — подбор S-ACK2,

s8 — S-ACK2 подобран,

t6 — отправка подходящего S-ACK2,

s9 — S-ACK2 принят, соединение с правами B установлено,

t7 — отправка данных,

s 10

— результат:

выполнение

сервером

команды

злоумышленника.

10

— результат:

выполнение

сервером

команды

злоумышленника.

Вид данной сети представлен на рис. 4.14.

Рис. 4.14. Вид сети Петри-Маркова для атаки «подмена доверенного объекта сети»

В этой сети позиции не имеют инцидентных дуг, поэтому вероятности перемещения из них в переходы равны единице.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

Для данной сети Петри-Маркова имеет место следующая система интегро-дифференциальных уравнений [60,62]:

(4.12)

(4.12)

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид (4.2) при i1,…,10; j1,…,7.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

27586,

31324354,

(4.13)

(4.13)

5497,

Описание временных характеристик реализации атаки SYN-flood в зависимости от конфигурации системы и сети рассматривается в п.4.2.1. Для клиентской машины примем 2111,5 с.

Среднее время ожидания самопроизвольной перезагрузки ОС атакуемого хоста зависит от его предназначения. Положим 11=3 ч. Среднее время срабатывания перехода t1 рассчитывается, исходя из того, что он срабатывает по логической функции «ИЛИ».

Средние времена пересылки и обработки пакетов SYN и ACK 324354660,1 c.

Чем ближе в сети находятся исследователь и тестируемая ОС, тем выше точность получения аппроксимирующей функции, так как в противном случае, время за которое запрос дойдет до системы и будет выработан идентификатор, может существенно отличаться из-за задержек в канале связи от времени передачи ответа обратно. При этом погрешность исходных данных будет увеличиваться, а точность экстраполяции — падать [6,40].

Заметим, что атакующему вовсе не обязательно проводить подобные исследования с интересующим его удаленным хостом. Достаточно только узнать тип операционной системы на предполагаемой цели атаки и получить в свое распоряжение подобную систему для определения формулы изменения идентификатора в данной ОС.

Обычно даже при неизвестной ОС выявление закона изменения идентификатора сообщения происходит не более чем за 865 с.

В случае отсутствия дополнительных процедур аутентификации при обработке сервером данных, приходящих с атакованного хоста, злоумышленнику достаточно отправить несколько TCP-пакетов с командами и дождаться их выполнения, и тогда 970,5 с.

Среднее время перехода по всей сети 13,6 с.

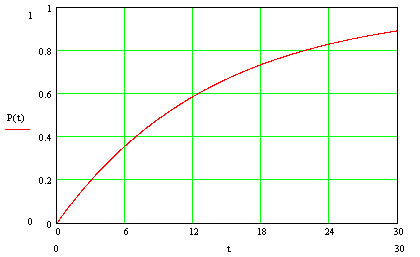

Зависимость вероятности реализации атаки от времени представлена на рис. 4.15.

P(t)1et/13,6

P(t)

t

Рис. 4.15. Зависимость вероятности реализации атаки «подмена доверенного объекта сети» от времени

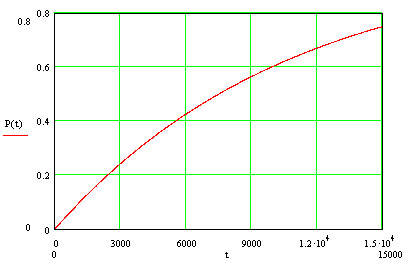

Среднее время перехода по всей сети 10800 с, и зависимость вероятности реализации атаки от времени приобретает вид, представленный на рис. 4.16.

P(t)1et/10800

P(t)

Рис. 4.16. Зависимость вероятности реализации атаки «подмена доверенного объекта» при использовании мер защиты от SYN-flood

1. Защита от SYN-flood. В случае использования эффективных мер защиты атакуемого хоста от атаки SYN-flood вероятность реализации SYN-flood как начального этапа рассматриваемой атаки 21 стремится к нулю. Поэтому злоумышленник будет вынужден дождаться самопроизвольной перезагрузки атакуемой машины.

2. Фильтрация адресов. Существует возможность настроить межсетевой экран таким образом, чтобы он не пропускал во внутреннюю сеть пакеты, приходящие извне, но имеющие внутренний для этой сети обратный IP-адрес. В этом случае если сервер находится в одной подсети с атакуемым хостом, ложные сообщения не смогут дойти до сервера и не будут им обрабатываться, и 46→0.

3. Совершенствование алгоритма вычисления идентификатора сообщения. При использовании достаточно эффективного криптографического алгоритма вычисления идентификаторов сообщения злоумышленник не сможет за приемлемое время определить закон изменения значения счетчика, и он будет вынужден подбирать его наугад. Учитывая тот факт, что длина счетчиков равна 32 бита, даже при заранее известном C-ACK, для подбора соответствующего ему S-ACK потребуется 2324294967296 попыток. При интенсивности 10 запросов в секунду для подбора потребуется промежуток времени около 13 лет; тогда 88→, что, естественно, делает реализацию атаки невозможной.

4. Дополнительные процедуры аутентификации. При использовании сервером дополнительной аутентификации пользователя при посылке команд злоумышленнику будет необходимо ввести пароль пользователя хоста B.

5. Криптозащита (шифрование пакетов). В случае шифрования трафика злоумышленнику не удастся за приемлемое время проанализировать содержимое перехваченных пакетов или надлежащим образом модифицировать их. Для данной сети шифрование пакетов влечет стремление среднего времени 76 перехода d76 (а, следовательно, и времени прохождения по всей сети) к бесконечности.