- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

6.4.3. Численная оценка эффективности защиты иткс

6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

Для обеспечения возможности практического определения степени защищенности системы от рассматриваемых угроз целесообразно ввести численную величину, характеризующую некий общий показатель риска для системы с точки зрения определенного вида ущерба. Таким показателем может служить интегральный риск, который однозначно может быть определен из имеющегося распределения вероятностей нанесения системе ущерба или из распределения риска [94] и рассчитывается по формуле

(6.12)

(6.12)

Очевидно, что данный показатель является математическим ожиданием ущерба и имеет смысл величины среднего ущерба заданного вида, наносимого системе на исследуемом интервале времени. Именно этот параметр обычно является определяющим при оценке эффективности тех или иных мер и средств защиты, применяемых в ИТКС.

При постановке задачи построения системы защиты для ИТКС заказчик может исходить из нескольких показателей, важных с точки зрения эффективного функционирования системы. Среди таких показателей могут быть определены нижняя и верхняя границы среднего ущерба (интегрального риска), область между которыми можно считать допустимой при разработке и планировании системы защиты. Нижняя граница RL является величиной среднего ущерба, нанесение которого никак не сказывается на работе ИТКС, и снижение среднего риска в данном случае не улучшает показателей ее функционирования. Превышение величиной интегрального риска верхней границы RU среднего ущерба делает работу системы неэффективной, т.е. такой риск является для системы неприемлемым.

Таким образом, параметр эффективности системы безопасности можно рассчитать, исходя из представленных выше этих величин, как степень соответствия результатов применения данного набора мер противодействия угрозам (среднего ущерба ИТКС) цели создания системы защиты, т.е. снижению интегрального риска до приемлемого уровня (нижней границы RL).

6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

Для получения более полной картины необходимо перейти от точечных оценок защищенности при конкретных значениях интенсивности возникновения различных атак к функциональной зависимости, где наборы этих интенсивностей будут использованы в качестве параметра.

Таким образом происходит расчет рисков ИТКС в нескольких точках, соответствующих различным значениям коэффициента активности злоумышленника, и по виду зависимости становится возможным определить предельное значение средней интенсивности возникновения атак, при котором защита становится неэффективной.

Пусть точечное значение эффективности, описанное в предыдущем разделе, определяется как Эu(,М,Тu), где — вектор значений интенсивности исследуемых атак, М — выбранное множество мер противодействия, Тu — требования защищенности ИТКС, характеризуемые парой значений незначительного и неприемлемого интегрального риска.

Вектор ранее определялся как k0k{i0}.

Для определения итогового набора значений необходимо иметь начальные значения, представляющие собой некоторые коэффициенты для интенсивностей возникновения атак, определяющие отношения их величин. Эти значения определяются при выборе типа ИТКС.

При построении функциональной зависимости принимаем 0, M и Тu за постоянные величины, а в качестве параметра выделяем k. Тогда зависимости будут иметь вид: Эuc(k), Эua(k), Эus(k), соответственно для ущербов конфиденциальности, доступности и несанкционированного входа в систему.

С учетом того, что требования к защищенности системы для каждого вида ущерба различны, целесообразно искать общую защищенность как произведение полученных величин для каждого вида ущерба.

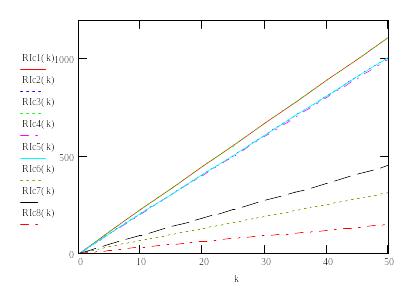

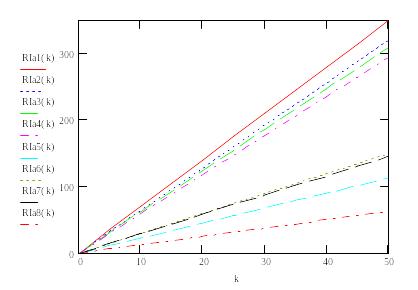

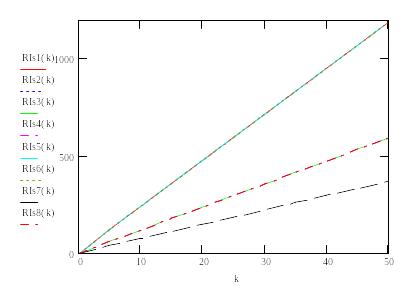

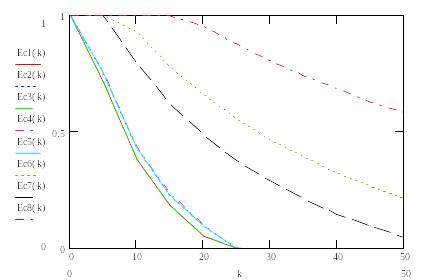

Зависимости интегральных рисков для каждого из исследуемых комплексов мер от интенсивности возникновения атак показаны на рисунках 6.10—6.12.

k

RIc1(k)

RIc2(k)

RIc3(k)

RIc4(k)

RIc5(k)

RIc6(k)

RIc7(k)

RIc8(k)

Рис. 6.10. Зависимости интегральных рисков конфиденциальности информации в ИТКС от интенсивности возникновения атак

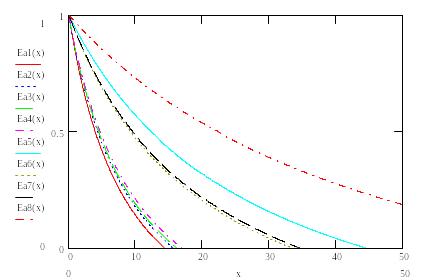

k

RIa1(k)

RIa2(k)

RIa3(k)

RIa4(k)

RIa5(k)

RIa6(k)

RIa7(k)

RIa8(k)

Рис. 6.11. Зависимости интегральных рисков входа в систему с правами легального пользователя от интенсивности возникновения атак

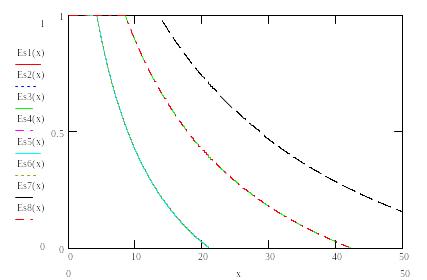

k

RIs1(k)

RIs2(k)

RIs3(k)

RIs4(k)

RIs5(k)

RIs6(k)

RIs7(k)

RIs8(k)

Рис. 6.12. Зависимости интегральных рисков доступности информации в ИТКС от интенсивности возникновения атак

Далее необходимо рассчитать коэффициенты защищенности для каждого из видов ущерба, используя функцию соответствия требованиям, описанную в п.6.2.1.

k

Эuc1(k)

Эuc2(k)

Эuc3(k)

Эuc4(k)

Эuc5(k)

Эuc6(k)

Эuc7(k)

Эuc8(k)

Рис. 6.13. Зависимости эффективности защиты ИТКС от нарушений конфиденциальности информации от интенсивности возникновения атак

k

Эua1(k)

Эua2(k)

Эua3(k)

Эua4(k)

Эua5(k)

Эua6(k)

Эua7(k)

Эua8(k)

Рис. 6.14. Зависимости эффективности защиты ИТКС от входа в систему с правами легального пользователя от интенсивности возникновения атак

k

Эus1(k)

Эus2(k)

Эus3(k)

Эus4(k)

Эus5(k)

Эus6(k)

Эus7(k)

Эus8(k)

Рис. 6.15. Зависимости эффективности защиты ИТКС от нарушений доступности информации от интенсивности возникновения атак

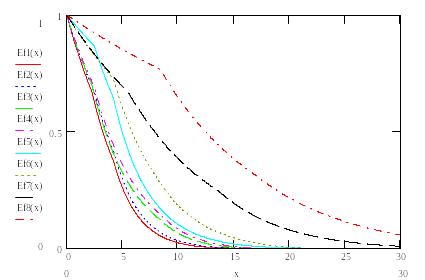

Для расчета эффективности комплексной защиты ИТКС необходимо найти произведение полученных зависимостей для каждого вида ущерба

Эu(k) Эuc(k)Эus(k)Эua(k). (6.13)

Стоит отметить, что полученные результаты должны выявить отношения значений защищенности ИТКС при использовании различных комплексов мер. Ненулевое значение результирующей функции по ее определению свидетельствует о допустимости применения соответствующего комплекса мер, вне зависимости от ее малости.

Итоговые функции защищенности системы показаны на рис. 6.16. Результаты показывают, что наиболее эффективны для комплексной защиты наборы мер 7 (включает систему обнаружения атак) и 8 (включает шифрование трафика, систему аутентификации и использование шлюза уровня приложений). Однако на данном этапе оценки тяжело судить об отношениях эффективности практического применения рассмотренных комплексов мер, поскольку затраты на их внедрение и эксплуатацию будут учтены в следующем разделе.

k

Эuз1(k)

Эuз2(k)

Эuз3(k)

Эuз4(k)

Эuз5(k)

Эuз6(k)

Эuз7(k)

Эuз8(k)

Рис. 6.16. Зависимости эффективности комплексной защиты ИТКС от интенсивности возникновения атак