- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

Для проведения данной атаки хакер должен иметь доступ к машине, находящейся на пути сетевого потока и обладать достаточными правами на ней для генерации и перехвата IP-пакетов. При передаче данных постоянно используются два 32-битных поля-счетчика (оба поля находятся в IP-заголовке). Исходя из их значения, сервер и клиент проверяют корректность передачи пакетов. Существует возможность ввести соединение в десинхронизированное состояние, когда присылаемые сервером значения счетчиков не будут совпадать с ожидаемым значением клиента, и наоборот [6,29,48]. В данном случае злоумышленник, прослушивая линию, может взять на себя функции посредника, генерируя корректные пакеты отдельно для клиента и сервера и перехватывая их ответы. Метод позволяет полностью обойти такие системы защиты, как, например, одноразовые пароли, поскольку злоумышленник начинает работу уже после того, как произойдет авторизация пользователя.

Этапы реализации данной атаки и типы пересылаемых пакетов приведены на рис. 4.17.

Рис. 4.17. Этапы реализации подмены доверенного объекта (IP-hijacking)

Смоделируем данную атаку с помощью сети Петри-Маркова. Обозначения элементов этой сети приведены ниже, si — позиции, tj — переходы:

s1 — A и B готовы,

s2 — С готов к перехвату трафика,

t1 — обмен A и B пакетами для установления соединения, перехват S-SYN и C-ACK,

s3 — пакет S-SYN, C-ACK перехвачен,

t2 — отправка RST от имени B,

s4 — соединение A-B закрыто для A,

t3 — отправка A S-SYN2 для B, перехват S-SYN2,

s5 — C-SYN2 обработан A,

t4 — отправка C-SYN2 от имени B,

s6 — S-SYN2 перехвачен, возникновение ACK-бури между A и B

t5 — отправка S-ACK2 от имени B,

s7 — S-ACK2 прият, соединение с правами B установлено,

t6 — обмен модифицированными данными с B по ACK, с A по ACK-2,

s 8 — результат.

Вид данной сети представлен на рис. 4.18.

Рис. 4.18. Вид сети Петри-Маркова для атаки «подмена доверенного объекта сети. Перехват TCP-сессии»

В этой сети позиции не имеют инцидентных дуг, поэтому вероятности перемещения из них в переходы равны единице.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

Для данной сети Петри-Маркова имеет место следующая система интегро-дифференциальных уравнений [60,62]:

(4.14)

(4.14)

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид (4.2) при i1,…,6; j1,...,4.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

13243546576,

(4.15)

(4.15)

где 324354650,1 c,

110,2 с ‑ средние времена пересылки и обработки пакетов SYN и ACK;

2113,5 с ‑ среднее время запуска и настройки злоумышленником программы для реализации атаки.

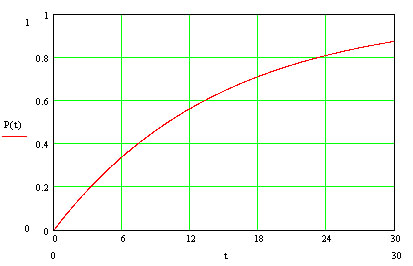

Таким образом, среднее время перехода по всей сети 14,5 с, и зависимость вероятности реализации атаки от времени приобретает вид, представленный на рис. 4.19.

P(t)1et/14,5

P(t)

Рис. 4.19. Зависимость вероятности реализации атаки «угон TCP-сессии» от времени

Рассмотрим вероятностные характеристики реализации данной атаки с учетом применения мер противодействия.

1. Выявление ACK-бурь. С помощью специальных средств контроля за сетью возможно выявлять возникающие ACK-бури — бесконечный обмен ACK-пакетами атакуемого хоста и сервера при десинхронизации соединения, который, однако, в силу особенностей сетевых технологий длится обычно не более секунды из-за потери пакетов [33]. Таким образом, если система контроля зафиксирует ACK-бурю до ее затухания, используемая злоумышленником TCP-сессия будет прервана до того как злоумышленнику удастся начать обмен модифицированными данными, и 76→0.

2. Криптозащита (шифрование пакетов). В случае шифрования трафика злоумышленнику не удастся за приемлемое время проанализировать содержимое перехваченных пакетов или надлежащим образом модифицировать их. Для данной сети шифрование пакетов влечет стремление среднего времени 76 перехода d76 (а, следовательно, и времени прохождения по всей сети) к бесконечности.