- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

Для реализации данной атаки злоумышленнику необходимо наличие доступа к компьютеру, подключенному к сети к сети и заранее приготовленное программное обеспечение для осуществления атаки.

Происходит настройка приложения для осуществления сканирования сети для выявления соответствия MAC-адресов с IP-адресами хостов. После следует настройка параметров программы для проведения перехвата трафика между двумя или более хостами. Далее происходит подмена таблиц MAC-адресов и ожидание подключения к удаленному компьютеру, для перехвата имени и пароля [28,40].

Смоделируем данную атаку с помощью сети Петри-Маркова. Обозначения элементов этой сети приведены ниже, si — позиции, tj — переходы:

s1 — A формирует широковещательный ARP-запрос,

s2 — C находится внутри сегмента сети хоста A,

t1 — подготовка к проведению атаки (сканирование MAC-адресов хостов сети и настройка программы),

s3 — С готов к проведению атаки,

t2 — отправка ложного ARP-ответа,

s4 — ложный ARP-ответ принят A,

t3 — изменение ARP-таблицы A,

s5 — ARP-таблицы A изменена,

t4 — перехват и анализ трафика A,

s6 — результат: трафик перехвачен и проанализирован.

Вид данной сети представлен на рис. 4.8.

Рис. 4.8. Вид сети Петри-Маркова для атаки «ARP-спуфинг»

В этой сети позиции не имеют инцидентных дуг, поэтому вероятности перемещения из них в переходы равны единице.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

Для данной сети Петри-Маркова имеет место следующая система интегро-дифференциальных уравнений [60,62]:

(4.8)

(4.8)

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид (4.2) при i1,...,6; j1,...,4.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

12132,

324354, (4.9)

где исходные параметры атаки принимают следующие значения:

2111 с — среднее время сканирования MAC-адресов хостов сети и настройки программы для проведения ARP-спуфинга; среднее время отправки ложного ARP-ответа хосту с учетом прохождения его по сети не превышает 320,5 с, а атакуемый хост в стандартном режиме обновления ARP-таблиц находится в постоянном ожидании ответов;

431 с — среднее время обновления таблицы без проведения операции верификации адресов. После изменения таблиц трафик хоста A проходит через машину злоумышленника. Среднее время получения злоумышленником необходимой информации зависит от интенсивности трафика атакуемого хоста. Для достаточно активной сети с учетом проведения анализа пакетов 542 с.

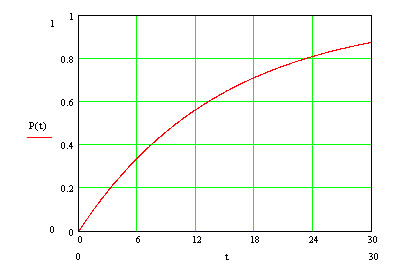

Таким образом, среднее время перехода по всей сети 15,5 с, и зависимость вероятности реализации атаки от времени приобретает вид, представленный на рис. 4.9.

P(t)1et/15,5

P(t)

Рис. 4.9. Зависимость вероятности реализации атаки ARP-spoofing от времени

Рассмотрим вероятностные характеристики реализации данной атаки с учетом применения мер противодействия.

1. Применение статических ARP-таблиц. При использовании статических ARP-таблиц в качестве меры противодействия данной атаке вероятность 11 срабатывания перехода d11 равна вероятности нахождения в сети узла с динамическими ARP-таблицами, что зависит от предназначения и реализации конкретной сети. Данный подход не распространяется на клиентские хосты, динамически присоединяющиеся к рассматриваемой сети [49].

2. Верификация адресов. В системах семейства UNIX возможна так называемая верификация адресов. При получении ARP-ответа хост опрашивает узлы с указанными IP-адресами на соответствие их MAC-адресов вносимым в таблицу. В этом случае, если несколько машин ответят на этот запрос, изменения в таблицу вноситься не будут [51].

3. Криптозащита (шифрование пакетов). В случае шифрования трафика злоумышленнику не удастся за приемлемое время проанализировать содержимое перехваченных пакетов, а, следовательно, применить перехваченную информацию в своих целях [54]. Для данной сети шифрование пакетов влечет стремление среднего времени 54 перехода d54 (а, следовательно, и времени прохождения по всей сети) к бесконечности.