- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

5.4. Расчет рисков реализации угроз, наносящих различный ущерб

5.4.1. Оценка ущерба от реализации атак

Для оценки ущерба от реализации каждой атаки целесообразно воспользоваться результатами, полученными в главе 3 при моделировании процессов реализации атак на основе теории сетей Петри-Маркова. Предположим, что количественно ущерб, наносимый злоумышленником системе, зависит от величины интервала времени, в течение которого атакованная система находилась под действием атаки. Для угроз конфиденциальности информации это справедливо, поскольку при увеличении количества прослушанного злоумышленником конфиденциального трафика возрастает вероятность того, что ему удастся несанкционированно получить интересующие его данные. В случае атак на отказ в обслуживании ущерб принято измерять временем нахождения системы в недоступном состоянии до восстановления ее способности выполнять свои функции. При реализации атак, связанных с несанкционированным получением прав легального пользователя, успех злоумышленника также зависит от времени, особенно если в его планы не входят действия разрушительного характера, например, при использовании ресурсов другого пользователя или при недостаточно высоком уровне привилегий.

Полученные в главе 3 результаты оценки вероятностных и временных характеристик процессов реализации атак характеризуются функциями распределения вероятности реализации атаки от времени, а она в свою очередь имеет смысл вероятности, с которой исследуемая система вошла в целевое для злоумышленника состояние к некоторому моменту времени. В данном случае в отношении времени нахождения системы в таком состоянии имеется большая неопределенность. Для снятия этой неопределенности предлагается учитывать факт завершения действия атаки в некоторый момент времени. Выделяются несколько видов причин завершения действия атаки:

— инициатива злоумышленника,

— истечение системного тайм-аута обновления,

— применение мер восстановления,

— реализация активной защиты системой обнаружения атак.

Необходимо ввести аналогичную функцию, характеризующую окончание действия атаки. Подобно имеющейся функции, она будет зависеть от среднего времени, в данном случае это среднее время окончания действия атаки, и иметь экспоненциальный закон распределения:

Необходимо рассчитать величину, характеризующую время действия атаки на ИТКС. Очевидно, что атака может быть завершена только при условии, что ее действие уже началось, следовательно, для расчета зависимости вероятности завершения атаки от времени необходимо учесть и вероятность начала действия атаки:

(5.29)

(5.29)

где P(t) — вероятность начала действия атаки в момент времени t.

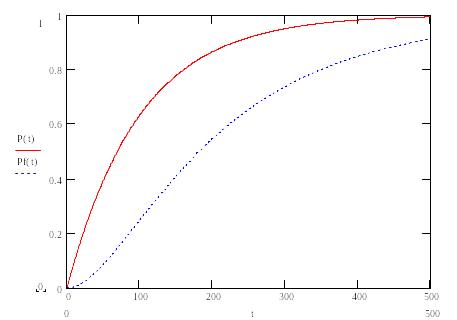

График полученной зависимости примет вид, изображенный на рис. 5.7.

Рассмотрев все множество состояний исследуемой системы, можно сделать вывод, что система в момент времени t находится в состоянии действия атаки в случае, если одновременно выполняются следующие условия:

а) действие атаки началось (с вероятностью P(t)),

б) действие атаки не завершилось (с вероятностью 1P(t)Pз0(t)).

Тогда искомая вероятность будет рассчитываться по следующей формуле:

Pа(t)P(t)[1P(t)Pз0(t)]. (5.30)

Р

P(t)

t

Pа(t)

t

ис. 5.7. Зависимость вероятностей начала и завершения атаки от времени

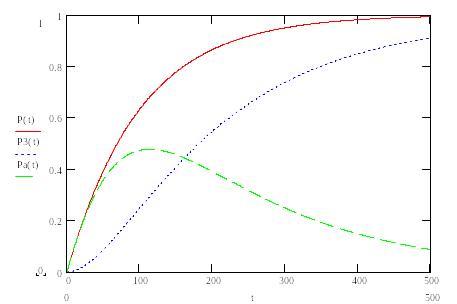

График зависимости (5.30) имеет вид, показанный на рис. 5.8, где

P(t) — вероятность начала действия атаки к моменту времени t,

Pз(t) — вероятность завершения действия атаки к моменту времени t,

Pа(t) — вероятность действия атаки к моменту времени t.

Рис. 5.8. Вероятности нахождения системы в некотором состоянии к моменту времени t

Стоит отметить, что полученная зависимость не имеет смысла распределения вероятностей, поскольку не удовлетворяет необходимым условиям, а используется только для характеристики состояний исследуемой системы.

Площади под показанными кривыми

характеризуют среднее время

нахождения системы в соответствующем

состоянии. Очевидно, что для функций

перехода P(t)

и Pз(t)

это время стремится к бесконечности,

поскольку переход в другое состояние

отсутствует. Однако

несобственный интеграл функции

Pа(t)

сходится, так как

она представима в виде

и имеет порядок et,

и, в свою очередь, сходится в соответствии

с критерием Коши:

и имеет порядок et,

и, в свою очередь, сходится в соответствии

с критерием Коши:

(5.31)

(5.31)

Значение интеграла

соответствует среднему времени

нахождения системы в состоянии действия

атаки, и может быть использовано

для оценки ущерба, наносимого действием

данной атаки.

Введем вектор величин θ{θi},

характеризующий

величину среднего времени действия

каждой из исследуемых атак.

соответствует среднему времени

нахождения системы в состоянии действия

атаки, и может быть использовано

для оценки ущерба, наносимого действием

данной атаки.

Введем вектор величин θ{θi},

характеризующий

величину среднего времени действия

каждой из исследуемых атак.