- •Билет №1

- •Энтропия и избыточность языка.

- •Расстояние единственности.

- •Частотные характеристики.

- •Критерии распознавания открытого текста.

- •Билет №2

- •Вопрос 1 - ??????????????????????????????????????????????????????

- •Билет №3

- •Классификация объектов интеллектуальной собственности.

- •Стойкость шифров.

- •Теоретическая стойкость шифров.

- •Практическая стойкость шифров.

- •Энтропия и избыточность языка.

- •Расстояние единственности.

- •Билет №4

- •Помехостойкость шифров.

- •Шифры, не распространяющие искажений типа "замена знаков".

- •Шифры, не распространяющие искажений типа "пропуск-вставка знаков".

- •Билет №5

- •Билет №6

- •Методы архивации

- •Билет № 7

- •Основные функции средств защиты от копирования

- •Основные методы защиты от копирования Криптографические методы

- •Метод привязки к идентификатору

- •Манипуляции с кодом программы

- •Методы противодействия динамическим способам снятия защиты программ от копирования

- •Билет №8

- •Билет №9

- •Угрозы и уязвимости

- •Подбор критериев безопасности информации

- •Алгоритм гост 28147-89.

- •Алгоритм des.

- •Билет №10

- •Билет №11

- •Билет №12

- •Криптон ip

- •Билет №13

- •Расследование неправомерного доступа к компьютерной информации

- •Общая схема расследования неправомерного доступа к компьютерной информации.

- •Расследование создание, распространение и использование вредоносных программ для эвм

- •Расследование нарушения правил эксплуатации эвм, системы эвм или их сети

- •Свойства операций, определенных на некотором множестве а.

- •Билет №14

- •Шифры гаммирования.

- •Табличное гаммирование.

- •Билет №15

- •Классификация каналов проникновения в систему и утечки информации

- •Неформальная модель нарушителя асод.

- •Билет №16

- •Электромагнитные каналы утечки информации.

- •Электрические каналы утечки информации.

- •Каналы утечки видовой информации.

- •Каналы утечки акустической информации.

- •Билет №17

- •Вопрос №66. Методы резервного копирования. Схемы ротации при резервном копировании.

- •Билет №18

- •Методы защиты программ от исследования

- •Методы защиты программ от несанкционированных изменений

- •Билет №19

- •Билет №20

- •Требования к структуре системы

- •Функциональные требования

- •Общие требования

- •Билет №21

- •Способы и средства информационного скрытия речевой информации

- •Техническое закрытие

- •Шифрование

- •Имитостойкость шифров. Имитация и подмена сообщения.

- •Способы обеспечения имитостойкости.

- •Билет №22

- •Вопрос №3-????????????????????????????????????????????

- •Билет №23

- •Средства и способы наблюдения

- •Билет №24

- •Билет №25

- •Документообразующие признаки

- •Дифференциальный криптоанализ.

- •Линейный криптоанализ.

- •Математическое обоснование методов оценки эффективности системы защиты информации

- •Необходимость экономической оценки защиты информации

- •Методика оценки потенциально возможных угроз зи

- •Оценка эффективности мероприятий по защите информации

- •Рекомендации по выбору показателей эффективности сзи

- •Методика оценки уровня защищенности объекта информационной системы

- •Основной показатель эффективности

- •Билет №26

- •Билет №27

- •Основные принципы построения системы зи

- •Этапы создания ксзи

- •Билет №28

- •Методическое обеспечение зи

- •Билет №29

- •Вопрос №3-???????????????????????????????????????????????????? билет №30

Билет №4

Вопрос №32. Помехоустойчивость шифров. Искажения типа замены и пропуска знаков.

Помехостойкость шифров.

Помимо целенаправленных искажений передаваемой шифрованной информации возможны также искажения, происходящие за счет наличия помех в канале связи. Такие помехи могут привести к искажениям и даже потере некоторых знаков используемого алфавита. Если искаженный знак не является знаком используемого алфавита, то на приеме факт искажения легко установить. В противном случае факт искажения может быть установлен лишь при расшифровании, когда искажение в шифртексте ведет к потере части или даже всего открытого текста. Так же проявляется и потеря знаков шифртекста.

Прежде всего интересен вопрос о свойствах самого шифра, позволяющих не распространять искажений при расшифровании. Ограничимся только рассмотрением эндоморфных (X=Y) шифров и искажений двух типов:

Замена знаков знаками того же алфавита.

Потеря знаков или появление дополнительных знаков того же алфавита.

Шифры, не распространяющие искажений типа "замена знаков".

Будем рассматривать шифры, описываемые алгебраической моделью

A = (X, K, Y, E, D),

в

которой

![]() причем для любых x

X

и k

K

длина y

= Ek(x)

совпадает с длиной x.

причем для любых x

X

и k

K

длина y

= Ek(x)

совпадает с длиной x.

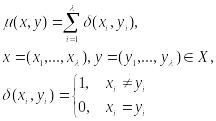

Мерой значительности последствий искажений типа "замена знаков" является метрика на множестве сообщений X = Y. Простейшей является метрика Хэмминга , определяемая формулой

Так как для эндоморфного шифра каждое правило зашифрования Ek представляет собой биекцию Ek : X X, то будем пользоваться подстановочной моделью шифра - П = (X, E), в которой множество E ={ek : k K} рассматривается как множество подстановок e : X X, e E.

Шифр П = (X, E) не распространяет искажений типа замены знаков и являются помехостойкими если для любых x, y A и любого e E выполняется неравенство

(e-1x, e-1y) (x, y).

Подстановки e E, удовлетворяющие предыдущему равенству, называются изометриями на X.

Теорема

А. А. Маркова.

Биекция eE

является изометрией на X

тогда и только тогда, когда

![]() для

подходящих преобразований множества

X:

для

подходящих преобразований множества

X:

![]()

где

(j1,…,j)

– перестановка чисел 1, 2, …, ;

Ri

S(A)

– некоторые фиксированные подстановки

множества A,

ai

A,

![]()

Согласно теореме Маркова, в классе эндоморфных шифров, не изменяющих длины сообщений, не распространяют искажения типа замены знаков, например шифры перестановки, поточные шифры однозначной замены, а также их композиции типа шифр замены – шифр перестановки.

Шифры, не распространяющие искажений типа "пропуск-вставка знаков".

Приведем теорему, рассматривающую подстановочную модель шифра.

Теорема. Если П = (X, E) – шифр не распространяющий искажений типа пропуск-вставка, то для любого e E, либо e = L, либо у = L · f (при подходящем S(A)), где L отображение множества X в себя, определенное для любого a = (a1,…,a) X формулой

![]()

( - некоторая подстановка множества A), а f – отображение множества X в себя, меняющее порядок следования букв любого слова на противоположный:

![]()

Всякий шифр, не распространяющий искажений типа "пропуск-вставка знака" есть либо шифр простой замены либо произведение шифра простой замены и частного вида шифра перестановки, заключающейся в инверсной записи текста (справа налево).

Следовательно, все сложные шифры распространяют искажения типа "пропуск-вставка" и в данном случае борьба с такими искажениями криптографическими методами невозможна и, следовательно, необходимо применять иные способы повышения помехоустойчивости (например, введением избыточности – контрольные суммы и пр.).

Вопрос №48. Классификация угроз информационной безопасности. Виды КУИ.

Все информационные ресурсы объекта постоянно подвергаются объективным и субъективным угрозам утраты носителя или ценности информации.

Под угрозой или опасностью утраты информации понимается единичное или комплексное, реальное или потенциальное, активное или пассивное проявление неблагоприятных возможностей внешних или внутренних источников угрозы создавать критические ситуации, события, оказывать дестабилизирующее воздействие на защищаемую информацию, документы и базы данных.

Основной угрозой безопасности информационных ресурсов ограниченного распространения является НСД злоумышленника или постороннего лица к документированной информации и как результат – овладение информацией и противоправное ее использование или совершение иных действий. Целью и результатом НСД может быть не только овладение ценными сведениями и их использование, но и их видоизменение, уничтожение, подмена и т.п.

Вопрос №79. Назначение, структура и функции специального отдела.

Этот отдел предназначен для организации работы на предприятии с конфиденциальной информацией.

Конфиденциальная информация – документированная информация, доступ к которой ограничен в соответствии с законодательством РФ.

Источниками конфиденциальной информации на предприятии могут быть: персонал, документы, публикации, технические носители информации, технические средства обеспечения производственной и трудовой деятельности, продукция, промышленные и производственные отходы.

Основная деятельность спец отдела направлена на обеспечение допуска специалистов к конфиденциальной информации. В общем случае допуск предусматривает:

принятие специалистом обязательства о неразглашении доверенных ему сведений, составляющих коммерческую тайну;

согласие специалиста на частичное ограничение его прав при работе с конфиденциальной информацией;

согласие специалиста на проведение с ним проверочных и контрольных мероприятий;

ознакомление специалиста с нормами законодательства РФ о конфиденциальной информации;

контроль деятельности специалиста при работе со сведениями конфиденциального характера.

Спец отдел обычно включает в себя следующую структуру:

Сектор обработки секретных документов;

Сектор обработки документов с грифом «коммерческая тайна»;

Машинописное бюро оформления специальных документов;

Экспедиция.

Основными функциями выше названных подразделений являются:

обработка поступающей и исходящей корреспонденции и доставка по назначению;

осуществление контроля за сроками исполнения документов;

организация работы по регистрации, учету и хранению документированных материалов;

разработка номенклатуры дел и осуществление контроля за их правильным исполнением в различных подразделениях;

печать и размножение секретных документов и подготовка их к сдаче в архив.

В соответствии с примерным положением о секторе обработки документов с грифом «коммерческая тайна» его структура включает следующие должности:

заведующий сектором;

делопроизводитель;

машинистка или оператор ЭВМ.

Для обеспечения требований и контроля за действиями работников предприятия, связанного с вопросами коммерческой тайны, с ними заключается договорное обязательство.