- •Билет №1

- •Энтропия и избыточность языка.

- •Расстояние единственности.

- •Частотные характеристики.

- •Критерии распознавания открытого текста.

- •Билет №2

- •Вопрос 1 - ??????????????????????????????????????????????????????

- •Билет №3

- •Классификация объектов интеллектуальной собственности.

- •Стойкость шифров.

- •Теоретическая стойкость шифров.

- •Практическая стойкость шифров.

- •Энтропия и избыточность языка.

- •Расстояние единственности.

- •Билет №4

- •Помехостойкость шифров.

- •Шифры, не распространяющие искажений типа "замена знаков".

- •Шифры, не распространяющие искажений типа "пропуск-вставка знаков".

- •Билет №5

- •Билет №6

- •Методы архивации

- •Билет № 7

- •Основные функции средств защиты от копирования

- •Основные методы защиты от копирования Криптографические методы

- •Метод привязки к идентификатору

- •Манипуляции с кодом программы

- •Методы противодействия динамическим способам снятия защиты программ от копирования

- •Билет №8

- •Билет №9

- •Угрозы и уязвимости

- •Подбор критериев безопасности информации

- •Алгоритм гост 28147-89.

- •Алгоритм des.

- •Билет №10

- •Билет №11

- •Билет №12

- •Криптон ip

- •Билет №13

- •Расследование неправомерного доступа к компьютерной информации

- •Общая схема расследования неправомерного доступа к компьютерной информации.

- •Расследование создание, распространение и использование вредоносных программ для эвм

- •Расследование нарушения правил эксплуатации эвм, системы эвм или их сети

- •Свойства операций, определенных на некотором множестве а.

- •Билет №14

- •Шифры гаммирования.

- •Табличное гаммирование.

- •Билет №15

- •Классификация каналов проникновения в систему и утечки информации

- •Неформальная модель нарушителя асод.

- •Билет №16

- •Электромагнитные каналы утечки информации.

- •Электрические каналы утечки информации.

- •Каналы утечки видовой информации.

- •Каналы утечки акустической информации.

- •Билет №17

- •Вопрос №66. Методы резервного копирования. Схемы ротации при резервном копировании.

- •Билет №18

- •Методы защиты программ от исследования

- •Методы защиты программ от несанкционированных изменений

- •Билет №19

- •Билет №20

- •Требования к структуре системы

- •Функциональные требования

- •Общие требования

- •Билет №21

- •Способы и средства информационного скрытия речевой информации

- •Техническое закрытие

- •Шифрование

- •Имитостойкость шифров. Имитация и подмена сообщения.

- •Способы обеспечения имитостойкости.

- •Билет №22

- •Вопрос №3-????????????????????????????????????????????

- •Билет №23

- •Средства и способы наблюдения

- •Билет №24

- •Билет №25

- •Документообразующие признаки

- •Дифференциальный криптоанализ.

- •Линейный криптоанализ.

- •Математическое обоснование методов оценки эффективности системы защиты информации

- •Необходимость экономической оценки защиты информации

- •Методика оценки потенциально возможных угроз зи

- •Оценка эффективности мероприятий по защите информации

- •Рекомендации по выбору показателей эффективности сзи

- •Методика оценки уровня защищенности объекта информационной системы

- •Основной показатель эффективности

- •Билет №26

- •Билет №27

- •Основные принципы построения системы зи

- •Этапы создания ксзи

- •Билет №28

- •Методическое обеспечение зи

- •Билет №29

- •Вопрос №3-???????????????????????????????????????????????????? билет №30

Манипуляции с кодом программы

При манипуляциях с кодом программы можно привести два следующих способа: включение в тело программы "пустых" модулей; изменение защищаемой программы.

Первый способ заключается во включении в тело программы модулей, на которые имитируется передача управления, но реально никогда не осуществляется. Эти модули содержат большое количество команд, не имеющих никакого отношения к логике работы программы. Но "ненужность" этих программ не должна быть очевидна потенциальному злоумышленнику.

Второй способ заключается в изменении начала защищаемой программы таким образом, чтобы стандартный дизассемблер не смог ее правильно дизассемблировать.

Методы противодействия динамическим способам снятия защиты программ от копирования

Набор методов противодействия динамическим способам снятия защиты программ от копирования включает следующие методы

Периодический подсчет контрольной суммы, занимаемой образом задачи области оперативной памяти, в процессе выполнения. Это позволяет: заметить изменения, внесенные в загрузочный модуль; в случае, если программу пытаются "раздеть", выявить контрольные точки, установленные отладчиком.

Проверка количества свободной памяти и сравнение и с тем объемом, к которому задача "привыкла" или "приучена". Это действия позволит застраховаться от слишком грубой слежки за программой с помощью резидентных модулей.

Проверка содержимого незадействованных для решения защищаемой программы областей памяти, которые не попадают под общее распределение оперативной памяти, доступной для программиста, что позволяет добиться "монопольного" режима работы программы.

Постоянное чередование команд разрешения и запрещения прерывания, что затрудняет установку отладчиком контрольных точек.

Контроль времени выполнения отдельных частей программы, что позволяет выявить "остановы" в теле исполняемого модуля.

Билет №8

Вопрос №99. Виды закладных устройств. Основные признаки закладных устройств. Средства борьбы с радиозакладками. Способы их подавления. Способы контроля помещений на отсутствие закладных устройств.

Обычным признаками микрофонной закладки являются: тонкий провод, проложенный от малогабаритного микрофона или элемента в смежное помещение, наличие в кожухе закладки отверстия

Признаками некамуфлированной закладки являются: радиоизлучение, внешний вид (миниатюрный предмет непонятного назначения), наличие отверстий в корпусе, наличие (но не всегда) небольшого отрезка провода, выходящего из корпуса, присутствие полупроводниковых элементов, выявленных при облучении нелинейным локатором, наличие в устройстве металлических проводников или других деталей, выявляемых металлодетекторами.

Камуфлированная радиозакладка по внешнему виду ничем не отличается от объектов имитации: бытовые электроприборы, аксессуары, украшения, компоненты элементной базы.

Средства борьбы с радиозакладками. Во-первых это приборы радиоконтроля помещений, предназначенных для обнаружения закладных устройств, излучающих радиоволны во время поиска. Во-вторых приборы, реагирующие не на радиоизлучение, а на иные демаскирующие признаки. Дистанционно управляемые радиозакладки, а также закладки, передающие информацию по проводным каналам, можно обнаружить с использованием нелинейных радиолокаторов, которые реагируют на демаскирующие признаки элементов конструкции закладных устройств.

Средства подавления закладных устройств. Обеспечивают энергетическое сокрытие их сигналов, нарушение работоспособности или их физическое разрушение (генераторы помех типа «Соната»). Возможны 2 способа подавления:

Снижение отношения шум/сигнал до безопасного для информации значения путем пространственного или линейного зашумления.

Воздействие на закладные устройства радио и/или электрическими сигналами, нарушающими заданный режим работы этих устройств или воздействие на закладные устройства сигналами или полями, вызывающими их разрушение.

Способы контроля помещений на отсутствие закладных устройств

Необходим постоянный контроль отсутствия в спецпомещениях закладных устройств – чистка. Целесообразны следующие виды:

Систематический визуальный осмотр помещения

Периодический поиск закладных устройств с использованием технических средств

Обязательное обследование помещений после проведения капитального ремонта и переезда на новое место

Проверка всех новых предметов, подарков, новой бытовой техники, предметов интерьера

Периодический радиомониторинг помещений (желательно в течении рабочего дня)

Вопрос №25. Понятие криптосистемы. Симметричные и асимметричные криптосистемы. Основные требования к шифрам.

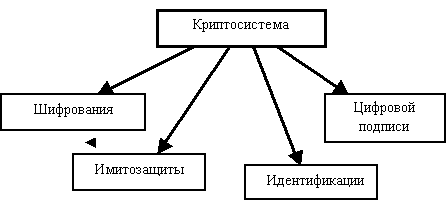

Система криптографическая (криптосистема)--- система обеспечения безопасности защищенной сети, использующая криптографические средства. В качестве подсистем может включать системы шифрования, идентификации, имитозащиты, цифровой подписи и др., а также ключевую систему, обеспечивающую работу остальных систем. В основе выбора и построения криптосистемы лежит условие обеспечения криптографической стойкости. В зависимости от ключевой системы различают симметричные и асимметричные криптосистемы.

Симметричные криптосистемы--- криптосистемы с симметричными (секретными) ключами. Симметричность означает здесь, что ключи, задающие пару взаимно обратных криптографических преобразований, могут быть получены один из другого с небольшой трудоемкостью. Стойкость симметричной криптосистемы определяется трудоемкостью, с которой противник может вычислить любой из секретных ключей, и оценивается при общепринятом допущении, что противнику известны все элементы криптосистемы, за исключением секретного ключа.

Асимметричные криптосистемы--- криптосистемы с асимметричными (секретными и открытыми) ключами. Асимметричность означает здесь, что из двух ключей, задающих пару взаимно обратных криптографических преобразований, один является секретным, а другой открытым. Открытые ключи известны всем участникам защищенной сети и противнику, но каждый участник сети хранит в тайне собственный секретный ключ. Стойкость асимметричной криптосистемы определяется трудоемкостью, с которой противник может вычислить секретный ключ, исходя из знания открытого ключа и другой дополнительной информации о криптосистеме.

Шифр--- семейство обратимых преобразований множества открытых сообщений в множество шифрованных сообщений и обратно, каждое из которых определяется некоторым параметром, называемым ключом. Математическая модель шифра включает две функции: шифрования и расшифрования, и модель множества открытых сообщений. В зависимости от способа представления открытых сообщений различают блочные, поточные и другие шифры. Основными требованиями, определяющими качество шифра, являются: криптографическая стойкость, имитостойкость, помехоустойчивость и др.

Стойкость криптографическая--- свойство криптографической системы, характеризующее ее способность противостоять атакам противника, как правило, с целью получить ключ, открытое сообщение или навязать ложное сообщение.

При проведении активных атак противник может создавать поддельные сообщения или модифицировать передаваемые сообщения. Эти активные атаки называют атаками имитации и соответственно. В связи с этим важными задачами криптографии являются проверка подлинности (аутентичности) информации и удостоверения авторства. Для решения таких задач используются имитовставки на основе ключевых (HMAC и др.) и бесключевых (MD4, MD5, SHA, RIPEMD и пр.) хэш-функций, а также метки времени.

Вопрос №20. Уголовная ответственность за гос. измену

70. Уголовная ответственность за государственную измену.

Статья 275. УК РФ Государственная измена

Государственная измена, то есть шпионаж, выдача государственной тайны либо иное оказание помощи иностранному государству, иностранной организации или их представителям в проведении враждебной деятельности в ущерб внешней безопасности Российской Федерации, совершенная гражданином Российской Федерации, - наказывается лишением свободы на срок от двенадцати до двадцати лет с конфискацией имущества или без таковой. Примечание. Лицо, совершившее преступления, предусмотренные настоящей статьей, а также статьями 276 и 278 настоящего Кодекса, освобождается от уголовной ответственности, если оно добровольным и своевременным сообщением органам власти или иным образом способствовало предотвращению дальнейшего ущерба интересам Российской Федерации и если в его действиях не содержится иного состава преступления.

Статья 276. Шпионаж Передача, а равно собирание, похищение или хранение в целях передачи иностранному государству, иностранной организации или их представителям сведений, составляющих государственную тайну, а также передача или собирание по заданию иностранной разведки иных сведений для использования их в ущерб внешней безопасности Российской Федерации, если эти деяния совершены иностранным гражданином или лицом без гражданства, - наказываются лишением свободы на срок от десяти до двадцати лет.

Статья 278. Насильственный захват власти или насильственное удержание власти Действия, направленные на насильственный захват власти или насильственное удержание власти в нарушение Конституции Российской Федерации, а равно направленные на насильственное изменение конституционного строя Российской Федерации, - наказываются лишением свободы на срок от двенадцати до двадцати лет.

71. Статья 283. УК РФ Разглашение государственной тайны 1. Разглашение сведений, составляющих государственную тайну, лицом, которому она была доверена или стала известна по службе или работе, если эти сведения стали достоянием других лиц, при отсутствии признаков государственной измены - наказывается арестом на срок от четырех до шести месяцев либо лишением свободы на срок до четырех лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового. 2. То же деяние, повлекшее по неосторожности тяжкие последствия, - наказывается лишением свободы на срок от трех до семи лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет (часть в редакции, введенной в действие с 27 июня 1998 года Федеральным законом от 25 июня 1998 года N 92-ФЗ).

72. Статья 284. Утрата документов, содержащих государственную тайну Нарушение лицом, имеющим допуск к государственной тайне, установленных правил обращения с содержащими государственную тайну документами, а равно с предметами, сведения о которых составляют государственную тайну, если это повлекло по неосторожности их утрату и наступление тяжких последствий, - наказывается ограничением свободы на срок до трех лет, либо арестом на срок от четырех до шести месяцев, либо лишением свободы на срок до трех лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового.