- •Билет №1

- •Энтропия и избыточность языка.

- •Расстояние единственности.

- •Частотные характеристики.

- •Критерии распознавания открытого текста.

- •Билет №2

- •Вопрос 1 - ??????????????????????????????????????????????????????

- •Билет №3

- •Классификация объектов интеллектуальной собственности.

- •Стойкость шифров.

- •Теоретическая стойкость шифров.

- •Практическая стойкость шифров.

- •Энтропия и избыточность языка.

- •Расстояние единственности.

- •Билет №4

- •Помехостойкость шифров.

- •Шифры, не распространяющие искажений типа "замена знаков".

- •Шифры, не распространяющие искажений типа "пропуск-вставка знаков".

- •Билет №5

- •Билет №6

- •Методы архивации

- •Билет № 7

- •Основные функции средств защиты от копирования

- •Основные методы защиты от копирования Криптографические методы

- •Метод привязки к идентификатору

- •Манипуляции с кодом программы

- •Методы противодействия динамическим способам снятия защиты программ от копирования

- •Билет №8

- •Билет №9

- •Угрозы и уязвимости

- •Подбор критериев безопасности информации

- •Алгоритм гост 28147-89.

- •Алгоритм des.

- •Билет №10

- •Билет №11

- •Билет №12

- •Криптон ip

- •Билет №13

- •Расследование неправомерного доступа к компьютерной информации

- •Общая схема расследования неправомерного доступа к компьютерной информации.

- •Расследование создание, распространение и использование вредоносных программ для эвм

- •Расследование нарушения правил эксплуатации эвм, системы эвм или их сети

- •Свойства операций, определенных на некотором множестве а.

- •Билет №14

- •Шифры гаммирования.

- •Табличное гаммирование.

- •Билет №15

- •Классификация каналов проникновения в систему и утечки информации

- •Неформальная модель нарушителя асод.

- •Билет №16

- •Электромагнитные каналы утечки информации.

- •Электрические каналы утечки информации.

- •Каналы утечки видовой информации.

- •Каналы утечки акустической информации.

- •Билет №17

- •Вопрос №66. Методы резервного копирования. Схемы ротации при резервном копировании.

- •Билет №18

- •Методы защиты программ от исследования

- •Методы защиты программ от несанкционированных изменений

- •Билет №19

- •Билет №20

- •Требования к структуре системы

- •Функциональные требования

- •Общие требования

- •Билет №21

- •Способы и средства информационного скрытия речевой информации

- •Техническое закрытие

- •Шифрование

- •Имитостойкость шифров. Имитация и подмена сообщения.

- •Способы обеспечения имитостойкости.

- •Билет №22

- •Вопрос №3-????????????????????????????????????????????

- •Билет №23

- •Средства и способы наблюдения

- •Билет №24

- •Билет №25

- •Документообразующие признаки

- •Дифференциальный криптоанализ.

- •Линейный криптоанализ.

- •Математическое обоснование методов оценки эффективности системы защиты информации

- •Необходимость экономической оценки защиты информации

- •Методика оценки потенциально возможных угроз зи

- •Оценка эффективности мероприятий по защите информации

- •Рекомендации по выбору показателей эффективности сзи

- •Методика оценки уровня защищенности объекта информационной системы

- •Основной показатель эффективности

- •Билет №26

- •Билет №27

- •Основные принципы построения системы зи

- •Этапы создания ксзи

- •Билет №28

- •Методическое обеспечение зи

- •Билет №29

- •Вопрос №3-???????????????????????????????????????????????????? билет №30

Имитостойкость шифров. Имитация и подмена сообщения.

Помимо пассивных действий со стороны противника возможны активные действия, состоящие в попытках подмены или имитации сообщения.

Если передается шифрованное сообщение y Y (полученное из открытого текста x X на ключе k K), то противник может заменить его на y', отличный от y. При этом он будет рассчитывать на то, что на действующем ключе k новая криптограмма при расшифровании будет воспринята как некий осмысленный открытый текст x', отличный от x, чем больше вероятность этого события, тем успешнее будет попытка имитации.

Имитостойкость шифра определим как его способность противостоять попыткам противника по имитации или подмене. Естественной мерой имитостойкости шифра служит вероятность соответствующего события:

Dk(y') X - для попытки имитации сообщения;

(Dk(y') X) (y' y) – для попытки подмены сообщения.

В

соответствии с этим введем следующие

обозначения:

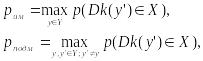

которые

назовем соответственно вероятностью

имитации и вероятностью подменыю

Полагая, что противник выберет ту

попытку, которая с большей вероятностью

приводит к успеху, вводят также вероятность

навязывания формулой

![]()

Для шифров с равновероятными ключами можно получить общие оценки введенных вероятностей.

Утверждение

1. Для шифра

B

с

равновероятными ключами имеет место

достижимая оценка

![]() Для эндоморфного

шифра с равновероятной гаммой pим

= 1.

Для эндоморфного

шифра с равновероятной гаммой pим

= 1.

Это неравенство поясняет широко используемый для имитозащиты способ введения избыточности в передаваемое сообщение, например, дополнительных "добавок" к передаваемому сообщению типа аутентификаторов или имитовставок.

Утверждение 2. Для шифра B с равновероятными ключами имеет место достижимая оценка

![]() .

.

Определим совершенную имитостойкость (теоретически лучшую защиту от имитации или подмены), достижимую при данной величине |Y| множества допустимых криптограмм и при произвольном распределении P(K) на множестве ключей. Для этого вводится понятие граница Симмонса.

Обозначим через I(Y, K) взаимную информацию между Y и K, то есть величину, определяемую формулой I(Y, K) = H(Y) - H(Y / K).

Утверждение 3. Имеет место достижимая оценка

![]()

Равенство, определяемое как совершенная имитостойкость, достигается при одновременном выполнении двух условий:

Вероятность p(y - доп) того, что y окажется допустимой криптограммой не зависит от y.

Для каждой криптограммы y Y вероятность p(y / k) одинакова при всех k, для которых Dk(y) X.

Следует отметить, что даже при совершенной имитостойкости вероятность навязывания мала лишь при большой величине I(Y, K), то есть в том случае, когда криптограмма дает значительную информацию о ключе. Информация, которую дает Y относительно K есть мера того, в какой степени ключ используется для обеспечения имитостойкости.

Способы обеспечения имитостойкости.

Основной причиной отсутствия какой-либо имитостойкости шифра гаммирования является то, что множество возможных открытых текстов длины l совпадает с множеством всех слов длины l в алфавите шифрвеличин. Для обеспечения имитозащиты эндоморфных шифров в открытый текст намеренно вводится избыточная информация. Это делается для выделения множества открытых текстов так, чтобы, соответствующая структура легко распознавалась, но не могла быть воспроизведена оппонентом без знания некоторого секрета, которым обычно является ключ зашифрования.

Например, к каждому сообщению перед зашифрованием можно добавить "контрольную сумму", вычисляемую с помощью известной функции F . Отправитель сообщения вычисляет значение F от открытого текста х, присоединяет это значение к х, и шифрует полученную комбинацию. Получатель расшифровывает поступивший массив, рассматривая результат как сообщение с присоединенной контрольной суммой. После чего он применяет к полученному сообщению функцию F, чтобы, воспроизвести контрольную сумму. Если она равна контрольной сумме, поступившей с сообщением, сообщение признается подлинным (или аутентичным). Маловероятно, чтобы случайная последовательность знаков могла быть признана аутентичной.

Более надежный способ используется в военном протоколе аутентификации, принятом в США. Отправитель и получатель сообщения имеют опечатанный пакет со случайной последовательностью символов, вырабатываемой компетентным органом. Каждый из участников связи отвечает за защиту своего опечатанного пакета и имеет инструкцию не вскрывать его, пока не потребуется аутентификация сообщения. Кроме того, отправитель и получатель имеют общий секретный ключ. При аутентификации сообщения отправитель вскрывает пакет, дополняет сообщение символами этой секретной последовательности, а затем шифрует полученное сообщение, используя секретный ключ. Для шифрования обычно используется симметричный шифр. Получатель, после расшифрования сообщения (с помощью своей копии ключа) вскрывает пакет и производит аутентификацию. Сообщение интерпретируется как аутентичное только тогда, когда при расшифровании будут получены символы секретной последовательности. Если используется стойкое шифрование, то оппоненту (который не знает ключа) при осуществлении активной атаки не остается ничего другого, как случайным образом выбирать шифртекст в надежде, что он будет принят получателем как аутентичный. Если секретная последовательность состоит, например, из r битов, то вероятность того, что при расшифровании случайно выбранный оппонентом "шифрованный текст" даст со общение, заканчивающееся неизвестной ему, но правильной последовательностью, будет составлять величину 2-r.