- •Билет №1

- •Энтропия и избыточность языка.

- •Расстояние единственности.

- •Частотные характеристики.

- •Критерии распознавания открытого текста.

- •Билет №2

- •Вопрос 1 - ??????????????????????????????????????????????????????

- •Билет №3

- •Классификация объектов интеллектуальной собственности.

- •Стойкость шифров.

- •Теоретическая стойкость шифров.

- •Практическая стойкость шифров.

- •Энтропия и избыточность языка.

- •Расстояние единственности.

- •Билет №4

- •Помехостойкость шифров.

- •Шифры, не распространяющие искажений типа "замена знаков".

- •Шифры, не распространяющие искажений типа "пропуск-вставка знаков".

- •Билет №5

- •Билет №6

- •Методы архивации

- •Билет № 7

- •Основные функции средств защиты от копирования

- •Основные методы защиты от копирования Криптографические методы

- •Метод привязки к идентификатору

- •Манипуляции с кодом программы

- •Методы противодействия динамическим способам снятия защиты программ от копирования

- •Билет №8

- •Билет №9

- •Угрозы и уязвимости

- •Подбор критериев безопасности информации

- •Алгоритм гост 28147-89.

- •Алгоритм des.

- •Билет №10

- •Билет №11

- •Билет №12

- •Криптон ip

- •Билет №13

- •Расследование неправомерного доступа к компьютерной информации

- •Общая схема расследования неправомерного доступа к компьютерной информации.

- •Расследование создание, распространение и использование вредоносных программ для эвм

- •Расследование нарушения правил эксплуатации эвм, системы эвм или их сети

- •Свойства операций, определенных на некотором множестве а.

- •Билет №14

- •Шифры гаммирования.

- •Табличное гаммирование.

- •Билет №15

- •Классификация каналов проникновения в систему и утечки информации

- •Неформальная модель нарушителя асод.

- •Билет №16

- •Электромагнитные каналы утечки информации.

- •Электрические каналы утечки информации.

- •Каналы утечки видовой информации.

- •Каналы утечки акустической информации.

- •Билет №17

- •Вопрос №66. Методы резервного копирования. Схемы ротации при резервном копировании.

- •Билет №18

- •Методы защиты программ от исследования

- •Методы защиты программ от несанкционированных изменений

- •Билет №19

- •Билет №20

- •Требования к структуре системы

- •Функциональные требования

- •Общие требования

- •Билет №21

- •Способы и средства информационного скрытия речевой информации

- •Техническое закрытие

- •Шифрование

- •Имитостойкость шифров. Имитация и подмена сообщения.

- •Способы обеспечения имитостойкости.

- •Билет №22

- •Вопрос №3-????????????????????????????????????????????

- •Билет №23

- •Средства и способы наблюдения

- •Билет №24

- •Билет №25

- •Документообразующие признаки

- •Дифференциальный криптоанализ.

- •Линейный криптоанализ.

- •Математическое обоснование методов оценки эффективности системы защиты информации

- •Необходимость экономической оценки защиты информации

- •Методика оценки потенциально возможных угроз зи

- •Оценка эффективности мероприятий по защите информации

- •Рекомендации по выбору показателей эффективности сзи

- •Методика оценки уровня защищенности объекта информационной системы

- •Основной показатель эффективности

- •Билет №26

- •Билет №27

- •Основные принципы построения системы зи

- •Этапы создания ксзи

- •Билет №28

- •Методическое обеспечение зи

- •Билет №29

- •Вопрос №3-???????????????????????????????????????????????????? билет №30

Билет №15

Криптографические алгоритмы с использованием эллиптических кривых.

ГОСТ Р34.10-2001 - стандарт ЭЦП на эллиптических кривых

Параметрами схемы цифровой подписи ГОСТ Р34.10-2001 являются:

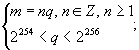

- простое число р

- модуль эллиптической кривой,

удовлетворяющее неравенству

р

>

![]() ;

;

- эллиптическая

кривая Е

, задаваемая своим инвариантом J(E)

или коэффициентами а,

b

Fp;

Fp;

- целое число m - порядок группы точек эллиптической кривой Е;

- простое число q - порядок циклической подгруппы группы точек эллиптической кривой Е, для которого выполнены следующие условия:

- точка Р

![]() О

эллиптической кривой Е , с координатами

(Xp,Yp)

, удовлетворяющая равенству qP

= О;

О

эллиптической кривой Е , с координатами

(Xp,Yp)

, удовлетворяющая равенству qP

= О;

- хэш-функция

отображающая

сообщения, представленные в виде двоичных

векторов произвольной конечной длины,

в двоичные вектора длины 256 бит. Хэш-функция

определена в ГОСТ Р 34.11.

отображающая

сообщения, представленные в виде двоичных

векторов произвольной конечной длины,

в двоичные вектора длины 256 бит. Хэш-функция

определена в ГОСТ Р 34.11.

Каждый пользователь схемы цифровой подписи должен обладать личными ключами:

- ключом подписи - целым числом d , удовлетворяющим неравенству 0 < d < q ;

- ключом проверки - точкой эллиптической кривой Q с координатами(Xq,Yq), удовлетворяющей равенству dP = Q .

Для

получения цифровой подписи под сообщением

![]() необходимо

выполнить следующие действия (шаги) :

необходимо

выполнить следующие действия (шаги) :

Шаг

1 - вычислить

хэш-код сообщения

![]()

Шаг

2 - вычислить

целое число а, двоичным представлением

которого является вектор

![]() ,

и определить

,

и определить

![]()

Если е = 0, то определить е = 1.

Шаг 3 - сгенерировать случайное (псевдослучайное) целое число k , удовлетворяющее неравенству

0 < k < q .

Шаг 4 - вычислить точку эллиптической кривой C = kP и определить

![]()

где

![]() -

x -координата точки С . Если r = 0, то

вернуться к шагу 3.

-

x -координата точки С . Если r = 0, то

вернуться к шагу 3.

Шаг 5 - вычислить значение

![]()

Если s = 0, то вернуться к шагу 3.

Шаг

6 - вычислить

двоичные векторы

![]() и

и

![]() ,

соответствующие r и s , и определить

цифровую подпись

,

соответствующие r и s , и определить

цифровую подпись

![]() как

конкатенацию двух двоичных векторов.

как

конкатенацию двух двоичных векторов.

Для

проверки

цифровой подписи

![]() ,

под полученным сообщением М необходимо

выполнить следующие действия (шаги) :

,

под полученным сообщением М необходимо

выполнить следующие действия (шаги) :

Шаг 1 - по полученной подписи вычислить целые числа r и s . Если выполнены неравенства

0 < r < q, 0 < s < q , то перейти к следующему шагу. В противном случае подпись неверна.

Шаг 2 - вычислить хэш-код полученного сообщения М

![]()

Шаг

3 - вычислить

целое число

![]() ,

двоичным представлением которого

является вектор

,

двоичным представлением которого

является вектор

![]() ,

и определить

,

и определить

![]()

Если е = 0, то определить е = 1.

Шаг 4 - вычислить значение

![]()

Шаг 5 - вычислить значения

![]()

Шаг

6 - вычислить

точку эллиптической кривой

![]() и

определить

и

определить

![]()

где

![]() -

x -координата точки С .

-

x -координата точки С .

Шаг 7 - если выполнено равенство R = r , то подпись принимается, в противном случае, подпись неверна.

Вопрос №77. Состав службы безопасности предприятия.

Структура СБ включает в себя от 1 до 6-7 отделов, которые могут насчитывать от 2-3 человек до нескольких сотен.

При большом числе сотрудников СБ, кроме начальника, вводится должность зама СБ. При очень больших организационных структурах вводятся штабные подразделения или штаб.

В основе организационной структуры СБ лежит утвержденный руководителем организации устав СБ, положения об отделах и штабе, положение о группах и секторах СБ, должностные инструкции работников.

В качестве наиболее типовой структуры СБ можно предложить следующую:

Отдел режима и охраны;

Специальный отдел;

Инженерно-технический отдел;

Группа информационно-аналитической деятельности;

Служба информационной безопасности;

Отдел по работе с кадрами.

Основной задачей отдела режима и охраны является организация и осуществление мер по обеспечению безопасности деятельности и защите информации всеми возможными в конкретных условиях способами и средствами.

Наиболее важными задачами являются: предупреждение проникновения в служебные помещения, в охраняемые зоны и на территорию объекта посторонних лиц; обеспечение порядка вноса/выноса, ввоза/вывоза материальных ценностей и входа/выхода сотрудников.

Специальный отдел предназначен для организации работы на предприятии с конфиденциальной информацией. Основная деятельность спец отдела направлена на обеспечение допуска специалистов к конфиденциальной информации.

Инженерно-технический отдел решает следующие задачи: охрана территорий, зданий, оборудования, хранилищ и перемещаемых носителей информации; осуществление контролируемого доступа в защищаемые зоны охраняемого помещения; создание препятствий визуальному наблюдению, подслушиванию и фотографированию; исключение возможности перехвата э/м излучения обрабатываемой информации и ЭВТ.

Группа информационно-аналитической деятельности решает следующие задачи: выявление фактических возможностей разглашения, утечки и реализации способов НСД к конфиденциальной информации; сбор и обработка сведений о деятельности потенциальных и реальных конкурентов для выявления возможных злонамеренных действий по добыванию охраняемых сведений; оценка надёжности и степени защищенности фирмы от внешних и внутренних угроз; участие в анализе, разработке и внедрении комплексных, экономически обоснованных, мер по защите фирмы.

Служба информационной безопасности должна отвечать за следующие вопросы: разработка и внедрение правил по обеспечению безопасности; внедрение программы обеспечения безопасности, включая классификацию степени секретности информации и оценку деятельности; разработка и обеспечение выполнения программы обучения персонала и ознакомление его с особенностями ИБ в масштабах организации; выбор и обоснование приобретения аппаратных и программных средств; участие в проектировании СЗИ; распределение между пользователями необходимых регламентов и реквизитов защиты; контроль за соблюдением пользователями и персоналом информационных систем установленных правил обращения с защищаемой информацией в процессе её обработки; принятие мер при попытках НСД к информации и при нарушении правил функционирования СЗИ.

Основной задачей отдела по работе с кадрами является организация работ по профессиональному подбору кадров, расстановке, подготовке, переподготовке и воспитанию кадров.

. Вопрос №10. Определение возможностей НСД к защищаемой информации.