- •Министерство образования и науки Российской Федерации

- •В.И. Аверченков, м.Ю. Рытов, с.А. Шпичак

- •Брянск Издательство бгту

- •Isbn 978-5-89838-596-5

- •Редактор издательства т.И. Королева

- •Темплан 2011г., п. 57

- •1. Введение в криптографию 10

- •2. Стойкость криптографических систем 34

- •3. Принципы построения симметричных криптографических алгоритмов 61

- •4. Принципы построения асимметричных криптографических алгоритмов 98

- •5. Криптографические хэш-функции и электронно-цифровая подпись 133

- •6. Организация сетей засекреченной связи 160

- •7.Криптоанализ и перспективные направления в криптографии 183

- •Предисловие

- •1. Введение в криптографию

- •1.1. Краткая история развития криптографических методов.

- •1.2. Основные понятия криптографии

- •1.2.1. Термины и определения

- •1.2.2. Классификация шифров

- •1.2.3. Характер криптографической деятельности

- •Контрольные вопросы

- •2. Стойкость криптографических систем

- •2.1. Модели шифров и открытых текстов

- •2.1.1. Алгебраические модели шифров.

- •2.1.2. Вероятностные модели шифров.

- •2.1.3. Математические модели открытых сообщений.

- •2.2. Криптографическая стойкость шифров

- •2.2.1. Теоретико-информационный подход к оценке криптостойкости шифров

- •2.2.2. Практическая стойкость шифров.

- •2.3. Имитостойкость и помехоустойчивость шифров

- •2.3.1. Имитостойкость шифров. Имитация и подмена сообщения

- •2.3.2. Способы обеспечения имитостойкости

- •2.3.3. Помехостойкость шифров

- •2.3.4. Практические вопросы повышения надежности.

- •Контрольные вопросы

- •3. Принципы построения симметричных криптографических алгоритмов

- •3.1. Виды симметричных шифров. Особенности программной и аппаратной реализации.

- •3.2. Принципы построения блочных шифров

- •3.2.1. Базовые шифрующие преобразования

- •3.2.2. Сеть Файстеля

- •3.3. Современные блочные криптоалгоритмы

- •3.3.1. Основные параметры блочных криптоалгоритмов.

- •3.3.2. Алгоритм des

- •3.3.3. Блочный шифр tea

- •Var key:tLong2x2;

- •Var y,z,sum:longint; a:byte;

- •Inc(sum,Delta);

- •3.3.4. Международный алгоритм idea

- •3.3.5. Алгоритм aes (Rijndael)

- •InverseSubBytes(s);

- •InverseShiftRows(s);

- •InverseSubBytes(s) End;

- •3.4. Принципы построения поточных шифров

- •3.4.1. Синхронизация поточных шифрсистем

- •3.4.2. Структура поточных шифрсистем

- •3.4.3.Регистры сдвига с обратной связью

- •3.4.4. Алгоритм Берленкемпа-Месси

- •3.4.5. Усложнение линейных рекуррентных последовательностей

- •3.5. Современные поточные криптоалгоритмы

- •3.5.1. Алгоритм Гиффорда

- •3.5.2. Алгоритм a5

- •3.6. Режимы использования шифров

- •Контрольные вопросы

- •4. Принципы построения асимметричных криптографических алгоритмов

- •4.1. Математические основы асимметричной криптографии

- •4.1.1. Свойства операций

- •4.1.2. Функция Эйлера. Поле. Теоремы Эйлера - Лагранжа и Ферма

- •4.1.3. Конечные поля

- •4.1.4. Основные алгоритмы

- •Алгоритм разложения чисел на простые множители.

- •4.1.5. Алгоритмы нахождения нод и мультипликативного обратного по модулю

- •4.1.6. Китайская теорема об остатках

- •4.1.7. Символы Лежандра и Якоби. Извлечение корней

- •4.2. Примеры современных асимметричных шифров

- •4.2.1. Криптосистема rsa

- •4.2.2. Взаимосвязь компонентов rsa

- •Слабые моменты реализации rsa

- •4.2.3. Криптосистема Эль-Гамаля

- •4.2.4. Криптосистема Рабина

- •4.2.5. Рюкзачные криптосистемы

- •4.2.6. Шифрсистема Мак-Элиса

- •Контрольные вопросы

- •5. Криптографические хэш-функции и электронно-цифровая подпись

- •5.1. Криптографические хэш-функции

- •5.1.1. Блочно-итерационные и шаговые функции

- •5.1.2. Ключевые функции хэширования

- •5.1.3 Бесключевые функции хэширования

- •5.1.4. Схемы использования ключевых и бесключевых функций

- •5.2. Электронно-цифровая подпись

- •5.2.1. Задачи и особенности электронно-цифровой подписи

- •5.2.2. Асимметричные алгоритмы цифровой подписи на основе rsa

- •5.2.3. Алгоритм цифровой подписи Фиата – Фейге – Шамира

- •5.2.4. Алгоритм цифровой подписи Эль-Гамаля

- •5.2.5. Алгоритм цифровой подписи Шнорра

- •5.2.6. Алгоритм цифровой подписи Ниберга-Руппеля

- •5.2.7. Алгоритм цифровой подписи dsa

- •5.2.8. Симметричные (одноразовые) цифровые подписи

- •Контрольные вопросы

- •6. Организация сетей засекреченной связи

- •6.1. Протоколы распределения ключей

- •6.1.1. Передача ключей с использованием симметричного шифрования

- •6.1.2. Передача ключей с использованием асимметричного шифрования

- •6.1.3. Открытое распределение ключей

- •6.1.4. Предварительное распределение ключей

- •6.1.5. Схемы разделения секрета

- •6.1.6. Способы установления ключей для конференц-связи

- •6.2. Особенности использования вычислительной техники в криптографии

- •6.2.1. Методы применения шифрования данных в локальных вычислительных сетях

- •6.2.2. Обеспечение секретности данных при долгосрочном хранении.

- •6.2.4. Обеспечение секретности ключей при долгосрочном хранении

- •6.2.5. Защита от атак с использованием побочных каналов

- •7.1.2. Атаки на хэш-функции и коды аутентичности

- •7.1.3. Атаки на асимметричные криптосистемы

- •7.2. Перспективные направления в криптографии

- •7.2.1. Эллиптические кривые

- •7.2.2. Эллиптические кривые над конечными полями

- •7.2.3. Алгоритм цифровой подписи ec-dsa

- •7.2.4. Квантовая криптография

- •Контрольные вопросы

- •Приложение

- •Заключение

- •Список использованной и рекомендуемой литературы

- •Учебное издание

- •Аверченков Владимир Иванович Рытов Михаил Юрьевич Шпичак Сергей Александрович

3.4.3.Регистры сдвига с обратной связью

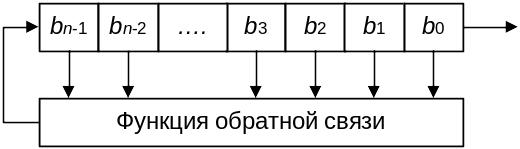

Регистр сдвига с обратной связью состоит из двух частей: регистра сдвига и функции обратной связи.

Рис 19. Регистр сдвига с обратной связью

В общем случае регистр сдвига представляет собой последовательность некоторых элементов кольца или поля. Наиболее часто применяются битовые регистры сдвига. Длина такого регистра выражается числом битов. При каждом извлечении бита все биты регистра сдвигаются вправо на одну позицию. Новый старший бит рассчитывается как функция всех остальных битов регистра. Выходом обычно является младший значащий бит. Периодом регистра сдвига называют длину выходной последовательности до начала ее повторения.

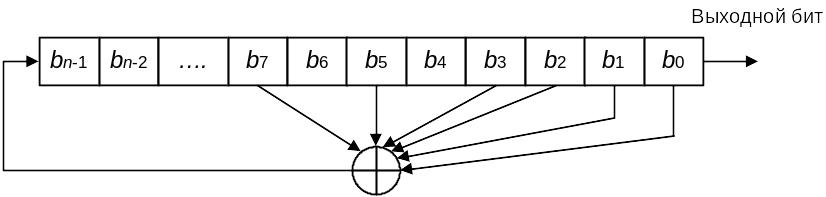

Простейший тип регистров сдвига – регистр сдвига с линейной обратной связью (РСЛОС или ЛРС). Обратная связь – простая операция XOR над некоторыми битами регистра. Перечень этих битов определяется характеристическим многочленом и называется последовательностью отводов. Иногда такую схему называют конфигурацией Фибоначчи.

Рис.20. РСЛОС конфигурации Фибоначчи

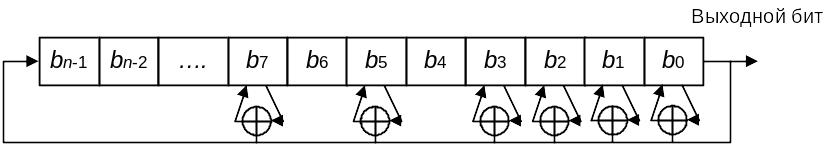

При программной реализации РСЛОС пользуются модифицированной схемой: для генерации нового значащего бита вместо использования битов последовательности отводов над каждым ее битом выполняется операция XOR с выходом генератора, заменяя старый бит последовательности отводов. Такую модификацию иногда называют конфигурацией Галуа.

Рис.21. РСЛОС конфигурации Галуа

n-битовый

РСЛОС может находиться в одном из 2n

– 1 внутренних состояний. Это значит,

что теоретически такой регистр может

генерировать псевдослучайную

последовательность с периодом 2n

– 1 битов (заполнение нулями совершенно

бесполезно). Прохождение всех 2n

– 1 внутренних состояний возможно только

при определенных последовательностях

отводов. Такие регистры называют РСЛОС

с максимальным периодом. Для обеспечения

максимального периода РСЛОС необходимо,

чтобы его характеристический многочлен

был примитивным

по модулю 2. Степень многочлена является

длиной регистра сдвига. Примитивный

многочлен степени n

– это такой неприводимый

многочлен, который является делителем

,

но не является делителем xd

+ 1 для всех d,

являющихся делителями 2n

– 1. (При обсуждении многочленов термин

простое число

заменяется термином неприводимый

многочлен).

Характеристический многочлен приведенных

на рисунках РСЛОС:

,

но не является делителем xd

+ 1 для всех d,

являющихся делителями 2n

– 1. (При обсуждении многочленов термин

простое число

заменяется термином неприводимый

многочлен).

Характеристический многочлен приведенных

на рисунках РСЛОС:

x32 + x7 + x5 + x3 + x2 + x + 1

примитивен по модулю 2. Период такого регистра будет максимальным, циклически проходя все 232 – 1 значений до их повторения. Наиболее часто используются прореженные многочлены, т.е. у которых есть только некоторые коэффициенты. наиболее популярны трехчлены.

Важным параметром генератора на базе РСЛОС является линейная сложность. Она определяется как длина n самого короткого РСЛОС, который может имитировать выход генератора. Линейная сложность важна, поскольку при помощи простого алгоритма Берленкемпа-Мэсси можно воссоздать такой РСЛОС, проверив всего 2n битов гаммы. С определением нужного РСЛОС поточный шифр фактически взламывается.

Помимо РСЛОС применяются и регистры сдвига с нелинейной обратной связью, обратной связью по переносу и пр.

Ряд генераторов разработан на основе теоретико-числового подхода (генераторы Блюма-Микали, RSA, BBS, сжимающие, аддитивные генераторы и пр.).

Математическое обеспечение синтеза поточных криптографических алгоритмов разработано более полно и подробно по сравнению с блочными криптоалгоритмами. Тем не менее для создания поточных шифров зачастую используют блочные криптоалгоритмы в режимах OFB или CFB.