- •Министерство образования и науки Российской Федерации

- •В.И. Аверченков, м.Ю. Рытов, с.А. Шпичак

- •Брянск Издательство бгту

- •Isbn 978-5-89838-596-5

- •Редактор издательства т.И. Королева

- •Темплан 2011г., п. 57

- •1. Введение в криптографию 10

- •2. Стойкость криптографических систем 34

- •3. Принципы построения симметричных криптографических алгоритмов 61

- •4. Принципы построения асимметричных криптографических алгоритмов 98

- •5. Криптографические хэш-функции и электронно-цифровая подпись 133

- •6. Организация сетей засекреченной связи 160

- •7.Криптоанализ и перспективные направления в криптографии 183

- •Предисловие

- •1. Введение в криптографию

- •1.1. Краткая история развития криптографических методов.

- •1.2. Основные понятия криптографии

- •1.2.1. Термины и определения

- •1.2.2. Классификация шифров

- •1.2.3. Характер криптографической деятельности

- •Контрольные вопросы

- •2. Стойкость криптографических систем

- •2.1. Модели шифров и открытых текстов

- •2.1.1. Алгебраические модели шифров.

- •2.1.2. Вероятностные модели шифров.

- •2.1.3. Математические модели открытых сообщений.

- •2.2. Криптографическая стойкость шифров

- •2.2.1. Теоретико-информационный подход к оценке криптостойкости шифров

- •2.2.2. Практическая стойкость шифров.

- •2.3. Имитостойкость и помехоустойчивость шифров

- •2.3.1. Имитостойкость шифров. Имитация и подмена сообщения

- •2.3.2. Способы обеспечения имитостойкости

- •2.3.3. Помехостойкость шифров

- •2.3.4. Практические вопросы повышения надежности.

- •Контрольные вопросы

- •3. Принципы построения симметричных криптографических алгоритмов

- •3.1. Виды симметричных шифров. Особенности программной и аппаратной реализации.

- •3.2. Принципы построения блочных шифров

- •3.2.1. Базовые шифрующие преобразования

- •3.2.2. Сеть Файстеля

- •3.3. Современные блочные криптоалгоритмы

- •3.3.1. Основные параметры блочных криптоалгоритмов.

- •3.3.2. Алгоритм des

- •3.3.3. Блочный шифр tea

- •Var key:tLong2x2;

- •Var y,z,sum:longint; a:byte;

- •Inc(sum,Delta);

- •3.3.4. Международный алгоритм idea

- •3.3.5. Алгоритм aes (Rijndael)

- •InverseSubBytes(s);

- •InverseShiftRows(s);

- •InverseSubBytes(s) End;

- •3.4. Принципы построения поточных шифров

- •3.4.1. Синхронизация поточных шифрсистем

- •3.4.2. Структура поточных шифрсистем

- •3.4.3.Регистры сдвига с обратной связью

- •3.4.4. Алгоритм Берленкемпа-Месси

- •3.4.5. Усложнение линейных рекуррентных последовательностей

- •3.5. Современные поточные криптоалгоритмы

- •3.5.1. Алгоритм Гиффорда

- •3.5.2. Алгоритм a5

- •3.6. Режимы использования шифров

- •Контрольные вопросы

- •4. Принципы построения асимметричных криптографических алгоритмов

- •4.1. Математические основы асимметричной криптографии

- •4.1.1. Свойства операций

- •4.1.2. Функция Эйлера. Поле. Теоремы Эйлера - Лагранжа и Ферма

- •4.1.3. Конечные поля

- •4.1.4. Основные алгоритмы

- •Алгоритм разложения чисел на простые множители.

- •4.1.5. Алгоритмы нахождения нод и мультипликативного обратного по модулю

- •4.1.6. Китайская теорема об остатках

- •4.1.7. Символы Лежандра и Якоби. Извлечение корней

- •4.2. Примеры современных асимметричных шифров

- •4.2.1. Криптосистема rsa

- •4.2.2. Взаимосвязь компонентов rsa

- •Слабые моменты реализации rsa

- •4.2.3. Криптосистема Эль-Гамаля

- •4.2.4. Криптосистема Рабина

- •4.2.5. Рюкзачные криптосистемы

- •4.2.6. Шифрсистема Мак-Элиса

- •Контрольные вопросы

- •5. Криптографические хэш-функции и электронно-цифровая подпись

- •5.1. Криптографические хэш-функции

- •5.1.1. Блочно-итерационные и шаговые функции

- •5.1.2. Ключевые функции хэширования

- •5.1.3 Бесключевые функции хэширования

- •5.1.4. Схемы использования ключевых и бесключевых функций

- •5.2. Электронно-цифровая подпись

- •5.2.1. Задачи и особенности электронно-цифровой подписи

- •5.2.2. Асимметричные алгоритмы цифровой подписи на основе rsa

- •5.2.3. Алгоритм цифровой подписи Фиата – Фейге – Шамира

- •5.2.4. Алгоритм цифровой подписи Эль-Гамаля

- •5.2.5. Алгоритм цифровой подписи Шнорра

- •5.2.6. Алгоритм цифровой подписи Ниберга-Руппеля

- •5.2.7. Алгоритм цифровой подписи dsa

- •5.2.8. Симметричные (одноразовые) цифровые подписи

- •Контрольные вопросы

- •6. Организация сетей засекреченной связи

- •6.1. Протоколы распределения ключей

- •6.1.1. Передача ключей с использованием симметричного шифрования

- •6.1.2. Передача ключей с использованием асимметричного шифрования

- •6.1.3. Открытое распределение ключей

- •6.1.4. Предварительное распределение ключей

- •6.1.5. Схемы разделения секрета

- •6.1.6. Способы установления ключей для конференц-связи

- •6.2. Особенности использования вычислительной техники в криптографии

- •6.2.1. Методы применения шифрования данных в локальных вычислительных сетях

- •6.2.2. Обеспечение секретности данных при долгосрочном хранении.

- •6.2.4. Обеспечение секретности ключей при долгосрочном хранении

- •6.2.5. Защита от атак с использованием побочных каналов

- •7.1.2. Атаки на хэш-функции и коды аутентичности

- •7.1.3. Атаки на асимметричные криптосистемы

- •7.2. Перспективные направления в криптографии

- •7.2.1. Эллиптические кривые

- •7.2.2. Эллиптические кривые над конечными полями

- •7.2.3. Алгоритм цифровой подписи ec-dsa

- •7.2.4. Квантовая криптография

- •Контрольные вопросы

- •Приложение

- •Заключение

- •Список использованной и рекомендуемой литературы

- •Учебное издание

- •Аверченков Владимир Иванович Рытов Михаил Юрьевич Шпичак Сергей Александрович

2.3. Имитостойкость и помехоустойчивость шифров

2.3.1. Имитостойкость шифров. Имитация и подмена сообщения

Помимо пассивных действий со стороны противника возможны активные действия, состоящие в попытках подмены или имитации сообщения.

Если передается шифрованное сообщение y Y (полученное из открытого текста x X на ключе k K), то противник может заменить его на y', отличный от y. При этом он будет рассчитывать на то, что на действующем ключе k новая криптограмма при расшифровании будет воспринята как некий осмысленный открытый текст x', отличный от x, чем больше вероятность этого события, тем успешнее будет попытка имитации.

Имитостойкость шифра определим как его способность противостоять попыткам противника по имитации или подмене. Естественной мерой имитостойкости шифра служит вероятность соответствующего события:

Dk(y') X - для попытки имитации сообщения;

(Dk(y') X) (y' y) – для попытки подмены сообщения.

В соответствии с этим введем следующие обозначения:

которые

назовем соответственно вероятностью

имитации и вероятностью подмены. Полагая,

что противник выберет ту попытку, которая

с большей вероятностью приводит к

успеху, вводят также вероятность

навязывания формулой

Для шифров с равновероятными ключами можно получить общие оценки введенных вероятностей.

Утверждение

1. Для шифра

B

с

равновероятными ключами имеет место

достижимая оценка

Для эндоморфного

шифра с равновероятной гаммой pим

= 1.

Для эндоморфного

шифра с равновероятной гаммой pим

= 1.

Это неравенство поясняет широко используемый для имитозащиты способ введения избыточности в передаваемое сообщение, например, дополнительных "добавок" к передаваемому сообщению типа аутентификаторов или имитовставок.

Утверждение 2. Для шифра B с равновероятными ключами имеет место достижимая оценка

.

.

Определим совершенную имитостойкость (теоретически лучшую защиту от имитации или подмены), достижимую при данной величине |Y| множества допустимых криптограмм и при произвольном распределении P(K) на множестве ключей. Для этого вводится понятие граница Симмонса.

Обозначим через I(Y, K) взаимную информацию между Y и K, то есть величину, определяемую формулой I(Y, K) = H(Y) - H(Y / K).

Утверждение 3. Имеет место достижимая оценка

Равенство, определяемое как совершенная имитостойкость, достигается при одновременном выполнении двух условий:

Вероятность p(y) того, что y окажется допустимой криптограммой не зависит от y.

Для каждой криптограммы y Y вероятность p(y / k) одинакова при всех k, для которых Dk(y) X.

Следует отметить, что даже при совершенной имитостойкости вероятность навязывания мала лишь при большой величине I(Y, K), то есть в том случае, когда криптограмма дает значительную информацию о ключе. Информация, которую дает Y относительно K есть мера того, в какой степени ключ используется для обеспечения имитостойкости.

2.3.2. Способы обеспечения имитостойкости

Основной причиной отсутствия какой-либо имитостойкости шифра гаммирования является то, что множество возможных открытых текстов длины l совпадает с множеством всех слов длины l в алфавите шифрвеличин. Для обеспечения имитозащиты эндоморфных шифров в открытый текст намеренно вводится избыточная информация. Это делается для выделения множества открытых текстов так, чтобы, соответствующая структура легко распознавалась, но не могла быть воспроизведена оппонентом без знания некоторого секрета, которым обычно является ключ зашифрования.

Например, к каждому сообщению перед зашифрованием можно добавить "контрольную сумму", вычисляемую с помощью известной функции F . Отправитель сообщения вычисляет значение F от открытого текста х, присоединяет это значение к х, и шифрует полученную комбинацию. Получатель расшифровывает поступивший массив, рассматривая результат как сообщение с присоединенной контрольной суммой. После чего он применяет к полученному сообщению функцию F, чтобы, воспроизвести контрольную сумму. Если она равна контрольной сумме, поступившей с сообщением, сообщение признается подлинным (или аутентичным). Маловероятно, чтобы случайная последовательность знаков могла быть признана аутентичной.

Более надежный способ используется в военном протоколе аутентификации, принятом в США. Отправитель и получатель сообщения имеют опечатанный пакет со случайной последовательностью символов, вырабатываемой компетентным органом. Каждый из участников связи отвечает за защиту своего опечатанного пакета и имеет инструкцию не вскрывать его, пока не потребуется аутентификация сообщения. Кроме того, отправитель и получатель имеют общий секретный ключ. При аутентификации сообщения отправитель вскрывает пакет, дополняет сообщение символами этой секретной последовательности, а затем шифрует полученное сообщение, используя секретный ключ. Для шифрования обычно используется симметричный шифр. Получатель, после расшифрования сообщения (с помощью своей копии ключа) вскрывает пакет и производит аутентификацию. Сообщение интерпретируется как аутентичное только тогда, когда при расшифровании будут получены символы секретной последовательности. Если используется стойкое шифрование, то оппоненту (который не знает ключа) при осуществлении активной атаки не остается ничего другого, как случайным образом выбирать шифртекст в надежде, что он будет принят получателем как аутентичный. Если секретная последовательность состоит, например, из r битов, то вероятность того, что при расшифровании случайно выбранный оппонентом "шифрованный текст" даст сообщение, заканчивающееся неизвестной ему, но правильной последовательностью, будет составлять величину 2-r.

Коды аутентификации

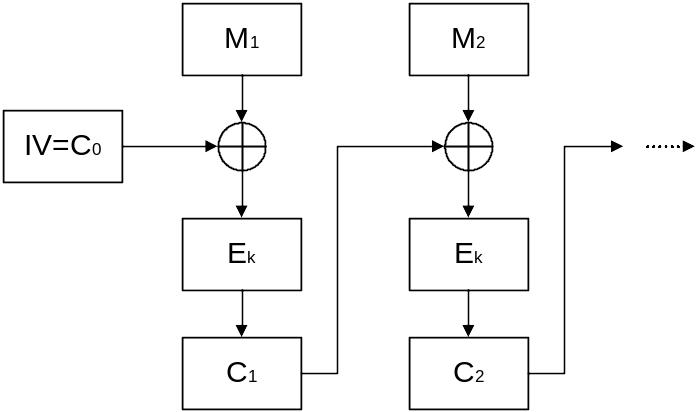

Другой метод нашел распространение при аутентификации электронной передачи фондов в Федеральной резервной системе США. Подобные передачи должны быть аутентифицированы с использованием процедуры, которая фактически реализована в криптографическом алгоритме, определенном в стандарте шифрования данных США (ранее DES, теперь — AES). Аутентификатор генерируется в режиме, называемом шифрованием со сцеплением блоков. В этом режиме сообщение разбивается на 64 битные блоки - М = M1M2...Мn, которые последовательно шифруются следующим образом. Блоки шифртекста С1,С2,... вырабатываются по рекуррентной формуле

Сi = Еk (Ci-1 М,),

при этом вектор С0 полагается равным начальному вектору IV (Initial Vector). Начальный вектор меняется ежедневно и хранится в секрете. Схематично этот режим изображается следующим образом:

Рис.11. Режим выработки имитовставки

Процедура повторяется до тех пор, пока не будут обработаны все блоки текста. Последний блок шифртекста — Сn является функцией секретного ключа, начального вектора и каждого бита текста, независимо от его длины. Этот блок называют кодом аутентичности сообщения (КАС), и добавляют к сообщению в качестве аутентификатора. Само расширенное аутентификатором сообщение передается обычно открытым, хотя может быть и зашифрованным, если требуется секретность. Любой владелец секретного ключа и начального вектора может проверить правильность такого аутентификатора. Нужно лишь повторить ту же процедуру шифрования. Оппонент, однако, не может ни осуществить генерацию аутентификатора, который бы воспринимался получателем как подлинный, для добавления его к ложному сообщению, ни отделить аутентификатор от истинного сообщения для использования его с измененным или ложным сообщением. В обоих случаях вероятность того, что ложное сообщение будет интерпретироваться как подлинное, равна вероятности "угадывания" аутентифкатора, то есть 2-64. Подчеркнем, что предложенный способ делает аутентификатор сложной функцией информации, которую он аутентифицирует. В таком случае подмножество допустимых сообщений состоит из тех пар текст-КАС, которые могут успешно пройти проверку на соответствие аутентификатора тексту с использованием ключа.

Оба способа имитозащиты передаваемых сообщений, связанные с введением избыточности, моделируются так называемыми кодами аутентификации (или А-кодами). В том случае, когда расширенное аутентификатором сообщение шифруется, говорят об А-кодах с секретностью. Если расширенное сообщение передается в открытом виде, говорят об А-кодах без секретности.

Вопросы использования криптографических хэш-функций для обеспечения имитостойкости рассматриваются подробнее в соответствующем разделе пособия.