- •В.И. Аверченков, м.Ю. Рытов,

- •Предисловие

- •1. Анализ и систематизация существующего информационного, методического и программного обеспечения автоматизации проектирования организационно - технических систем

- •1.1.1.Понятие организационно-технических систем

- •1.1.2.Анализ подходов к проектированию организационно-технических систем

- •1.2. Характеристика видов обеспечения процесса

- •1.3. Исследование состава комплексных систем защиты

- •1.3.1.Система защиты информации и общеметодологические принципы ее построения

- •1.3.2. Исследование архитектурного построения систем защиты

- •1.4. Существующие подходы к автоматизации проектирования комплексных систем защиты информации

- •1.4.1. Программные продукты аудита информационной безопасности

- •1.4.2. Сетевые сканеры

- •1.4.3. Сапр систем физической защиты

- •1.4.4.Существующие подходы к созданию сапр ксзи

- •2.Систематизация компонентов ксзи. Разработка набора типовых вариантов ксзи применительно к

- •2.1.Сущность комплексного подхода к разработке системы защиты информации

- •2.2. Систематизация компонентов ксзи. Разработка набора типовых вариантов ксзи применительно к объекту защиты

- •3. Разработка методов математического описания и методик построения методов

- •3.1. Требования к математическому обеспечению сапр ксзи

- •3.2.Общий подход к математическому моделированию ксзи

- •3.3.Построение математической модели общей оценки угроз

- •3.4. Построение математической модели оценки рисков

- •3.5. Варианты решения задачи выбора средств защиты

- •3.5.1. Математическое обеспечение выбора средств защиты информации на основе четких множеств с четкими соответствиями

- •3.5.2.Математическое обеспечение выбора средств защиты информации на основе нечетких соответствий четких множеств

- •3.5.3. Математическое обеспечение выбора средств защиты информации на основе нечетких множеств

- •3.6. Анализ используемых методик выбора средств защиты информации в сапр ксзи

- •4. Выработка концептуального подхода

- •4.1.Типовое вариантное проектирование ксзи

- •4.2.Выбор способа представления инженерных знаний в системах параметрического проектирования

- •Имя слота 1 (значение слота 1); Имя слота 2 (значение слота 2);

- •Имя слота к (значение слота к)).

- •4.3.Формирование сетевой модели комплексной системы защиты информации на основе типизации её элементов

- •4.4.Разработка структурно-функциональной модели сапр ксзи

- •4.4.1.Разработка структуры и наполнение информационного обеспечения сапр ксзи

- •4.4.2.Разработка лингвистического обеспечения сапр ксзи

- •5. Возможности сапр для проектирования комплексной системы защиты информации на примере вуза

- •5.1.Анализ объекта защиты на примере высшего учебного заведения

- •Информация

- •5.2.Разработка проекта системы защиты конфиденциальной информации вуза

- •5.2.1. Разработка проекта программно-аппаратной защиты

- •5.2.2.Разработка проекта инженерно-технической защиты

- •5.2.2.1.Разработка проекта схемы размещения пожарных извещателей

- •5.2.2.2. Разработка проекта размещения оборудования помещений объекта техническими средствами охранной сигнализации

- •5.2.3. Разработка проекта организационно-распорядительной

- •1.Правового характера:

- •2.Организационного характера:

- •3.Организационно-технического характера:

- •4. Режимного характера:

- •5.3. Анализ результатов работы сапр ксзи

- •Заключение

- •Список литературы

- •Аверченков Владимир Иванович

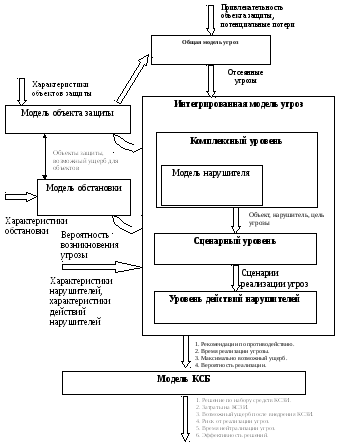

3.3.Построение математической модели общей оценки угроз

безопасности

При определении структуры КСЗИ необходимо учитывать, что она должна нейтрализовать угрозы или локализовать последствия от их реализации. В свою очередь, формирование угрозы зависит от объекта, на который она будет направлена; обстановки, которая создает условия для реализации угрозы; нарушителя, который реализует угрозу [20].

Следовательно,

необходимо разработать модель угроз,

учитывающую эти параметры. На рис. 20

представлена взаимосвязь разработанных

моделей и введены следующие обозначения:

Mу–

модель угроз; O

– множество объектов защиты; At

– компонент, отображающий привлекательность

реализации угрозы для нарушителя; Pl

– матрица потенциальных потерь при

реализации угрозы; МУОЗ

– интегрированная модель угроз;

![]() – компоненты интегрированной модели

угроз, представляющие комплексный,

сценарный уровень и уровень действий

нарушителей соответственно;Mн

– модель нарушителя;

– компоненты интегрированной модели

угроз, представляющие комплексный,

сценарный уровень и уровень действий

нарушителей соответственно;Mн

– модель нарушителя;

![]() – множество целей комплексного уровня

интегрированной модели угроз;FКУ,

FСУ,

FУДН

– функции комплексного, сценарного и

уровня действий нарушителей соответственно;

A

– множество действий нарушителей;

– множество целей комплексного уровня

интегрированной модели угроз;FКУ,

FСУ,

FУДН

– функции комплексного, сценарного и

уровня действий нарушителей соответственно;

A

– множество действий нарушителей;

![]() - формальная модель КСЗИ;Sen,

Bar,

DM,

RM

– компоненты формальной модели КСЗИ

объекта защиты, представляющие подсистемы

обнаружения, барьеров; принятия решений

и реагирования соответственно;

- формальная модель КСЗИ;Sen,

Bar,

DM,

RM

– компоненты формальной модели КСЗИ

объекта защиты, представляющие подсистемы

обнаружения, барьеров; принятия решений

и реагирования соответственно;

![]() - функции формальной модели КСЗИ объекта

защиты (ОЗ).

- функции формальной модели КСЗИ объекта

защиты (ОЗ).

Рис.20.

Взаимосвязь моделей угроз, нарушителя,

объекта защиты,

обстановки и КСЗИ

Общая модель предназначена для отбора наиболее значимых угроз из полного перечня, который осуществляется в два этапа:

Отбор по приоритету угроз.

Отбор по уровню потерь от реализации угроз.

Общая модель угроз включает в себя следующие компоненты:

объект, на который направлена угроза;

компонент, отображающий привлекательность реализации угрозы для нарушителя;

матрицу потенциальных потерь объекта защиты при реализации угрозы.

Интегрированная модель угроз предназначена для описания возможных действий нарушителей и формирования сценариев реализации угроз. Приведем пример представления интегрированной модели в виде иерархической структуры, состоящей из моделей нескольких уровней.

В общем виде интегрированная модель угроз включает в себя [19]:

компонент, описывающий комплексный уровень;

компонент, описывающий сценарный уровень;

компонент, описывающий действия нарушителя.

Компонент

модели угроз объекта защиты, представляющий

комплексный уровень, служит для

параметризации процесса формирования

сценариев и учета модели нарушителя, и

в общем виде включает в себя: Mн

– модель нарушителя;

![]() – множество целей комплексного уровня,

Pur

– множество целей действий нарушителей,

где

– множество целей комплексного уровня,

Pur

– множество целей действий нарушителей,

где

![]() – число целей,

– число целей,

![]() –

множество объектов на рассматриваемом

объекте защиты, KO

– число анализируемых объектов; FКУ

– множество функций данного компонента.

–

множество объектов на рассматриваемом

объекте защиты, KO

– число анализируемых объектов; FКУ

– множество функций данного компонента.

![]() ,

(1)

,

(1)

где Tн – тип нарушителя; Vн – вид нарушителя.

Компонент модели угроз объекта защиты, представляющий сценарный уровень, служит для формирования множества различных сценариев (последовательности действий нарушителя) с учетом цели, которая должна быть достигнута нарушителем, и в общем виде включает в себя множество реализуемых в нем функций. Основная функция формирует множество сценариев, выполнение которых позволяет достичь целей комплексного уровня:

![]() ,

(2)

,

(2)

где

![]() – множество сценариев реализации угроз;NS

– число сценариев.

– множество сценариев реализации угроз;NS

– число сценариев.

Сценарий Sk формируется методом полного перебора всех действий нарушителя подцелей цели PurКУ.

Сценарии реализации угроз объекту защиты могут быть представлены байесовскими сетями доверия (БСД) [15]:

![]() ,

(3)

,

(3)

где

![]() – множество действий нарушителей;NA

– число всех действий нарушителей;

TabОЗ

– множество таблиц условных вероятностей

каждого действия-потомка ai

с родительскими действиями parents(ai).

– множество действий нарушителей;NA

– число всех действий нарушителей;

TabОЗ

– множество таблиц условных вероятностей

каждого действия-потомка ai

с родительскими действиями parents(ai).

Такой подход позволяет с большей точностью определять вероятность реализации угрозы с помощью того или иного сценария. Узлами БСД в этом случае будут являться атакующие действия нарушителей. Таблицы условных вероятностей описываются следующим образом:

![]() . (4)

. (4)

Когда действие Ai не имеет родителя, то есть с этого действия нарушитель начинает реализацию угрозы, используется безусловная вероятность P(Ai).

Компонент

модели угроз объекта защиты, представляющий

действия нарушителя, в общем виде

включает в себя:

![]() - множество действий нарушителей,NA

– число всех действий нарушителей; FУДН

– множество функций данного компонента.

- множество действий нарушителей,NA

– число всех действий нарушителей; FУДН

– множество функций данного компонента.

Каждое действие нарушителя представлено в следующем виде:

![]() ,

(5)

,

(5)

где aidi – идентификатор действия нарушителя;

![]() -

цель, достигаемая выполнением действия

нарушителя;

-

цель, достигаемая выполнением действия

нарушителя;

Tra – время, необходимое нарушителю для успешной реализации действия;

Ymaxi -

вероятный ущерб, наносимый СНП при

реализации действия нарушителя;![]() -

безусловная вероятность выполнения

нарушителем данного действия;

-

безусловная вероятность выполнения

нарушителем данного действия;![]() -

множество рекомендаций по обнаружению,

задержке и реагированию на данное

действие силами КСЗИ;

-

множество рекомендаций по обнаружению,

задержке и реагированию на данное

действие силами КСЗИ;

Nre – число рекомендаций, известных системе.

При

анализе уязвимости объекта защиты

необходимо проводить отбор среди

полученных сценариев, одним из возможных

методов отбора может являться

модифицированный способ «отсева»

сценариев реализации угроз по величине

риска. Вероятность реализации угрозы

(P(B))

вычисляется по формуле полной вероятности

события. Это дает более точные значения

показателей вероятности реализации

угрозы по определенному сценарию.

Суммарный ущерб (Y)

от реализации сценария можно определить

как сумму ущербов всех действий из

данного сценария. Тогда, с учетом

выражения

![]() ,

риск от реализации сценария вычисляется

по формуле:

,

риск от реализации сценария вычисляется

по формуле:

![]() (6)

(6)

Для отсева сценариев рассчитанный риск R сравнивается c приемлемым риском Rпр.

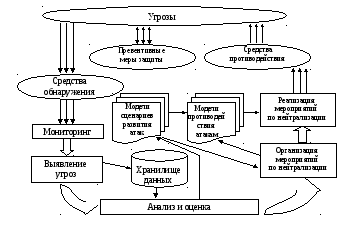

На основе проведенного анализа функций и задач, стоящих перед КСЗИ, разработана общая функциональная модель КСЗИ (рис.21), которая отображает непрерывный процесс обеспечения безопасности объекта защиты в виде последовательности взаимосвязанных функций.

С помощью различных средств обнаружения проводится мониторинг угроз, которые не могут быть устранены превентивными мерами защиты. При помощи знаний об угрозах, потенциальных нарушителях и основных уязвимых местах объекта защиты, накопленных в хранилище данных, происходит выявление текущих угроз.

Они анализируются и оцениваются на основе моделей сценариев развития атак. На основе полученных данных и при помощи моделей противодействия атакам организуются, а затем и реализуются мероприятия по нейтрализации выявленных угроз средствами противодействия.

Нет

Выход

Вход

Рис.21.Общая функциональная модель КСЗИ объекта защиты

В общем виде модель КСЗИ включает в себя компоненты, описывающие подсистемы обнаружения, барьеров, принятия решений и реагирования, а также множество функций модели КСЗИ.