Yazov_ITKS

.pdf

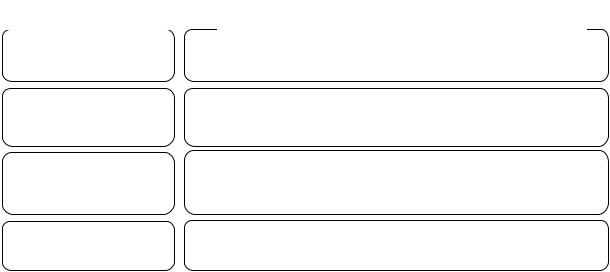

Класс защи- |

Определение базового |

|

Адаптация базового набора мер с |

||

щенности |

набора мер защиты для |

|

учетом характеристик ИС, инфор- |

||

установленного класса |

|

мационных технологий, особенно- |

|||

ИТКС |

|

||||

защищенности |

|

стей функционирования ИТКС |

|||

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Уточнение адаптированного базового |

|

Дополнение уточненного адаптированного базового |

набора мер защиты с учетом не вы- |

|

набора мер мерами, обеспечивающими выполнение |

бранных ранее мер в интересах |

|

требований к защите информации, установленными |

нейтрализации всех угроз |

|

иными нормативными правовыми актами |

|

|

|

Разработка на этапах адаптации базового набора мер и (или) уточнения адаптированного базового набора мер иных (компенсирующих) мер, направленных на нейтрализацию актуальных угроз при невозможности технической реализации отдельных выбранных ранее мер

Рис. 4.9. Порядок выбора мер защиты информации в ИТКС

384