Yazov_ITKS

.pdfПри использовании метода модуляции межпакет-

ных интервалов времени агент нарушителя посылает пакеты с произвольным адресом получателя (возможна выборка из группы адресов или использование пакетов, созданных другими программами и предназначенных для передачи разрешённой информации), кодируя информацию с помощью изменения длительности интервалов между пакетами. Злоумышленник, находящийся снаружи защищённого контура, перехватывает и декодирует поток данных, измеряя длительность интервалов между пакетами. Уязвимая система может выполнять функции как сервера, так и клиента в потоке обмена данными.

При использовании метода модуляции состояний сеанса передачи данных агент нарушителя меняет состояние произвольного сеанса (например, состояния «Соединение установлено»), кодируя информацию количеством переходов между состояниями в единицу времени. Затем он перехватывает поток данных и переводит распознанные переходы между состояниями обратно в информационные единицы. Уязвимая система может выполнять функции как сервера, так и клиента передачи данных.

При использовании метода модуляции параметров разделяемых ресурсов сети осуществляется манипуляция атрибутами объектов файловой системы [30] (каждый из объектов файловой системы обладает рядом атрибутов и информацией о разрешениях для пользователей). Для организации СК необходимо, чтобы агент нарушителя и сам нарушитель имели доступ к одному и тому же объекту файловой системы в хранилище общего доступа (например, папка общего доступа на локальном файловом сервере) в одно и то же время и в течение одной и той же длины временного промежутка Т, который является квантом времени для данного СК. Тогда агент, изменяя состояния од-

281

ного или нескольких атрибутов объекта в каждый из квантов времени Т, может передавать до N бит информации, где N – количество используемых атрибутов.

Следует отметить, что количество процессов, которые могут быть использованы для организации СК по времени, весьма велико, однако из-за того, что при обнаружении факта использования того или иного процесса для организации скрытного канала очень быстро находятся способы закрытия такого СК, интерес к методам создания и использованию СК резко упал. Это обусловлено нецелесообразностью создания достаточно сложных программных средств формирования СК по времени при высоких возможностях его быстрой ликвидации.

3.7.4. Методы организации скрытых статистических каналов

В таких каналах используется для передачи информация об изменениях параметров распределений вероятностей любых характеристик системы, которые могут рассматриваться как случайные и описываться вероятностностатистическими моделями. Скрытость статистических СК основана на том, что нарушитель имеет меньшую неопределенность в оценке параметров распределений наблюдаемых характеристик сообщений, чем система защиты, пытающаяся выявить факт передачи информации по статистическому СК.

На сегодняшний день информация о методах организации статистических СК отсутствует. Поэтому такие каналы являются наименее изученными и в связи с этим возможно наиболее опасными.

Зарубежные нормативные документы, например [31], разделяют СК только на каналы по времени и по па-

282

мяти. Все упоминания о статистических СК в англоязычной литературе приводят к ссылкам на работы российских учёных (например, [32]). Эти примеры показывают высокую сложность (часто невозможность) обнаружения скрытых статистических каналов.

К известным методам организации статистических СК относятся:

метод, основанный на отслеживание нарушителем последовательностей обращений агента к определённым ресурсам сети Интернет. Если нарушитель контролирует обращения к сайтам (определённым разделам сайтов) 1,…, n, то сформированная последовательность обращенийi1,…, in, представляющая собой перестановку, является кодом передаваемого сообщения. Анализируя статистику обращений на определенный сайт, нарушитель в состоянии получить от агента нужное ему сообщение;

метод, основанный на использовании текстовых гиперссылок внутри определенного документа на другие разделы сайта. В таких обращениях также может кодироваться нужная нарушителю информация;

метод, основанный на изменении последовательности пакетов в сети, суть которого состоит в следующем. Все адреса сегментов сети s0,…,s1 разбиваются на два непересекающихся множе-

ства 1 и m, тогда последовательность пакетов длины ( /2< ≤ ), направленных по адресам из

множества 1 означает, что передаётся «1», последовательность длины ( /2< ≤ ), направленных по адресам из множества 2 означает, что

283

передаётся «0». Если сформирована последовательность длины меньше /2, то передачи нет.

Информация об указанных методах сегодня содержится в основном в материалах, носящих исследовательский характер.

3.8. Методология анализа угроз безопасности информации в информационнотелекоммуникационных системах

3.8.1. Общий подход к анализу угроз безопасности информации

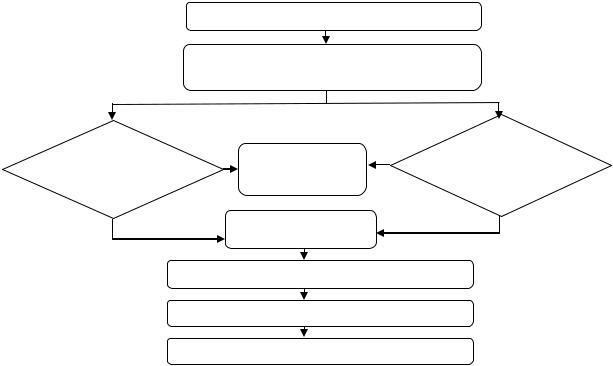

Угроза безопасности информации в ИТКС, связанная с НСД, существует тогда и только тогда, когда существует источник угрозы и хотя бы одна уязвимость, которая может быть использована для реализации данной угрозы. В связи с этим задача выявления угроз сводится, вопервых, к определению возможных источников угроз, вовторых, к выявлению уязвимостей программноаппаратного обеспечения ИТКС, в-третьих, к оценке возможностей реализации ИТКС, в-четвертых, к оценке опасности угроз и формированию в результате перечня актуальных угроз для данной ИТКС. Анализ угроз может основываться на сведениях, изложенных в базовой модели угроз, если таковая разработана для данного класса ИТКС

(рис. 3.15).

Сегодня базовые модели угроз имеются для информационных систем персональных данных [34] и для ключевых систем информационной инфраструктуры (см. раздел 1) [35]. В перспективе такие модели необходимо иметь для всех классов ИТКС.

284

Базовая модель угроз безопасности информации

Формирование перечня и анализ содержания каждой угрозы

Наличие источника |

Нет |

Нет |

Наличие уязвимости |

|

Рассматриваемой |

в ИТКС, указанной в |

|

угрозы в ИТКС, ука- |

|

||

|

угрозы не существует |

базовой модели или в |

|

занного в базовой |

|

||

|

базе CVE |

||

модели |

|

для данной ИТКС |

|

|

|

||

Да |

|

Угроза потенциально су- |

Да |

|

ществует |

|

|

|

|

|

Оценивается возможность реализации угрозы

Составляется описание каждой актуальной угрозы

Формируется частная модель угроз

Рис. 3.15. Общий алгоритм анализа угроз безопасности информации

285

При отсутствии базовой модели анализ проводится на основе опыта специалистов в области защиты информации, как правило, от организаций, имеющих лицензии ФСТЭК России в этой области.

При анализе угроз учитываются стандартные условия, характеризуемые исходной степенью защищенности информации в ИТКС, то есть исходными настройками (настройками «по умолчанию») ИТКС, в том числе мер и средств защиты, реализуемых в операционной среде компьютеров, коммуникационных и иных элементов в составе ИТКС.

Состав возможных источников угроз выявляется путем анализа программно-аппаратной среды и характеристик ИТКС специалистами в области защиты информации, в том числе с применением специальных средств анализа, а также путем экспертного опроса руководства организации и персонала с использованием специально составленных анкет.

Наиболее сложным является выявление уязвимостей программного и программно-аппаратного обеспечения ИТКС, которые могут быть использованы для реализации всей совокупности угроз. При выявлении уязвимостей ИТКС в первую очередь определяется наличие известных уязвимостей, опубликованных, например, в базе уязвимостей CVE (см. раздел 3.5).

При этом анализируются:

структурная и (или) функциональная схема ИТКС и ее элементов, назначение и выполняемые функции каждым элементом ИТКС;

состав, назначение и размещение аппаратных и программных средств;

структура и состав информационной базы данных (знаний);

286

перечень опубликованных, например, в базе CVE, уязвимостей применительно к установленному (устанавливаемому) в ИТКС программноаппаратному обеспечению;

содержание потоков информации, циркулирующей в ИТКС;

наличие подключений к сетям общего пользования и др.

В состав уязвимостей ИТКС могут входить следу-

ющие:

а) уязвимости аппаратного обеспечения, в том числе отчуждаемые носители информации (магнитные диски, компакт-диски, магнитные ленты, магнитные карты, распечатки и т.д.), средства ввода информации (клавиатура, компакт-диск, привод компакт-диска, накопители, стримеры, порты ввода-вывода и т.д.), средства вывода информации (принтер, плоттер, графопостроитель, привод компактдиска, порты ввода-вывода и т.д.), средства отображения информации (монитор, проектор и т.д.), средства обработки информации (ПЗУ, ОЗУ, ЦП, материнская плата, контроллеры внешних устройств и т.д.), средства коммутации

ипередачи информации (сетевая плата, модем, маршрутизатор, концентратор, кабель, радиоканал, оптический канал

ит.д.), система электропитания, несертифицированные или некачественные аппаратные средства.

б) уязвимости программного обеспечения, в том числе базовая система ввода-вывода (BIOS), операционная система (недокументированная точка входа в операционную среду, нештатное дополнительное ПО - драйверы, утилиты, доступные файлы со служебной информацией (*.pwl, *.sam, системный журнал, журнал учётных записей пользователей и т.д.), открытые общие сетевые ресурсы, доступный системный реестр), сетевые протоколы и служ-

287

бы, прикладное ПО, незащищенная информация пользователя, несертифицированные или некачественные программные продукты;

в) уязвимости в организации защиты, в том числе наличие процедур обхода администратором сети установленных правил и режимов безопасности, наличие процедур обхода (невыполнения) пользователями сети установленных правил и режимов безопасности, нерегламентированные правила и режимы эксплуатации элементов ИТКС и программного обеспечения, неконтролируемый вход на территорию или в помещение со средствами из состава ИТКС и др. (см. раздел 3.3).

Для выявления уязвимостей возможно использование инструментальных (аппаратных, программноаппаратных или программных) средств – сканеров безопасности, антивирусных сканеров и т.д.

Далее определяется возможность реализации каждой угрозы, при этом должен учитываться временной фактор, а затем оценивается ее опасность в виде возможного ущерба, который может быть нанесен ее обладателю.

3.8.2. Методология оценки возможностей реализации угроз безопасности информации

При оценке возможностей реализации угрозы сегодня используется два подхода. Первый основан на балльном или, как его еще называют, табличном методе. Его применяют одновременно с аналогичным методом оценки опасности угроз в интересах определения состава актуальных угроз.

Второй подход основан на математическом моделировании процессов реализации угроз. Сегодня такое моделирование проводится с использованием методов теории

288

массового обслуживания [36] и ее составной части - теории потоков [37], теории марковских [38] и полумарковских процессов [39, 40], а также методов теории сетей Петри-Маркова [41]. Вместе с тем, каждая атака реализуется по-своему и поэтому для каждой атаки приходится разрабатывать свою математическую модель. Из-за этого, во-первых, приемлемый по полноте набор таких моделей отсутствует, во-вторых, спектр угроз постоянно расширяется, что вынуждает создавать все новые модели. А это не только затруднительно, но и приводит к значительным сложностям их практического применения, так как обусловливает необходимость, наряду с созданием приемлемых описательных моделей, разрабатывать программные средства моделирования процессов их реализации, поскольку без автоматизации расчетов количественно оценить возможности реализации угроз крайне сложно. С учетом изложенного следует подчеркнуть, что второй подход сегодня только начинает развиваться. Ниже рассматриваются некоторые из указанных методов для моделирования угроз безопасности информации.

Наибольшее развитие в настоящее время получили марковские модели описания динамики различных случайных процессов и, прежде всего, модели, представляющие собой марковские процессы с непрерывным временем и дискретными состояниями [38, 40], к которым относятся процессы реализации угроз безопасности информации.

В общем случае процесс реализации угрозы представляет собой совокупность последовательно выполняемых процессов:

Ru (t) Xu ( a ) Yu (K j , pr ) Du ( d ) Su ( m ) , |

(3.1) |

289

где |

X |

чение

зации

u |

( |

|

|

(в |

|

|

u |

a ) – совокупность действий, направленных на изутом числе активное) и анализ объекта для реали- -ой угрозы, совершаемых в пределах времени a

(при этом полагается, что существует как источник угрозы, так и объективные условия для ее реализации);

u |

|

j |

, |

pr |

|

– совокупность действий, направленных на |

Y |

(K |

|

|

) |

|

непосредственное формирование необходимых данных и субъективных условий для успешной реализации u -ой угрозы, то есть получения определенных прав K j доступа

к

j

-му блоку информации, проникновения в операцион-

ную среду компьютера, поиска необходимой информации (если атака направлена на воздействие на определенный

блок информации) в течение времени |

|

pr ; |

|

D |

( |

d |

) |

u |

|

|

– совокупность непосредственных деструктив-

ных действий по реализации угрозы за время d ;

Su ( m ) – совокупность действий по скрытию следов |

|||||||||||

реализации угрозы в течение времени |

m . |

|

|

|

|

|

|||||

При этом время реализации угрозы представляет |

|||||||||||

собой сумму случайных величин |

|

u |

|

a |

|

|

pr |

|

d |

|

m . В ряде |

|

|

|

|

|

|

||||||

случаев время

pr

включается в этап подготовки к реализа-

ции угрозы (атаки) или в этап атакующих действий, а действия по скрытию следов – в этап атакующих действий.

При этом каждый этап начинается после окончания предыдущего этапа и зависит только от времени окончания предыдущего этапа, то есть обладает свойством марковского процесса, когда будущее процесса не зависит от его прошлого, а определяется только его настоящим.

Если плотности распределения вероятностей указанных величин равны соответственно w( a ), w( pr ), w( d ) и

290