Yazov_ITKS

.pdf

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Таблица 3.1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

Описание базовых метрик CVSS |

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Базовые метрики CVSS |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Группа метрик |

|

|

|

Метрики доступа к уязвимости |

|

|

|

|

|

|

|

|

|

Метрики влияния на информацию |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

Название |

мет- |

|

Вектор доступа |

|

Сложность доступа |

|

|

Аутентификация |

|

Влияние на конфиденциальность |

Влияние |

на целостность |

Влияние на доступность |

||||||||||||||||||

|

(Access Vector (AV)) |

|

(Access Complexity (AC)) |

|

(Authentication (Au)) |

(Confidentiality Impact (C)) |

|

(Integrity Impact (I)) |

(Availability Impack (A)) |

||||||||||||||||||||||

рики |

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Значение |

мет- |

|

Локальный (Local(L)) |

|

Соседняя сеть Adjacent network (A)) |

Сетевой (Network (N)) |

Высокая (High(H)) |

|

Средняя (Medium (M)) |

|

Низкая (L))(Low |

|

Множественная (Multiple (M)) |

Одиночная (Single (S)) |

|

Отсутствует (None(N)) |

Отсутствует (None(N)) |

|

Частичное (Partial (P)) |

|

Полное (Complete (C)) |

Отсутствует (None(N)) |

Частичное (Partial (P)) |

|

Полное (Complete (C)) |

Отсутствует (None(N)) |

|

Частичное (Partial (P)) |

Полное (Complete (C)) |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

рики |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Фрагмент |

|

|

|

V:L |

|

V:A |

V:N |

С:H |

|

С:M |

|

С:L |

|

Au:M |

Au:S |

|

Au:N |

C:N |

|

C:P |

|

C:C |

I:N |

|

I:P |

|

I:C |

A:N |

|

A:P |

A:C |

уязвимости |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

записи вектора |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

Комментарии к наименованиям метрик |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

Наименование метрики |

|

|

|

|

|

|

|

|

|

|

|

Комментарий |

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

вектор доступа |

|

|

|

|

отображает, как эксплуатируется уязвимость |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

сложность доступа |

|

отображает сложность эксплуатации атаки, если злоумышленник получил доступ к целевой системе |

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

аутентификация |

|

|

|

|

отображает количество этапов аутентификации, которые злоумышленник должен пройти в целевой системе, чтобы эксплуатировать уязвимость |

|

|

||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

влияние на конфиденциальность |

отображает влияние успешной эксплуатации уязвимости на сохранение конфиденциальности информации в системе |

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

влияние на целостность |

|

отображает влияние успешной эксплуатации уязвимости на целостность системы |

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

влияние на доступность |

|

отображает влияние успешной эксплуатации уязвимости на доступность системы, т.е. на доступность информационных ресурсов |

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Комментарии к значениям метрик |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

Метрика |

|

Значение метрики |

|

|

|

|

|

|

|

|

|

|

|

Комментарий |

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

вектор |

до- |

|

локальный |

|

злоумышленник должен иметь локальный доступ, т.е. физический доступ к системе или локальную учетную запись |

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

соседняя сеть |

злоумышленник должен иметь доступ к соседней сети, т.е. такой сети, которая имеет общую среду передачи с сетью, где находится уязвимое ПО |

|

||||||||||||||||||||||||||||

ступа |

|

|

|

||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

сетевой |

|

злоумышленник должен обладать доступом к уязвимому ПО, причем этот доступ ограничен только величиной сетевого стека |

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

сложность |

|

|

высокая |

|

для эксплуатации уязвимости нужны особые условия |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

средняя |

|

для эксплуатации уязвимости нужны до некоторой степени особые условия |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

доступа |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

низкая |

|

для эксплуатации уязвимости не требуются специальные условия и особые обстоятельства |

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

аутентифи- |

|

множественная |

злоумышленник должен аутентифицироваться два и более раз, даже если одни и те же учетные данные используются несколько раз |

|

|

|

|

||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

одиночная |

|

необходимо войти в систему (через командную строку, интерактивную сессию или web-интерфейс) |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

кация |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

отсутствует |

|

для эксплуатации уязвимости аутентификация не требуется |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

влияние |

на |

|

отсутствует |

|

уязвимость не затрагивает конфиденциальность системы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

конфиденци- |

|

частичное |

|

имеется существенное разглашение данных |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

альность |

|

|

полное |

|

происходит полное разглашение данных |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

влияние |

на |

|

отсутствует |

|

эксплуатация уязвимости не оказывает влияние на целостность системы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

частичное |

|

возможно изменение некоторых системных файлов или информации, но злоумышленник не получает контроль над изменяемыми данными |

|

|

||||||||||||||||||||||||||

целостность |

|

|

|

|

|||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

полное |

|

эксплуатация уязвимости позволяет полностью нарушить целостность системы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

влияние |

на |

|

отсутствует |

|

эксплуатация уязвимости не влияет на доступность системы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

частичное |

|

происходят сбои в доступности ресурса или уменьшение производительности |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

доступность |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

полное |

|

происходит полное отключение системы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

211

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Таблица 3.2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Описание временных метрик CVSS |

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

Временные метрики CVSS |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

Название |

Возможность использования (Exploitability (E)) |

|

|

Уровень исправления (Remediation Level (RL)) |

|

|

Степень достоверности отчета (Report Confidence (RC)) |

|||||||||||||||||||||||

метрики |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Значение метр |

Непроверенный (Unproven(U)) |

|

Concept-of-Proof |

(POC) |

Функциональный |

(Functional(F)) |

|

Высокий (H))(High |

|

определеноНе Defined(Not(ND) |

|

Официальное исправление Fix(Official(OF)) |

Временное исправление |

(TemporaryFix (T |

Дополнительные |

действия (Workaround(W)) |

|

доступенНе |

(Unavailable(U)) |

|

определенНе (NotDefined |

|

подтвержденНе (Unconfirmed |

доказанНе (Uncorroborated |

|

Подтвержден (Confirmed(C)) |

|

определенНе (NotDefined |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

ки |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Фрагмент |

E:U |

|

|

E:POC |

|

E:F |

|

E:H |

|

E:ND |

|

RL:OF |

|

RL:TF |

|

RL:W |

|

|

RL:U |

|

RL:ND |

|

RC:UC |

C:UR |

|

C:C |

|

C:ND |

||

записи |

век- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

тора |

уязви- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

мости |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Комментарии к наименованиям метрик |

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

Наименование метрики |

|

|

|

|

Комментарий |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

возможность использования |

|

|

|

эта метрика отображает наличие или отсутствие кода или техники эксплуатации |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

уровень исправления |

|

|

|

текущие исправления и дополнительные действия предлагаются для временного исправления уязвимости до того момента, когда будет выпущено официальное |

||||||||||||||||||||||||||

|

|

|

исправление или обновление |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

степень достоверности отчета |

|

|

эта метрика отображает степень конфиденциальности информации о существовании уязвимости и достоверность известных технических деталей |

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Комментарии к значениям метрик |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

метрика |

Значение метрики |

|

|

|

Комментарий |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

непроверенный |

|

|

|

эксплойт не известен, или эксплуатация возможна теоретически |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|||||||||||||||||||||||||

возмож- |

proof-of-Concept |

|

|

|

доступен эксплойт, описывающий концепцию эксплуатации, или существует демонстрация атаки, которая не применима в большинстве систем |

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

ность |

ис- |

функциональный |

|

эксплойт доступен и может быть применен в большинстве ситуаций |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

пользова- |

|

|

|

|

|

|

|

|||||||||||||||||||||||

высокий |

|

|

|

|

уязвимость можно эксплуатировать с помощью легко переносимого, автономного кода, или эксплойт не нужен (эксплуатация вручную) и детали широко |

|||||||||||||||||||||||||

ния |

|

|

|

|

|

известны |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

не определено |

|

|

|

метрика не влияет на оценку и будет пропущена в формуле |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

официальное |

|

исправле- |

доступно официальное обновление или исправление от производителя |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

ние |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

уровень |

временное исправление |

доступно официальное временное обновление |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

исправления |

дополнительные действия |

доступно неофициальное решение, которое предоставлено третьей стороной |

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

не доступен |

|

|

|

|

обновление или исправление недоступно или не может быть применено |

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

не определен |

|

|

|

|

метрика не влияет на оценку и будет пропущена в формуле |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

|

|

не подтвержден |

|

|

|

существует одно неподтвержденное сообщение или несколько противоречивых сообщений (например слухи из различных кругов) |

|

|

|

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

степень |

не доказан |

|

|

|

|

существует сообщения от множества неофициальных источников, возможно, независимых компаний в области безопасности или исследовательских |

||||||||||||||||||||||||

достоверно- |

|

|

|

|

организаций |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

сти отчета |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

подтвержден |

|

|

|

|

уязвимость подтверждена производителем или автором технологии эксплуатации уязвимости |

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

не определен |

|

|

|

|

метрика не влияет на оценку и будет пропущена в формуле |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

212

Описание контекстных метрик стандарта CVSS

Контекстные метрики CVSS

Название |

|

|

|

Вероятность нанесения ущерба |

|

|

|

|

|

|

|

Плотность целей |

|

|

|

|

|||||||||||

метрики |

|

|

(Collateral Damage Potential (CDP)) |

|

|

|

|

|

(Target Distribution (TD)) |

|

|

|

|||||||||||||||

|

|

Отсутствует (None(N)) |

|

Низкий (Low(L)) |

|

Средний, пониженный Medium-(Low |

|

|

(Medium- |

(MH))High |

|

Высокий |

(High(H)) |

|

определенНе Defined(Not |

|

Отсутствует (None(N)) |

|

Низкий (Low(L)) |

|

Средний (Medium(M)) |

|

Высокий |

(High(H)) |

|

определенНе |

|

Значение |

|

|

(LM)) |

Средний, повышенный |

|

|

ND)) |

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

метрики |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Фрагмент |

CDP:N |

|

CDP:L |

|

CDP:L |

|

|

|

CDP:M |

|

|

|

CDP:H |

|

CDP:N |

|

TD:N |

|

TD:L |

|

TD:M |

|

|

TD:H |

|

|

|

|

|

M |

|

H |

|

|

|

D |

|

|

|

|

|

|

|||||||||||||

записи |

век- |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

тора |

уязви- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

мости |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Комментарии к метрикам |

|

|

|

|

|||||

Таблица 3.3

|

|

|

|

Требования к безопасности |

|

|

|

||||

|

|

|

(Security Requirements (CR, IR, AR)) |

|

|||||||

(Not Defined ND)) |

Низкий |

(Low (L)) |

|

Средний |

(Medium (M)) |

|

Высокий |

(High (H)) |

|

Не определен |

(Not Defined (ND)) |

|

|

|

|||||||||

TD:ND |

R:L |

IR:L |

|

R:M |

IR:M |

|

R:M |

IR:M |

|

R:M |

IR:M |

|

|

|

|

|

|

|

|

|

|

|

|

Наименование метрики |

|

|

Комментарий |

|

|

|

|

|

|

вероятность нанесения ущерба |

|

отображает потенциальную возможность повреждения или утраты собственности или оборудования, а также может оценивать экономические потери, связанные |

||

|

с производительностью или доходом |

|||

|

|

|

||

плотность целей |

|

отображает процент уязвимых систем от всех имеющихся систем. Она используется как особый индикатор среды, чтобы приблизительно определить процент |

||

|

систем, на которые может влиять данная уязвимость |

|||

|

|

|

||

требования к безопасности |

|

эти метрики позволяют аналитику определить CVSS-оценку в зависимости от важности уязвимого устройства или программного обеспечения для организации, |

||

|

измеренной в терминах конфиденциальности, целостности и доступности |

|||

|

|

|

||

Комментарии к значениям метрик |

||||

|

|

|

||

Метрика |

Значение метрики |

Комментарий |

||

|

отсутствует |

|

не существует потенциальной опасности повреждения или утраты оборудования, производительности или дохода |

|

|

|

|

|

|

|

низкий |

|

удачная реализация деструктивных действий с помощью данной уязвимости может привести к небольшому повреждению устройства или собственно- |

|

|

|

сти ил небольшой потере производительности или дохода в организации |

||

вероятность |

|

|

|

|

средний, пониженный |

|

удачная реализация деструктивных действий с помощью данной уязвимости может привести к среднему повреждению устройства или собственности |

||

|

|

|||

нанесения |

|

или средней потере производительности или дохода в организации |

||

|

|

|

||

ущерба |

средний, повышенный |

|

удачная реализация деструктивных действий с помощью данной уязвимости может привести к значительному повреждению устройства или собствен- |

|

|

|

ности или значительной потере производительности или дохода в организации |

||

|

|

|

|

|

|

высокий |

|

удачная реализация деструктивных действий с помощью данной уязвимости может привести к катастрофическому повреждению устройства или соб- |

|

|

|

ственности или катастрофической потере производительности или дохода в организации |

||

|

|

|

|

|

|

отсутствует |

|

целевых систем нет, или цели слишком специализированы и существуют только в лабораторных условиях. 0% риска для систем среды |

|

|

|

|

|

|

плотность |

низкий |

|

в указанном контексте существуют цели, но в небольшом количестве. Риску подвержены от 1% до 25% систем среды |

|

|

|

|

|

|

средний |

|

в указанном контексте существуют цели, но в среднем количестве. Риску подвержены от 26% до 75% систем среды |

||

целей |

|

|||

|

|

|

|

|

высокий |

|

в указанном контексте существуют цели, и их много. Риску подвержены от 76% до 100% систем среды |

||

|

|

|||

|

|

|

|

|

|

не определен |

|

метрика не влияет на оценку и будет пропущена в формуле |

|

|

|

|

|

|

требования |

низкий |

|

нарушение конфиденциальности, целостности или доступности информации имеет ограниченное неблагоприятное воздействие на КС |

|

|

|

|

|

|

средний |

|

нарушение конфиденциальности, целостности или доступности информации имеет серьезное ограниченное воздействие на КС |

||

к безопасно- |

|

|||

|

|

|

|

|

высокий |

|

нарушение конфиденциальности, целостности или доступности информации имеет очень серьезное воздействие на КС |

||

сти |

|

|||

|

|

|

|

|

не определен |

|

метрика не влияет на оценку и будет пропущена в формуле |

||

|

|

|||

|

|

|

|

|

213

Таблица 3.4

Структура векторов CVSS

Вектор |

Структура вектора |

|

CVSS |

||

|

||

Базовый |

AV:[L,A,N]/AC:[H,M,L]/Au:[M,S,N]/C:[N,P,C]/I:[N,P,C]/ |

|

A:[N,P,C] |

||

|

||

Времен- |

E:[U,POC,F,H,ND]/RL:[OF,TF,W,U,ND]/RC:[UC,UR,C,N |

|

ный |

D] |

|

Окруже- |

CDP:[N,L,LM,MH,H,ND]/TD:[N,L,M,H,ND]/CR:[L,M,H, |

|

ния |

ND]/ IR:[L,M,H,ND]/AR:[L,M,H,ND] |

Выбор значений временных метрик:

возможность использования (E) – доступен полнофункциональный код (functional(F));

уровень устранения уязвимости (RL) – выпущено официальное обновление разработчика (official fix(OF));

степень достоверности отчета (RC) – уязвимость официальна подтверждена (confirm(C)).

Выбор значений контекстных метрик:

уровень потенциального ущерба (CDP) – может быть нанесен существенный ущерб (MediumHigh (MH));

распространенность объекта воздействия, количество систем, которое может быть подвержено риску (TD) – объекты воздействия специфичны, тем не менее было взято

усредненное значение показателя (M).

Таким образом, стандарт CVSS дает возможность проведения анализа уязвимостей с целью определения их характеристик и получения оценок. Кроме того, данный стандарт классифицирует уязвимости по различным признакам, содержащимся в векторах CVSS.

214

Следует отметить, что в отличие от CVE стандарт CVSS не реализован в виде базы данных, а предназначен лишь для оценки уязвимостей по формализованным зависимостям.

Проведенный анализ стандартов описания и оценки уязвимостей показывает, что наиболее полное описание уязвимостей может быть получено при использовании сведений из базы данных CVЕ и оценок, полученных с помощью CVSS. При этом база данных CVЕ служит в качестве каталога существующих уязвимостей ПО, а стандарт CVSS позволяет провести их классификацию и установить необходимые характеристики этих уязвимостей. База данных CVE и программные средства вычисления оценок CVSS имеют открытый доступ и поэтому могут быть использованы для получения предварительной информации об уязвимости программно-аппаратных компонентов, входящих

всостав информационных систем.

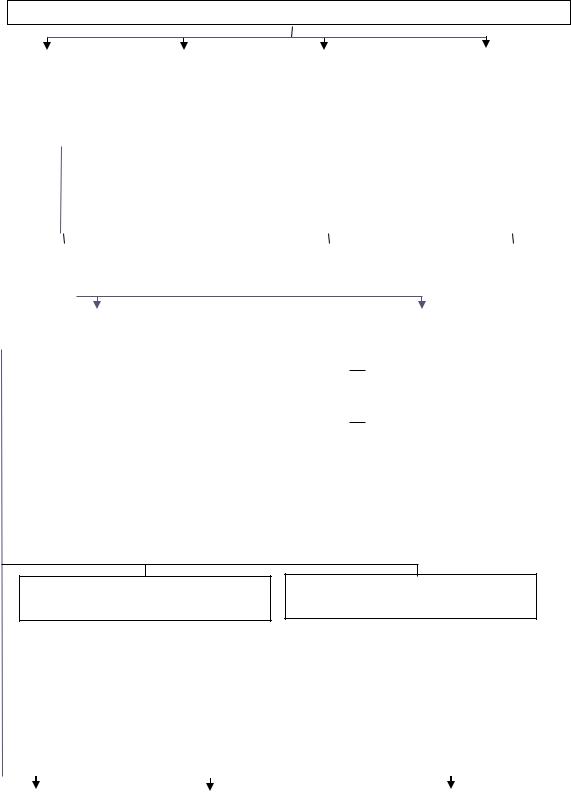

3.4.Классификация угроз безопасности информации

Для упорядочения представлений о большом разнообразии угроз предпринимались неоднократные попытки их классификации. В результате в литературе фигурирует множество различных классификационных схем, как правило, предназначенных для различных практических целей. Ниже рассматривается один из возможных вариантов классификации угроз безопасности информации в ИТКС. Классификационная схема угроз безопасности информации приведена на рис. 3.7.

Из указанного на схеме требует некоторого пояснения лишь разделение угроз на такие виды, как природные (физические), техногенные и антропогенные, а также угрозы, связанные с НСД.

215

Угрозы безопасности информации

По фактору возникновения |

По виду нарушения |

|

По объекту воздействия |

По деструктивному действию |

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

Природные |

|

|

Угрозы конфиденци- |

|

|

Угрозы информации в |

|

|

Угроза модификации |

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

альности |

|

|

|

|

базах данных |

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угроза блокирования |

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

Техногенные |

|

|

Угрозы целостности |

|

|

Угрозы программным ам |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

Угроза хищения |

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

Антропогенные |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

Угрозы доступности |

|

|

Угрозы аппаратным эле- |

|

|

Угроза уничтожения |

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ментам |

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

Угрозы нарушения |

|

|

|

|

|

|

|

|

|

|

|

Угроза разглашения |

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

Угрозы трафику |

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

функционирования |

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы, направленные на |

|

|

Угроза несанкционирован- |

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

По пути реализации |

|

|

персонал ИТКС |

|

|

ного запуска приложений |

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы, связанные с НСД |

|

|

Угрозы перехвата информации с ис- |

|

|

Угрозы воздействия по |

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

пользованием технических средств |

|

|

физическим полям |

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

По виду доступа |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы, реализуемые с использованием про- |

|

|

|

|

|

Угрозы, реализуемые без использования про- |

|

|

|

||||||||||||||||||||

граммного обеспечения |

|

|

|

|

|

|

|

|

|

|

граммного обеспечения |

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

По расположению нарушителя |

|

|

|

|

|

|

|

|

Угрозы кражи носителя, элементов |

|

|

|

||||||||||||||

|

|

|

относительно ИТКС |

|

|

|

|

|

|

|

|

|

|

оборудования |

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

Угрозы, реализуемые внутренним |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

Угрозы физического разрушения |

|

|

|

||||||||||||||||

|

|

|

нарушителем |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

носителей, элементов оборудования |

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы, реализуемые с использованием |

|

|

|

|

|

По преднамеренности |

|

|

|

|||||||||||||||||

|

|

|

программной, программно-аппаратной |

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

закладки, отчуждаемого носителя |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

Угрозы, реализуемые непреднамеренно |

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(по ошибке) |

|

|

|

|

|

|||

|

|

|

Угрозы, реализуемые внешним наруши- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

телем |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы, реализуемые преднамеренно |

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

По наличию полномочий и прав доступа |

|

|

|

|

|

||||||||||||

Угрозы, реализуемые авторизованным пользователем

Угрозы, реализуемые неавторизованным пользователем

|

|

|

По опосредованности действий с защищаемой информацией |

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы непосредствен- |

|

Угрозы непосредственных дей- |

|

Угрозы воздействия на |

||||||||||

|

|

|

ных действий с защи- |

|

ствий с защищаемой информацией |

|

технологическую инфор- |

||||||||||

|

|

|

щаемой информацией с |

|

с использованием специально со- |

|

мацию или программно- |

||||||||||

|

|

|

использованием команд |

|

зданных программ обеспечения |

|

аппаратные элементы |

||||||||||

|

|

|

операционной среды |

|

|

доступа и вредоносных программ |

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

По источнику угрозы |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|||||||||

|

Угрозы от конку- |

|

|

Угрозы от бывших |

|

|

Угрозы от криминальных структур и эле- |

|

|||||||||

|

рентов |

|

|

сотрудников |

|

|

ментов |

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|||||||||

|

Угрозы от спец- |

|

|

Угрозы от недобро- |

|

|

Угрозы от разработчиков и производите- |

|

|||||||||

|

служб |

|

|

совестных партнеров |

|

|

лей технических и программных средств |

|

|||||||||

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

||||||||||||

|

Угрозы от посто- |

|

|

Угрозы от клиентов |

|

|

Угрозы от представителей обслуживаю- |

|

|||||||||

|

ронних субъектов |

|

|

организации |

|

|

щих организаций |

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 3.7. Классификация угроз безопасности информации

216

Кприродным угрозам относятся различные природные или физические явления (наводнения, землетрясения, пожары и т.п.), способные привести к нарушению безопасности информации.

Ктехногенными относятся угрозы, возникающие в процессе функционирования технических средств, способные вызвать нарушение безопасности информации. Среди техногенных угроз следует выделить два класса: угрозы случайного помехового воздействия, связанные с воздействием физических полей, источниками которых являются функционирующие технические средства (входящие в состав объекта информатизации или не входящие в его состав); угрозы сбоя, обусловленные дефектами, отказами технических средств в составе ИТКС.

Кантропогенным угрозам относятся угрозы, возникающие в результате непреднамеренных или умышленных действий людей, способные привести к нарушению безопасности информации. Непреднамеренные антропогенные угрозы в свою очередь разделяются на угрозы, обусловленные неправильной организацией защиты информации в ИТКС и ошибками персонала, а также ошибками в программном обеспечении.

Преднамеренные антропогенные угрозы включают

всебя угрозы, возникающие в результате преднамеренных деструктивных действий физических лиц или спецслужб и связанные с диверсионной деятельностью, несанкционированным доступом к информации, с ведением разведки, умышленным воздействием на элементы ИТКС по физическим полям и т.д.

217

Угрозы, связанные с НСД, выделяются из всего комплекса угроз по признаку «способ реализации». Сам несанкционированный доступ угрозой безопасности информации как таковой еще не является. Угрозы безопасности информации могут появиться в связи с НСД. При этом может быть несанкционированное ознакомление с информацией, несанкционированное копирование (хищение) информации и/или несанкционированное воздействие на информацию (уничтожение, блокирование и т.д.). Следует различать несанкционированный доступ с целью ознакомления с информацией или ее хищения и утечку информации по техническим каналам, когда для хищения информации применятся специальные средства (в этом случае не имеет смысл понятие санкционированного или несанкционированного доступа; так как ведется добывание информации - разведка).

Угрозы, связанные с несанкционированным до-

ступом, разделяются по используемым средствам доступа на угрозы без использования и с использованием програм- мно-аппаратного обеспечения. При этом угрозы без использования программно-аппаратного обеспечения в свою очередь разделяются по способу воздействия на угрозы путем внедрения аппаратных закладок и угрозы путем физического (механического) воздействия.

Кроме того, по признаку удаленности субъекта доступа угрозы НСД с использованием программноаппаратного обеспечения разделяются на угрозы непосредственного доступа и угрозы удаленного доступа. Если угрозы непосредственного доступа к компьютеру вполне очевидны, то угрозы удаленного доступа (сетевых атак) классифицируются еще по целому ряду классификационных признаков (рис. 3.8).

218

Для классификации сетевых атак, рассматриваемых на примере сети, подключенной к глобальной сети Internet, используется система классификационных признаков, предложенная в [22], включающие такие признаки как: характер угрозы; цель реализации угрозы; условие начала реализации угрозы; наличие обратной связи с атакуемым объектом; расположение субъекта атаки относительно атакуемого объекта; уровень эталонной модели OSI, на котором реализуется угроза. При этом наиболее распространенными являются пять типовых атак (табл. 3.5), содержание которых более подробно рассмотрено в разделе 3.5.

1. По характеру воздействия атаки могут быть пассивные (класс 1.2) и активные (класс 1.1). Пассивной атакой на распределенную вычислительную систему называют такую атаку, которая не оказывает непосредственного влияния на работу системы, но может нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу ИТКС приводит к тому, что пассивную атаку практически невозможно обнаружить. Примером пассивной атаки служит прослушивание канала связи в сети.

Под активной атакой понимается атака, оказывающая непосредственное влияние на работу системы (изменение конфигурации сети, нарушение работоспособности и т. д.) и нарушающая принятую политику безопасности.

219

Классификация сетевых атак в информационно-телекоммуникационных системах

По характеру воздействия

Пассивные атаки

Активные атаки

По цели воздействия |

|

По условию начала атаки |

|

По наличию обратной |

|

По расположению субъекта |

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

связи с атакуемым объ- |

|

атаки относительно атакуе- |

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

ектом |

|

|

мого объекта |

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Атаки с нарушением |

|

|

|

Атака по запросу от |

|

|

|

С обратной связью |

|

|

Внутрисегментные |

|

|||||||

|

|

конфиденциальности |

|

|

|

атакуемого объекта |

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

информации |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

Атака по наступлению |

|

|

Без обратной связи |

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

Атаки с нарушением |

|

|

|

|

|

ожидаемого события на |

|

|

(однонаправленная |

|

|

Межсегментные |

|

|||||

|

|

целостности информа- |

|

|

|

|

|

атакуемом объекте |

|

|

атака) |

|

|

|

|

|

|||||

|

|

|

ции |

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

Безусловная атака |

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Атаки с нарушением |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

доступности информа- |

|

|

|

|

|

|

|

|

|

|

|

|

По уровню эталонной модели взаи- |

||||||

|

|

|

ции |

|

|

|

|

|

|

|

|

|

|

|

|

модействия открытых систем |

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Атаки с комплексным |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

воздействием на ин- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

формацию |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Атаки на физическом уровне |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Атаки на канальном уровне |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Атаки на сетевом уровне |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Атаки на транспортном уровне |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

По соотношению количества атакуемых и атакующих субъектов |

|

Атаки на сеансовом уровне |

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Атаки на представительном уровне |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

Атака "Один к од- |

|

|

|

|

Атака "Один ко |

|

|

Распределенные (скоорди- |

|

|

Атаки на прикладном уровне |

|

||||||

|

|

|

ному" |

|

|

|

|

многим" |

|

|

нированные) атаки |

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 3.8. Классификационная схема сетевых атак на информационно-телекоммуникационные системы

220