Yazov_ITKS

.pdfрого организован СК между агентом 5 и нарушителем 8;

(7) – инспектор (программное, программноаппаратное, аппаратное средство или лицо), контролирующий информационное взаимодействие, пересекающее контур 1 и осуществляемое посредством канала 6, субъекта 4 с субъектом 9;

(8) – нарушитель (злоумышленник), целью которого является несанкционированный доступ к информации ограниченного доступа либо деструктивное информационное воздействие на АС;

(9) – субъект, находящийся вне контура 1, с которым субъект 4 осуществляет санкционированное информационное взаимодействие.

Согласно схеме, изображенной на рис. 3.12, существенными особенностями функционирования СК являются следующие:

наличие инспектора, контролирующего информационное взаимодействие субъекта, имеющего санкционированный доступ к атакуемому объекту и к внешней среде;

наличие агента нарушителя внутри замкнутого контура, отделяющего атакуемый объект от внешней среды.

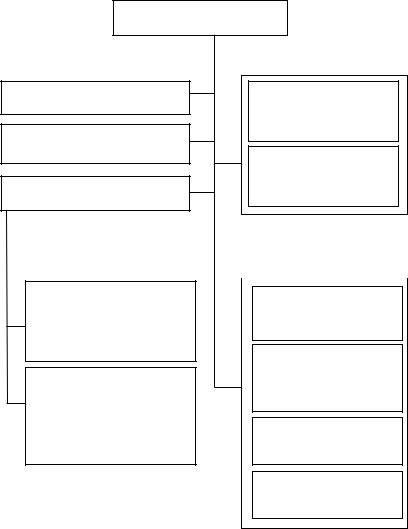

Классификация СК приведена на рис. 3.13 [29].

СК могут быть сформированы на различных уровнях функционирования ИТКС:

на аппаратном уровне;

на уровне микрокодов и драйверов устройств;

на уровне операционной системы;

на уровне прикладного программного обеспечения.

271

Скрытые каналы

По механизму передачи информации

Скрытые каналы по времени

Скрытые каналы статистиче-

ские

Скрытые каналы по памяти

По структурированности информационных объектов, используемых для сокрытия информации

Скрытые каналы по па-

мяти, основанные на сокрытии информации в структурированных данных

Скрытые каналы по памяти, основанные на сокрытии информации в неструктурированных данных

По пропускной способности

Скрытые каналы с низкой пропускной способностью

Скрытые каналы с высокой пропускной способностью

По уровню программноаппаратного обеспечения информационной системы

Скрытые каналы на

уровне операционной системы

Скрытые каналы на

уровне прикладного программного обеспечения

Скрытые каналы на

уровне микрокода чипсета

Скрытые каналы на

уровне аппаратного обеспечения

Рис. 3.13. Классификация скрытых каналов передачи данных

272

Отличительной особенностью СК, обусловливающей возможность его существования, являются предусмотренные разработчиками ИТКС и необходимые для работы системы легальные (разрешённые) каналы передачи данных.

В частности взаимодействие между субъектами 4 и 9 является санкционированным и необходимым для правильной работы ИТКС. Задача агента 5 заключается в том, чтобы обеспечить регулярное взаимодействие между агентом и злоумышленником 8. Агент должен передать информацию ограниченного доступа нарушителю, либо по команде нарушителя оказать воздействие на критически важную функцию ИТКС. Скрытность канала взаимодействия между нарушителем и агентом заключается в том, что субъект 4, инспектор 7 и субъект 9 не обнаруживают факт передачи информации или команды. Взаимодействие между субъектом 4 и субъектом 9 может быть как сетевым, так и происходить в рамках одной ИТКС.

3.7.2. Методы организации скрытых каналов по памяти

Возможность организации СК по памяти основана на наличии памяти, доступной передающему и принимающему субъектам. Скрытость таких каналов определяется тем, что нарушитель или иной сторонний наблюдатель не знает того места в памяти, где записана скрываемая информация. В СК по памяти предполагается использование ресурсов памяти, однако способ использования памяти не учитывается разработчиками системы защиты и поэтому не может выявляться средствами защиты. СК по памяти подразделяются на скрытые каналы, основанные на сокрытии информации в структурированных и неструктурированных данных [29].

273

Для организации СК по памяти при сокрытии информации в структурированных данных используется встраивание данных в информационные объекты с формально описанной структурой и формальными правилами обработки.

При этом применяются:

методы, основанные на использовании особенностей внутренних форматов файлов, применяемых, например, современными текстовыми процессорами, когда ряд полей, не отображаемых при редактировании файла, могут быть использованы для вставки скрытой информации;

методы, основанные на использовании особенностей форматов, предусмотренных в стандартных протоколах сетевого взаимодействия, когда часть информации (например, некоторые служебные поля пакетов данных), передаваемой в формате этих протоколов, является избыточной и, как правило, не используется легальными участниками обмена информацией. Наличие такой избыточности позволяет организовать СК, размещая дополнительные данные в основном канале без ущерба целостности легальной информации. Такие каналы называются пассивными (агент нарушителя использует в качестве носителя уже существующие информационные потоки);

методы, основанные на использовании механизмов обработки ошибок современных сетевых программных средств, позволяющие организовать СК активного типа. Например, агент нарушителя инициирует запросы по протоколу DNS с требованием поиска сетевого адреса внешнего ресурса и к реально существующему искомому

274

адресу агент добавляет дополнительные данные в открытом или зашифрованном виде, что, как правило, не выявляется локальным сервером доменных имён.

Примеры некоторых наиболее изученных сегодня методов организации СК по памяти с сокрытием информации в структурированных данных приведены в табл. 3.9.

Таблица 3.9 Некоторые методы организации скрытых каналов

по памяти с сокрытием информации в структурированных данных

Протокол |

Метод |

Достоинства |

Недостатки |

||||

сетевого взаи- |

сокрытия |

скрытого |

скрытого |

||||

модействия |

|

|

канала |

канала |

|

||

TCP, IP, MSNP |

Использова- |

Высокая |

про- |

Слабая |

|

||

|

ние |

служеб- |

пускная |

|

способ- |

защита |

от |

|

ных |

полей |

ность, |

простота |

обнаруже- |

||

|

заголовка |

реализации |

ния и уни- |

||||

|

пакета |

|

|

|

чтожения |

||

UDP |

Использова- |

Простота реали- |

Низкая |

|

|||

|

ние |

номеров |

зации, |

|

высокая |

пропускная |

|

|

портов в за- |

сложность обна- |

способ- |

|

|||

|

головке паке- |

ружения |

|

ность |

|

||

|

та |

|

|

|

|

|

|

DNS |

Использова- |

Высокая |

про- |

Слабая |

|

||

|

ние |

строки |

пускная |

|

способ- |

защита |

от |

|

запроса адре- |

ность, |

|

крайняя |

обнаруже- |

||

|

са |

|

простота |

реали- |

ния |

|

|

|

|

|

зации |

|

|

|

|

SIP, RTP |

Добавление |

Высокая |

про- |

Высокая |

|

||

|

опциональ- |

пускная |

|

способ- |

сложность |

||

|

ных |

заголов- |

ность, |

|

сильная |

реализации |

|

|

ков к пакету |

защита |

от обна- |

|

|

||

|

|

|

ружения |

|

|

|

|

275

Для организации СК по памяти при сокрытии информации в неструктурированных данных используется встраивание данных в информационные объекты без учёта формально описанной структуры. Такие каналы принято называть стеганографическими.

Методы компьютерной стеганографии предназначены для сокрытия факта передачи сообщения путём встраивания скрываемой информации в обычные текстовые, графические, аудиоили видеофайлы и основаны на использовании специальных свойств компьютерных форматов хранения и передачи аудио, визуальной или текстовой информации с позиции психофизиологических особенностей восприятия человека. Наибольшее развитие и применение в настоящее время находят методы сокрытия информации в графических контейнерах. Это обусловлено сравнительно большим объёмом информации, который можно разместить в таких контейнерах без заметного искажения изображения, наличием априорных сведений о размерах контейнера, существованием в большинстве реальных изображений текстурных областей, имеющих шумовую структуру и хорошо подходящих для встраивания информации, проработанностью методов цифровой обработки изображений и цифровых форматов представления изображений. Классификация методов компьютерной стеганографии приведена на рис. 3.14, а их сравнительная характеристика – в табл. 3.10.

276

Рис. 3.14. Классификация методов компьютерной стеганографии

277

|

|

|

|

|

|

|

Таблица 3.10 |

||

Сравнительная характеристика стеганографических методов сокрытия информации |

|

|

|

|

|||||

Стеганографические методы |

Краткая характеристика методов |

|

Недостатки |

|

Преимущества |

|

|||

|

Методы сокрытия информации в аудио-контейнерах |

|

|

|

|

|

|

|

|

Методы сокрытия в наименьших зна- |

Основаны на записи сообщения в наименьшие знача- |

Низкая |

скрытность. |

Низкая |

Высокая ёмкость контейнера |

||||

чащих битах (НЗБ) |

щие биты исходного сигнала. В качестве контейнера |

устойчивость к искажениям |

(до 25%) |

|

|

|

|||

|

используется, как правило, несжатый аудио-сигнал |

|

|

|

|

|

|

|

|

Методы сокрытия на основе распреде- |

Основаны на генерации псевдослучайного шума, яв- |

Низкий |

коэффициент |

использо- |

Высокая скрытность |

|

|||

ления по спектру |

ляющегося функцией внедряемого сообщения, и под- |

вания контейнера. Высокие вы- |

|

|

|

|

|||

|

мешивании полученного шума к основному контейне- |

числительные затраты |

|

|

|

|

|

||

|

ру в качестве аддитивной составляющей. Кодирование |

|

|

|

|

|

|

|

|

|

информации путём рассеяния кодированных данных |

|

|

|

|

|

|

|

|

|

по спектру частот |

|

|

|

|

|

|

|

|

Методы сокрытия на основе использо- |

Основаны на использовании в качестве шумоподобно- |

Низкий |

коэффициент |

использо- |

Высокая |

скрытность |

сооб- |

||

вания эхо-сигнала |

го сигнала самого аудио-сигнала, задержанного на |

вания контейнера. |

Значительные |

щения |

|

|

|

||

|

различные периоды времени в зависимости от внедря- |

вычислительные затраты |

|

|

|

|

|||

|

емого сообщения ("дозвоночного эха") |

|

|

|

|

|

|

|

|

Методы сокрытия в фазе сигнала |

Основаны на факте нечувствительности уха человека |

Малый |

коэффициент |

использо- |

Обладает значительно более |

||||

|

к абсолютному значению фазы гармоник. Сигнал раз- |

вания контейнера |

|

|

высокой скрытностью, чем |

||||

|

бивается на последовательность сегментов, сообщение |

|

|

|

|

методы сокрытия в НЗБ |

|

||

|

встраивается путём модификации фазы первого сег- |

|

|

|

|

|

|

|

|

|

мента |

|

|

|

|

|

|

|

|

|

Методы сокрытия информации в текстовых контейнерах |

|

|

|

|

|

|

||

Метод сокрытия на основе пробелов |

Основан на вставке пробелов в конце строчек, после |

Метод чувствителен к |

переносу |

Большая |

пропускная |

спо- |

|||

|

знаков препинания, между словами при выравнивании |

текста из одного формата в дру- |

собность |

|

|

|

|||

|

длины строк |

гой. Возможна потеря сообще- |

|

|

|

|

|||

|

|

ния. Низкая скрытность |

|

|

|

|

|

||

Метод сокрытия на основе синтаксиче- |

Основан на том, что правила пунктуации допускают |

Низкая пропускная способность. |

Возможность подобрать та- |

||||||

ских особенностей текста |

неоднозначности при расстановке знаков препинания, |

Сложность детектирования со- |

кой метод, при котором по- |

||||||

|

чередовании причастных и деепричастных оборотов |

общения |

|

|

|

требуются весьма сложные |

|||

|

|

|

|

|

|

процедуры для раскрытия |

|||

|

|

|

|

|

|

сообщения |

|

|

|

Метод сокрытия на основе синонимов |

Основан на вставке информации в текст при помощи |

Сложен применительно к рус- |

Один из наиболее перспек- |

||||||

|

чередования слов из какой-либо группы синонимов |

скому языку в связи с большим |

тивных |

методов. |

Обладает |

||||

|

|

разнообразием оттенков в разных |

сравнительно |

высокой |

|||||

|

|

синонимах |

|

|

скрытностью сообщения |

||||

Метод сокрытия на основе использова- |

Основан на маскировке информационных битов под |

Низкая пропускная способность. |

Прост в применении. Высо- |

||||||

ния ошибок |

естественные ошибки, опечатки, нарушения правил |

Быстро вскрывается при стати- |

кая скрытность при анализе |

||||||

|

написания сочетаний гласных и согласных, замене |

стическом анализе |

|

|

человеком |

|

|

||

|

кириллицы на аналогичные по внешнему виду латин- |

|

|

|

|

|

|

|

|

|

ские буквы и др. |

|

|

|

|

|

|

|

|

Метод сокрытия на основе генерации |

Основан на генерации текстового контейнера с ис- |

Низкая пропускная способность. |

Скрытность определяется |

||||||

квазитекста |

пользованием набора правил построения предложе- |

Бессмысленность |

созданного |

методом шифрования и, как |

|||||

|

ний. Используется симметричная криптография |

текста |

|

|

|

правило, весьма высока |

|

||

278

Продолжение табл. 3.10

Стеганографические методы |

Краткая характеристика методов |

Недостатки |

|

Преимущества |

|||

Метод сокрытия на основе использова- |

Основан на вставке информации за счёт изменения |

Легко выявляется при преобразо- |

Высокий |

коэффициент ис- |

|||

ния особенностей шрифта |

типа шрифта и размера букв, а также на возможности |

вании масштаба |

документа |

при |

пользования контейнера |

||

|

встраивания информации в блоки с неизвестными для |

статистическом |

стеганографиче- |

|

|

|

|

|

браузера идентификаторами |

ском анализе |

|

|

|

|

|

Методы сокрытия на основе использо- |

Основаны на размещении информации в зарезервиро- |

Низкая скрытность при извест- |

Просты в применении |

|

|||

вания кода документа и файла |

ванных и неиспользуемых полях переменной длины |

ном формате файла |

|

|

|

|

|

Методы сокрытия на основе использо- |

Основаны на изменении значений слов |

Низкая пропускная способность. |

Просты в применении |

|

|||

вания жаргона |

|

Узко специализированы. Низкая |

|

|

|

||

|

|

скрытность |

|

|

|

|

|

Методы сокрытия на основе использо- |

Основаны на генерации текста – контейнера с форми- |

Сложность формирования |

кон- |

Достаточно высокая |

скрыт- |

||

вания чередования длины слов |

рованием слов определённой длины по известному |

тейнера и сообщения |

|

ность при анализе человеком |

|||

|

правилу кодирования информации |

|

|

|

|

|

|

Методы сокрытия на основе использо- |

Основаны на внедрении сообщения в первые буквы |

Сложность составления сообще- |

Большая |

свобода выбора у |

|||

вания первых букв |

слов текста с подбором слов |

ния. Низкая скрытность |

|

оператора, создающего со- |

|||

|

|

|

|

|

общение |

|

|

|

Методы сокрытия информации в графических контейнерах |

|

|

|

|

|

|

Методы сокрытия в наименьших зна- |

Основаны на записи сообщения в наименьшие знача- |

Невысокая скрытность передачи |

Высокая ёмкость контейнера |

||||

чащих битах |

щие биты исходного изображения |

сообщения. Низкая устойчивость |

(до 25%) |

|

|

||

|

|

к искажениям |

|

|

|

|

|

Метод сокрытия на основе модифика- |

Основан на редукции (замене) цветовой палитры и |

Применяется преимущественно к |

Высокая ёмкость контейнера |

||||

ции индексного формата представления |

упорядочивании цветов в пикселях с соседними номе- |

сжатым изображениям. Невысо- |

|

|

|

||

|

рами |

кая скрытность |

|

|

|

|

|

Метод сокрытия на основе использова- |

Основан на поиске с применением автокорреляцион- |

Сложность расчётов |

|

Устойчивость к большин- |

|||

ния автокорреляционной функции |

ной функции областей, содержащих сходные данные |

|

|

|

ству нелинейных преобразо- |

||

(АКФ) |

|

|

|

|

ваний контейнера |

|

|

Метод сокрытия на основе использова- |

Основан на модуляции псевдослучайного сигнала |

Низкая точность детектирования. |

Высокая |

скрытность |

сооб- |

||

ния нелинейной модуляции встраивае- |

сигналом, содержащим скрываемую информацию |

Искажения |

|

|

щения |

|

|

мого сообщения |

|

|

|

|

|

|

|

Методы сокрытия на основе использо- |

Основаны на модуляции псевдослучайного сигнала |

Низкая точность детектирования. |

Высокая |

скрытность |

сооб- |

||

вания знаковой модуляции встраивае- |

биполярным сигналом, содержащим скрываемую ин- |

Искажения информации |

|

щения |

|

|

|

мого сообщения |

формацию |

|

|

|

|

|

|

Метод сокрытия на основе вейвлет- |

Основан на особенностях вейвлет-преобразований |

Сложность расчётов |

|

Высокая |

скрытность |

сооб- |

|

преобразования |

|

|

|

|

щения |

|

|

Методы сокрытия на основе использо- |

Основаны на особенностях дискретного косинусного |

Сложность расчётов |

|

Высокая |

скрытность |

сооб- |

|

вания дискретного косинусного преоб- |

преобразования |

|

|

|

щения |

|

|

разования |

|

|

|

|

|

|

|

279

3.7.3. Методы организации скрытых каналов по времени

При организации СК по времени полагается, что передающий информацию субъект модулирует с помощью передаваемой информации некоторый изменяющийся во времени процесс, а субъект, принимающий информацию, в состоянии демодулировать (восстановить) передаваемый сигнал, наблюдая несущий информацию процесс во времени.

Методы организации СК по времени соответствуют используемому процессу в компьютерах в составе ИТКС, в качестве которого часто выступает:

процесс обработки информации центральным процессором, являющимся в многозадачной операционной системе разделяемым информацион- но-вычислительным ресурсом для прикладных программ, при этом модуляция времени занятости процессора тем или иным приложением позволяет скрытно передавать другим приложениям нужную информацию [29];

процесс передачи пакетов информации во времени с кодированием времени их задержки;

процесс передачи пакетов информации во времени с кодированием длительности установления сеанса связи.

Сегодня известны следующие методы организации СК по времени:

метод модуляции межпакетных интервалов времени;

метод модуляции состояний сеанса передачи данных;

метод модуляции параметров разделяемых ресурсов сети.

280