Yazov_ITKS

.pdf

|

|

|

|

Продолжение табл. 3.8 |

|

Наименование |

Значение характеристик атаки |

Примечание |

|

№ |

характеристик |

|

|

|

п/п |

атаки |

|

|

|

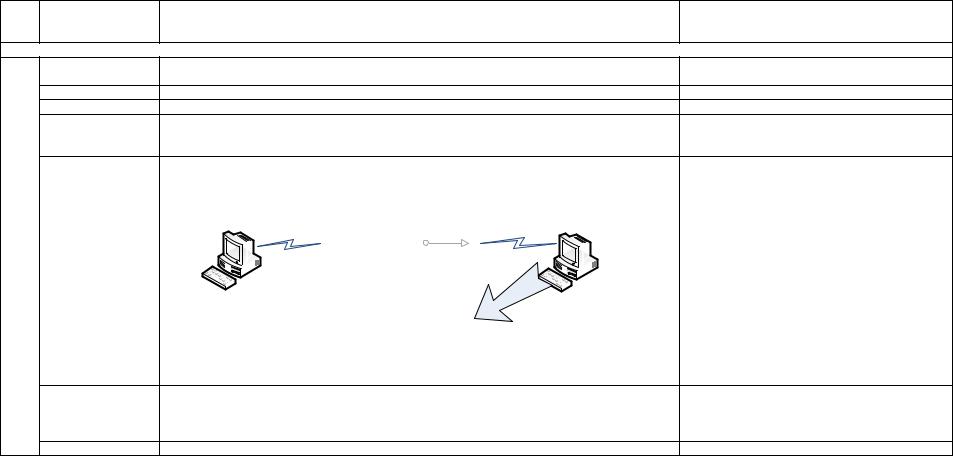

6 |

Наименование |

ата- |

ACK-сканирование |

ACK (Acknowledgment field significant) –поле в |

|

ки |

|

|

заголовке TCP-пакета, фиксирующее факт ответа |

|

|

|

|

на запрос о соединении с абонентом |

|

Цель атаки |

|

Выявление открытых портов сканируемого хоста |

|

|

Источник угрозы |

Внешний |

|

|

|

Уязвимость, |

ис- |

Уязвимость в организации сетевого взаимодействия |

|

|

пользуемая |

при |

|

|

|

реализации атаки |

|

|

|

|

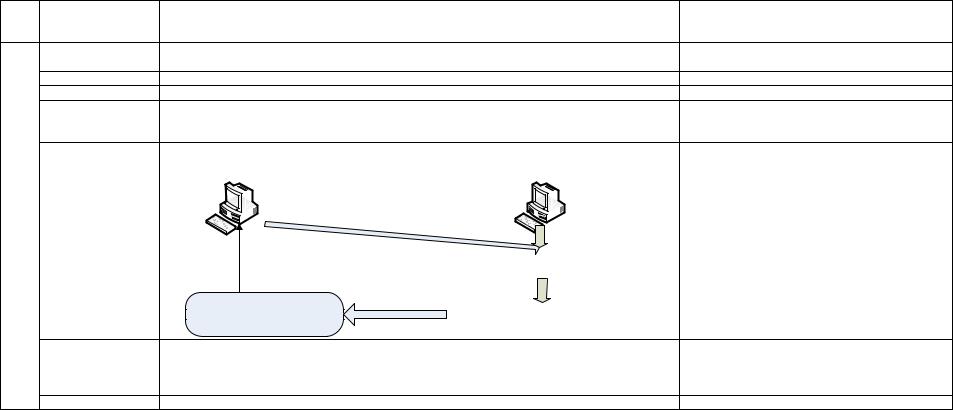

Способ реализации |

Нарушитель |

Атакуемый хост |

|

|

(типовой сценарий) |

|||

|

TCP-пакет c флагом ACK cо |

|||

|

|

|

случайными номерами |

|

|

|

|

пакетов |

|

TCP-пакет с флагом RST

ICMP-пакет

c сообщением о недоступности порта

Нет ответа

Порт открыт

Порт

фильтруемый

Порт закрыт или фильтруемый

Программы, |

кото- |

Nmap и протокол TCP операционной системы |

рые могут |

приме- |

|

няться при реализа- |

|

|

ции атаки |

|

|

Объект атаки |

|

Хост сети |

241

|

|

|

|

|

|

Продолжение табл. 3.8 |

|

Наименование |

|

Значение характеристик атаки |

|

Примечание |

|

№ |

характеристик |

|

|

|

|

|

п/п |

атаки |

|

|

|

|

|

|

|

|

|

Сетевые атаки типа «Отказ в обслуживании» |

|

|

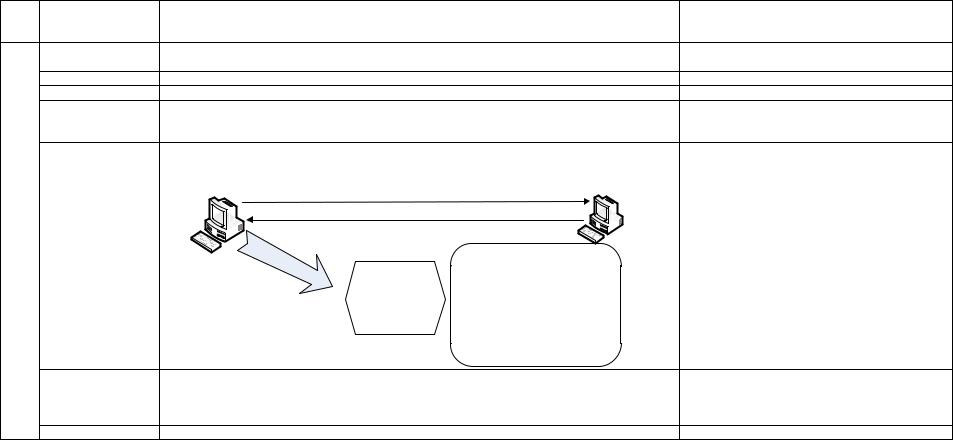

7 |

Наименование |

ата- |

«Смертельный пинг» (Ping of Death) |

|

|

|

|

ки |

|

|

|

|

|

|

Цель атаки |

|

Нарушить функционирование хоста сети |

|

|

|

|

Источник угрозы |

Внешний, внутренний |

|

|

|

|

|

Уязвимость, |

ис- |

Уязвимость процедуры сборки фрагментированных пакетов сообщений |

|

||

|

пользуемая |

при |

|

|

|

|

|

реализации атаки |

|

|

|

|

|

|

Способ реализации |

|

Сильно фрагментированные пакеты, |

|

|

|

|

(типовой сценарий) |

|

|

|

||

|

|

общая длина которых превышает |

|

|

||

|

|

|

|

|

|

|

|

|

|

Нарушитель |

65536 байт |

|

|

|

|

|

|

Атакуемый хост |

|

|

|

|

|

|

|

|

|

|

|

|

Утилита Ping |

|

|

|

|

|

|

|

Переполнение |

|

|

|

|

|

|

буфера, система |

|

|

|

|

|

|

зависает |

|

|

|

Программы, |

кото- |

Служба операционной системы Echo, предназначенная для тестирования сетевых соединений по |

|

||

|

рые могут приме- |

«эху сообщений», утилита Ping (Packet Internet Groper) |

|

|

||

|

няться при реализа- |

|

|

|

|

|

|

ции атаки |

|

|

|

|

|

|

Объект атаки |

|

Хост сети |

|

|

|

242

|

|

|

|

|

Продолжение табл. 3.8 |

|

Наименование |

Значение характеристик атаки |

|

Примечание |

|

№ |

характеристик |

|

|

|

|

п/п |

атаки |

|

|

|

|

8 |

Наименование |

ата- |

«Шторм ICMP-пакетов» (Ping Flooding) |

|

|

|

ки |

|

|

|

|

|

Цель атаки |

|

Нарушение функционирования хоста сети |

|

|

|

Источник угрозы |

Внешний, внутренний |

|

|

|

|

Уязвимость, |

ис- |

Уязвимость, связанная с ограниченным объемом буфера в операционной системе для обработки |

|

|

|

пользуемая |

при |

входящих сообщений |

|

|

|

реализации атаки |

|

|

|

|

|

Способ реализации |

|

|

|

|

|

(типовой сценарий) |

Большое количество ICMP-пакетов |

|

|

|

|

|

|

|

|

|

|

|

|

Нарушитель |

Атакуемый хост |

|

|

|

|

|

|

|

|

|

|

Утилита Ping |

|

|

|

|

|

Переполнение |

|

|

|

|

|

буфера, система |

|

|

|

|

|

зависает |

|

|

|

Программы, |

кото- |

Утилита Ping (Packet Internet Groper) |

|

|

|

рые могут приме- |

|

|

|

|

|

няться при реализа- |

|

|

|

|

|

ции атаки |

|

|

|

|

|

Объект атаки |

|

Хост сети |

|

|

243

|

|

|

|

|

Продолжение табл. 3.8 |

|

Наименование |

Значение характеристик атаки |

Примечание |

||

№ |

характеристик |

|

|

|

|

п/п |

атаки |

|

|

|

|

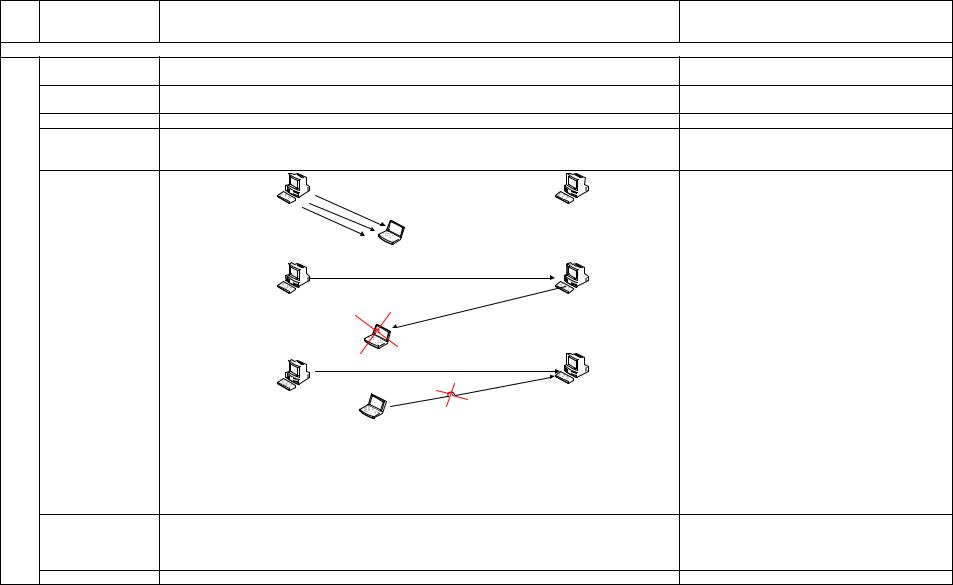

9 |

Наименование |

ата- |

«Шторм TCP-запросов» (SYN Flooding) |

|

|

|

ки |

|

|

|

|

|

Цель атаки |

|

Нарушение функционирования компьютера |

|

|

|

Источник угрозы |

Внешний |

|

|

|

|

Уязвимость, |

ис- |

Уязвимость, связанная с ограниченным объемом буфера в операционной системе для обработки |

|

|

|

пользуемая |

при |

входящих сообщений |

|

|

|

реализации атаки |

|

|

|

|

|

Способ реализации |

|

|

|

|

|

(типовой сценарий) |

Нарушитель |

Атакуемый хост |

|

|

|

|

|

|

||

|

|

|

SYN, N1-N1kисх |

|

|

|

|

|

|

|

|

|

|

|

SYN2, N2исх, ACK2, N2отв=N1kисх+1 |

|

|

|

|

|

Квитанции с |

Из буфера не исключаются |

|

|

|

|

записи об абонентах, |

|

|

|

|

|

заполненными |

|

|

|

|

|

запросивших соединение, до |

|

|

|

|

|

полями SYN И ACK |

|

|

|

|

|

получения квитанций. Из-за |

|

|

|

|

|

не выдаются |

|

|

|

|

|

отсутствия квитанций буфер |

|

|

|

|

|

|

|

|

|

|

|

|

переполняется, система |

|

|

|

|

|

зависает |

|

|

Программы, |

кото- |

Стандартные программы, используемые для формирования сообщений, и протокол TCP операци- |

|

|

|

рые могут приме- |

онной системы |

|

|

|

|

няться при реализа- |

|

|

|

|

|

ции атаки |

|

|

|

|

|

Объект атаки |

|

Хост сети |

|

|

244

|

|

|

|

Продолжение табл. 3.8 |

|

Наименование |

Значение характеристик атаки |

Примечание |

|

№ |

характеристик |

|

|

|

п/п |

атаки |

|

|

|

10 |

Наименование |

ата- |

Атака Smurf , распределенная атака или DDos-атака (Distributed Denial of service) |

|

|

ки |

|

|

|

|

Цель атаки |

|

Нарушение функционирования хоста сети |

|

|

Источник угрозы |

Внешний |

|

|

|

Уязвимость, |

ис- |

Уязвимость, обусловленная ограниченной пропускной способностью компьютера |

|

|

пользуемая |

при |

|

|

|

реализации атаки |

|

|

|

|

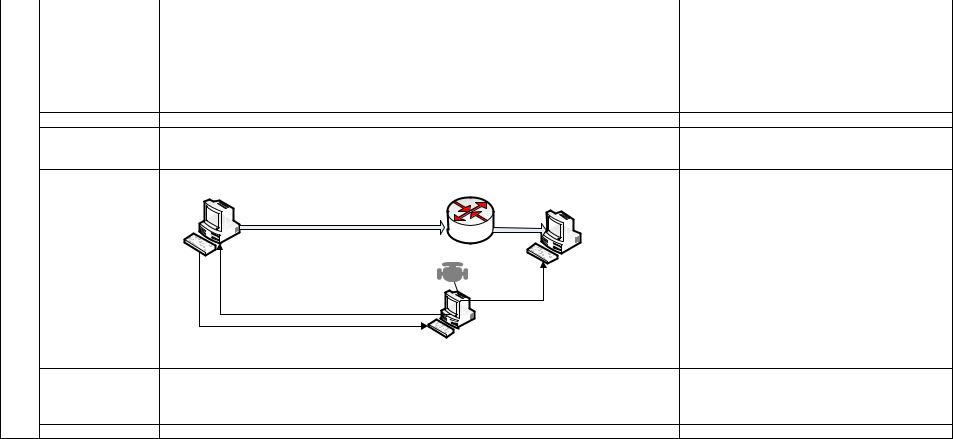

Способ реализации |

Маршрутизатор |

|

|

|

(типовой сценарий) |

|

||

|

Широковещательный |

|

||

|

|

|

Передает ICMP-запрос |

|

|

|

|

ICMP-запрос с |

|

|

|

|

по |

|

|

|

|

имитируемым IP-адресом |

широковещательному |

|

|

|

|

адресу |

|

|

ICMP-ответы |

|

|

Снижение |

|

|

производительности, |

|

|

зависание |

|

|

Нарушитель делает широковещательный ICMP-запрос от имени атакуемого хоста, ответы на ко- |

|

|

торый приходят от множества компьютеров, до которых дошел этот запрос. Атакуемый хост не в |

|

|

состоянии обработать все «ICMP-ответы» и зависает или резко замедляет свою работу |

Программы, |

кото- |

Утилита Ping (Packet Internet Groper) |

рые могут |

приме- |

|

няться при реализа- |

|

|

ции атаки |

|

|

Объект атаки |

|

Хост сети |

245

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Продолжение табл. 3.8 |

|

Наименование |

|

|

Значение характеристик атаки |

|

|

|

|

Примечание |

||||||||

№ |

характеристик |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

п/п |

атаки |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Сетевые атаки, направленные на получение доступа в операционную среду |

||||||||||||

11 |

Наименование |

ата- |

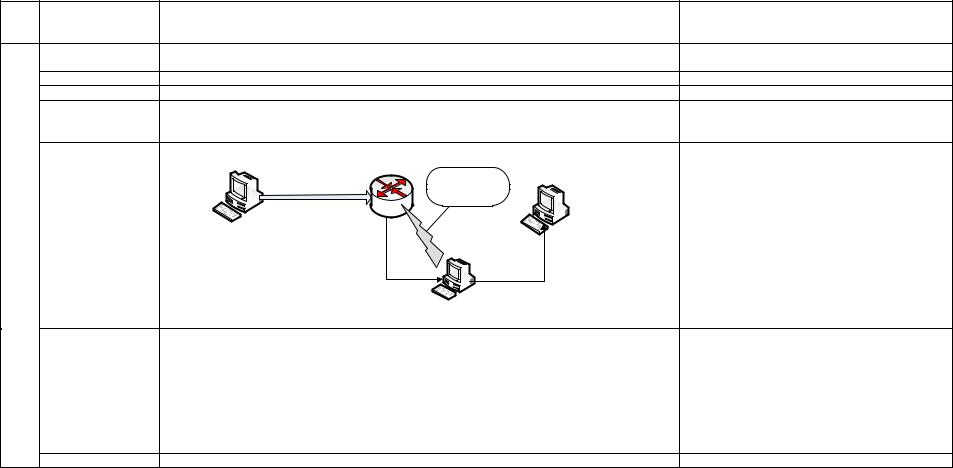

Подмена доверенного объекта (атака Митника) |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

ки |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Цель атаки |

|

Получение доступа к информационным ресурсам атакуемого компьютера от имени доверенного |

||||||||||||||

|

|

|

хоста |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Источник угрозы |

Внешний |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

Уязвимость, |

ис- |

Отсутствие надежной аутентификации абонентов сети, линейная зависимость нумерации пакетов |

||||||||||||||

|

пользуемая |

при |

от времени |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

реализации атаки |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Способ реализации |

|

1) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(типовой сценарий) |

|

SYN Flooding |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

Нарушитель |

|

|

|

|

|

|

|

|

|

|

|

Атакуемый |

|

|

|

|

|

Доверенный |

|

|

|

|

|

|

|

хост |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

хост |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2) |

SYN, N1исх |

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

+1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

сх |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1и |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

=N |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

тв |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2о |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

,N |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

K2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

х,A |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2ис |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2,N |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

SY |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

SYN, N1kисх, ACK1, N1отв=N2исх +1 |

|

|

|

|

||||||||

|

|

|

|

3) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ST |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

R |

|

|

|

|

|

|

|

|

|

1) |

Нарушитель проводит атаку «Шторм TCP-запросов» на доверенный хост, в результате |

|||||||||||||

|

|

|

которой тот перестает функционировать и не мешает атаке; |

|

|

|

|

|

|

|

|||||||

|

|

|

2) |

Нарушитель делает запрос на атакуемый хост от имени доверенного хоста; |

|||||||||||||

|

|

|

3) |

Нарушитель выдает квитанцию на атакуемый хост о том, что ему разрешено начать се- |

|||||||||||||

|

|

|

анс с ним, подбирая номера пакетов и получает доступ |

|

|

|

|

|

|

|

|

|

|

||||

|

Программы, |

кото- |

Стандартные программы, используемые для формирования сообщений операционной системой |

||||||||||||||

|

рые могут приме- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

няться при реализа- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ции атаки |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Объект атаки |

|

Хосты сети |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

246

|

|

|

|

|

|

Продолжение табл. 3.8 |

|

Наименование |

Значение характеристик атаки |

Примечание |

|||

№ |

характеристик |

|

|

|

|

|

п/п |

атаки |

|

|

|

|

|

12 |

Наименование |

ата- |

Парольная атака |

|

|

|

|

ки |

|

|

|

|

|

|

Цель атаки |

|

Получение доступа в операционную среду компьютера |

|

|

|

|

Источник угрозы |

Внешний, внутренний |

|

|

|

|

|

Уязвимость, |

ис- |

Возможность внедрения специальных программ проникновения в динамическую библиотеку |

|||

|

пользуемая |

при |

программ и замены файлов с паролями входа в систему |

|

|

|

|

реализации атаки |

|

|

|

|

|

|

Способ реализации |

|

|

|

|

|

|

(типовой сценарий) |

Нарушитель |

|

|

Атакуемый хост |

|

|

|

|

Внедрение программы проникновения в |

|

||

|

|

|

динамическую библиотеку программ |

|

|

|

|

|

|

Размещение внедренной программы в |

|||

|

|

|

|

|

директории System 32 |

|

|

|

|

Получение |

Замена файла типа FPNWCLNT.dll с |

||

|

|

|

несанкционированного доступа |

|||

|

|

|

|

паролями на поддельный |

||

|

|

|

в операционную среду |

|

||

|

|

|

|

|

|

|

|

Программы, |

кото- |

Специально создаваемые для парольной атаки программы |

|

|

|

|

рые могут приме- |

|

|

|

|

|

|

няться при реализа- |

|

|

|

|

|

|

ции атаки |

|

|

|

|

|

|

Объект атаки |

|

Хост сети |

|

|

|

247

|

|

|

Продолжение табл. 3.8 |

|

Наименование |

Значение характеристик атаки |

Примечание |

№ |

характеристик |

|

|

п/п |

атаки |

|

|

13 |

Наименование ата- |

«ARP-спуффинг» - создание ложного объекта сети с использованием широковещательных запро- |

ARP (Address Resolution Protocol) – протокол |

|

ки |

сов по протоколу ARP |

определения физического адреса сетевого адапте- |

|

|

|

ра по его IP-адресу |

|

Цель атаки |

Перенаправление трафика через ложный объект или компьютер нарушителя |

Атака реализуется только в рамках физического |

|

|

|

сегмента сети |

Источник угрозы

Уязвимость, используемая при реализации атаки

Способ реализации (типовой сценарий)

Внутренний

Возможность опережения нарушителем ответа с компьютера доверенного абонента и подмены ответа. Недостаточный уровень надежности аутентификации сообщений

Абонент |

Широковещательный ARP-запрос |

Маршрутизатор |

|

Абонент |

|||

|

с указанием своего IP-адреса |

||

|

|

|

|

|

Сниффер |

|

|

Ложный ARP-ответ |

Нарушитель |

|

|

|

Перенаправлен |

|

|

|

ный трафик |

|

|

Перенаправленный трафик |

|

Программы, |

кото- |

Программы перехвата пакетов («снифферы»), стандартные программы операционных систем для |

|

рые могут |

приме- |

формирования запросов по ARP-протоколу |

|

няться при реализа- |

|

|

|

ции атаки |

|

|

|

Объект атаки |

|

Хост сети |

|

248

|

|

|

|

|

Окончание табл. 3.8 |

|

Наименование |

|

Значение характеристик атаки |

Примечание |

|

№ |

характеристик |

|

|

|

|

п/п |

атаки |

|

|

|

|

14 |

Наименование |

ата- |

Внедрение в распределенную сеть ложного объекта путем навязывания ложного маршрута |

||

|

ки |

|

|

|

|

|

Цель атаки |

|

Перенаправление трафика по нужному нарушителю сетевому адресу |

|

|

|

Источник угрозы |

Внешний, внутренний |

|

|

|

|

Уязвимость, |

ис- |

Недостаточный уровень надежности аутентификации сообщений |

|

|

|

пользуемая |

при |

|

|

|

|

реализации атаки |

|

|

|

|

|

Способ реализации |

Абонент |

Маршрутизатор |

|

|

|

(типовой сценарий) |

|

|||

|

|

|

Абонент |

||

|

|

|

|

Замена записей |

|

|

|

|

|

в таблице |

|

|

|

|

|

маршрутизации |

|

|

|

|

|

Перенаправленный |

Перенаправленный |

|

|

|

|

трафик |

трафик |

|

|

|

|

Нарушитель |

|

|

Программы, |

кото- |

Протоколы RIP, OSPF,ICMP, SNMP |

Протоколы RIP (Routing Internet Protocol) и OSPF |

|

|

рые могут приме- |

|

|

(Open Shortest Path First) предназначены для об- |

|

|

няться при реализа- |

|

|

мена информацией между маршрутизаторами |

|

|

ции атаки |

|

|

|

(например, об оптимальных маршрутах). |

|

|

|

|

|

Протокол ICMP (Internet Control Message Protocol) |

|

|

|

|

|

позволяет уведомлять о новом маршруте. |

|

|

|

|

|

Протокол SNMP (Simple Network Management |

|

|

|

|

|

Protocol) позволяет удаленно управлять маршру- |

|

|

|

|

|

тизаторами |

|

Объект атаки |

|

Маршрутизаторы сети |

|

|

249

3.6. Угрозы применения вредоносных программ

Программой с потенциально опасными последствиями или вредоносной программой (ВП) называют некоторую самостоятельную программу (набор инструкций), которая способна выполнять любое непустое подмножество следующих функций:

скрытия признаков своего присутствия в программной среде компьютера;

самодублирования, ассоциирования себя с другими программами и (или) переноса своих фрагментов в иные области оперативной или внешней памяти;

разрушения (искажения произвольным образом) кода программ в оперативной памяти;

выполнения без инициирования со стороны пользователя (пользовательской программы в штатном режиме ее выполнения) деструктивные функции (копирования, уничтожения, блокирования, запуска приложений и т.п.);

сохранения фрагментов информации из оперативной памяти в некоторых областях внешней памяти прямого доступа (локальных или удаленных);

искажения произвольным образом, блокирования и (или) подмены выводимый во внешнюю память или в канал связи массив информации, образовавшийся в результате работы прикладных программ, или уже находящиеся во внешней памяти массивы данных;

подавления информационного обмена в ИТКС;

нарушения работы тестовых, графических редакторов и иных прикладных программ.

250