Yazov_ITKS

.pdfw( m ) , то плотность распределения суммы находится из соотношения:

вероятности для их

w( u ) L 1 (s, a ) (s, pr ) (s, d ) (s, m ) , |

(3.2) |

где

(s, |

a |

), (s, |

pr |

), (s, |

d |

) и (s, |

m |

) |

|

|

|

|

|

– характеристические

функции случайных величин |

|

а |

, |

pr |

, |

d |

и |

m ; |

|

|

|

|

|

||||||

1 |

– обратное преобразование Лапласа с парамет- |

||||||||

L |

|||||||||

ром s .

Плотность распределения вероятностей указанных случайных величин, как правило, неизвестны, но поскольку эти величины являются положительно определенными, то плотности распределения могут быть аппроксимированы с любой точностью -распределением с подобранными

параметрами [42], для которых характеристические функции имеют вид:

(s, |

|

) |

|

|

|

|

1 |

|

|

|

|

; |

|

|

|

|||

a |

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

(1 |

s )ka |

|

|

|

|

||||||||||

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

a |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

(s, pr ) |

|

|

|

1 |

|

|

|

|

|

; |

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

k pr |

||||||||||

(1 |

s pr ) |

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

||

(s, |

|

|

) |

|

|

|

|

|

|

|

|

; |

|

|||||

dd |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

(1 |

s d )kd |

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

||

|

(s, |

|

) |

|

|

|

|

|

|

|

, |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

km |

|

|||||||||

|

|

m |

|

|

|

(1 |

s m ) |

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

||||||||

где ka , k pr , |

kd , km |

|

- параметры |

|||||||||||||||

(3.3)

соответствующих

-

распределений.

В общем виде вероятность реализации угрозы за время t может быть рассчитана из соотношения [43]:

291

|

|

|

|

|

|

|

|

1 |

|

|

k |

a |

|

|

|

|

|

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

1 |

|

k pr |

|

|

|

|

|

|

|

t |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

P (t) 1 |

|

|

|

|

|

H (a) t ka |

k e |

a |

|

|

|

|

|

|

|

H |

( pr) |

t k p r k e |

p r |

|||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||

u |

|

|

|

|

(ka |

1)! |

k |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(k pr 1)! |

k |

|

|

|

|

|

(3.4) |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

k 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

k 1 |

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

kd |

|

|

|

|

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

|

km |

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

Hk(d ) |

t kd k |

e |

d |

|

|

|

|

|

|

|

|

|

|

Hk(m) |

t km k e |

|

m , |

|

|

|

|

|||||||||||||||||||||

(kd |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||

|

1)! |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(km 1)! |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

k 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

k 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

где |

|

|

|

|

(a) |

|

( pr) |

|

|

(d ) |

|

|

|

|

(m) |

– |

|

|

вспомогательные функции, |

|||||||||||||||||||||||||||||

|

Hk |

, |

Hk |

|

|

, |

Hk |

|

|

, |

Hk |

|

|

|

|

|||||||||||||||||||||||||||||||||

определяемые по сходной для всех формуле |

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

d |

k 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(1 s |

|

k |

|

|

|

|

|

|

|

|

|||||||

|

|

(x) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

x |

) |

x |

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

H |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

[ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

] |

, (3.5) |

||||||

k |

|

|

|

|

|

|

|

|

|

|

|

|

|

k 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

(k 1)! (kx |

k)! |

ds |

|

(1 |

s ta )(1 st pr )(1 s td )(1 s tm ) |

|

|||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||

где вместо индекса |

|

|

x |

|

|

подставляется один из индексов для |

||||||||||||||||||||||||||||||||||||||||||

случайных величин |

|

|

а |

, |

pr |

, |

d |

и |

m . |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

|

|

|

В простейшем случае экспоненциальных распреде- |

||||||||||||||||||||||||||||||||||||||||||||

лений параметры |

|

k |

a |

, |

|

k |

pr |

, |

k |

d |

, k |

m |

|

равны единице, а вероят- |

||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

ность того, что за время ет следующий вид:

t

угроза будет реализована, име-

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

t |

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

Pu |

(t) 1 |

|

|

|

|

|

|

|

|

|

|

|

|

a3 |

e a |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

pr3 |

e |

pr |

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

( a pr )( a d )( a m ) |

( pr a )( pr d )( pr m ) |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

d3 |

e |

t |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

m3 |

e |

|

t |

|

|

|

(3.6) |

|||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

d |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

m |

|

|

|

|

||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

( dd a )( d |

pr )( dd m ) |

|

( |

m |

a )( m |

pr )( m d ) |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Если не учитывать время подготовки атаки и скрытия ее следов, а рассматривать только этапы непосредственного проведения атаки до выполнения деструктивного действия включительно, то формула (3.6) значительно упрощается:

292

|

|

|

|

|

t |

|

|

|

t |

|

pr e |

p r |

|

d e |

d |

||||

P (t) 1 |

|

|

|

||||||

|

|

|

|

||||||

|

|

|

|

|

|

|

|

||

u |

( |

|

d ) |

|

( d pr |

||||

|

pr |

|

|||||||

|

|

|

|

|

|

|

|

|

|

. )

(3.7)

Тем не менее, рассчитывать вероятность реализации угрозы по громоздким формулам затруднительно, поэтому целесообразно использовать приближенную формулу, основанную на экспоненциальной зависимости, которая, как правило, с достаточной для практики точностью описывает поведение функции Pu (t) :

где

u

|

|

Pu (t) 1 e |

t |

|

||

|

|

|

|

|||

|

|

|

u , |

|||

– среднее время реализации угрозы, |

||||||

u | |

d |

[ (s, a ) (s, pr ) (s, d ) (s, m )] |s 0 . |

||||

ds |

||||||

|

|

|

|

|

||

(3.8)

(3.9)

|

|

|

|

|

В |

частном |

случае, когда |

распределения величин |

|||||||||||

|

а |

, |

pr |

, |

d |

и |

m являются экспоненциальными, |

|

|||||||||||

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

u |

|

a |

|

pr |

|

d |

|

m . |

(3.10) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

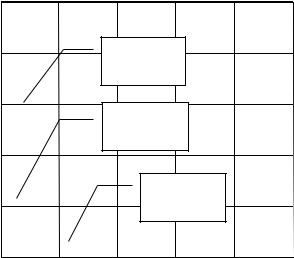

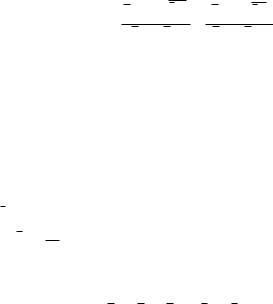

Зависимости (3.7) и (3.8) в виде графиков приведе- |

||||||||||||||

ны |

на |

|

рис. 3.16 |

для |

различных |

значений |

параметров |

||||||||||||

pr |

и d , из которых видно, |

что замена на экспоненциаль- |

|||||||||||||||||

ную зависимость дает достаточно хорошее приближение и может применяться на практике.

Рассмотрим в качестве примера марковскую модель динамики проникновения в операционную среду компьютера, когда нарушитель вынужден включить компьютер и загрузить операционную среду при наличии пароля в базовой системе ввода/ вывода (BIOS) и пароля для загрузки операционной системы.

293

|

P (t) |

1 |

|

|

|

|

|

|||

|

|

|

|

|

|

|

||||

|

|

u |

|

0.9 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

0.8 |

|

|

|

|

2 |

|

|

|

|

|

0.7 |

|

|

|

|

|

|

|

|

|

|

0.6 |

|

|

|

|

|

|

|

|

|

|

0.5 |

|

|

|

|

|

|

|

|

|

|

0.4 |

|

|

|

|

|

|

|

|

|

|

0.3 |

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

0.2 |

|

|

|

|

|

|

|

|

|

|

0.1 |

|

|

|

|

|

|

|

|

|

|

|

|

0 |

10 |

20 |

30 |

40 |

a) |

|

t pr |

|

10, tdd |

2 |

|

|

|

||

Pu (t) |

|

1 |

|

|

|

|

|

|||

|

|

|

|

0.9 |

|

|

|

|

|

|

|

|

|

|

0.8 |

|

|

|

|

|

|

|

|

|

|

0.7 |

|

|

|

|

|

|

|

|

|

|

0.6 |

|

|

|

|

2 |

|

|

|

|

|

0.5 |

|

|

|

|

|

|

|

|

|

|

0.4 |

|

|

|

|

|

|

|

|

|

|

0.3 |

|

|

|

|

|

|

|

|

|

|

0.2 |

|

|

1 |

|

|

|

|

|

|

|

0.1 |

|

|

|

|

|

|

|

|

|

|

|

|

0 |

10 |

20 |

30 |

40 |

б) |

|

t pr 20, tdd |

2 |

|

|

|

||||

P (t) |

|

|

|

|

|

|

|

|

||

u |

|

1 |

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

||

|

|

0.9 |

|

|

|

|

|

|

||

|

|

0.8 |

|

|

|

|

|

|

||

|

|

0.7 |

|

|

|

|

|

|

||

|

|

0.6 |

|

|

|

2 |

|

|

||

|

|

0.5 |

|

|

|

|

|

|

||

|

|

0.4 |

|

|

|

|

|

|

||

|

|

0.3 |

|

|

|

|

|

|

||

|

|

0.2 |

|

|

1 |

|

|

|

||

|

|

|

|

|

|

|

|

|||

|

|

0.1 |

|

|

|

|

|

|

||

|

|

|

|

|

0 |

10 |

20 |

30 |

40 |

50 |

|

|

|

|

|

|

|

|

|

|

t, c |

в) |

|

t pr |

|

2.5, tdd 2 |

|

|

|

|||

t

50

,c

50 t,

c

P |

(t) |

|

|

|

|

u |

|

1 |

|

|

|

|

|

|

|

|

0.9 |

|

|

|

|

0.8 |

|

|

|

|

0.7 |

|

|

|

|

0.6 |

|

|

|

|

0.5 |

|

|

|

|

0.4 |

|

|

|

|

0.3 |

|

|

|

|

0.2 |

|

|

|

|

0.1 |

|

|

|

|

|

0 |

10 |

г) |

t pr 10, tdd |

|||

|

P (t) |

|

|

|

|||

|

|

u |

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0.9 |

|

|

|

|

|

|

|

0.8 |

|

|

|

|

|

|

|

0.7 |

|

|

|

|

|

|

|

0.6 |

|

|

|

|

|

|

|

0.5 |

|

|

|

|

|

|

|

0.4 |

|

|

|

|

|

|

|

0.3 |

|

|

|

|

|

|

|

0.2 |

|

|

|

|

|

|

|

0.1 |

|

|

|

|

|

|

|

|

0 |

|

10 |

д) |

|

t pr 10, tdd |

|

||||

P (t) |

|

|

|

|

|||

|

u |

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 .9 |

|

|

|

|

|

|

|

0 .8 |

|

|

|

|

|

|

|

0 .7 |

|

|

|

|

|

|

|

0 .6 |

|

|

|

|

|

|

|

0 .5 |

|

|

|

|

|

|

|

0 .4 |

|

|

|

|

|

|

|

0 .3 |

|

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

0 .2 |

|

|

|

|

|

|

|

0 .1 |

|

|

|

|

|

|

|

|

|

0 |

1 0 |

|

е) t pr 10, tdd

2

1

20 |

30 |

40 |

5

2

1

20 30 40

20

1

2 0 |

3 0 |

4 0 |

100

t,5c0

5t0, c

5 0t, c

Рис. 3.16. Зависимости вероятности реализации угрозы безопасности информации от времени для различных временных параметров подготовки к атаке и выполнения деструктивного действия: 1 – в соответствии с формулой (3.7); 2 – в соответствии с формулой (3.8)

294

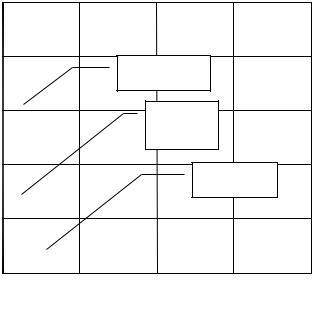

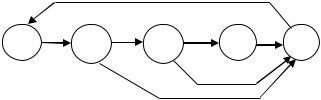

Пусть установлен порог для количества вводов пароля для загрузки операционной системы, равный трем, попытки подбора пароля независимы (в статистическом смысле) и среднее время подбора пароля для завершения загрузки операционной системы в каждой попытке одинаково. После превышения порога компьютер автоматически выключается. Тогда граф состояний процесса проникновения в операционную среду компьютера для этого случая представлен на рис. 3.17.

0 |

1 |

2 |

3 |

4 |

Рис. 3.17. Граф состояний марковского процесса получения доступа в операционную среду компьютера

и выполнения деструктивного действия при необходимости преодоления парольной защиты:

0 – состояние, когда нарушитель получил физический доступ к компьютеру и включил его, пытается подобрать пароль BIOS; 1 – состояние, когда нарушителю удалось подобрать пароль BIOS, однако операционная система запросила пароль для получения доступа в операционную среду, нарушитель начал подбор пароля для получения доступа в операционную среду первый раз; 2 – состояние, когда пароль доступа в операционную среду первый раз подобрать не удалось и нарушитель делает вторую попытку; 3 – состояние, когда пароль доступа при второй попытке подобрать не

удалось и нарушитель предпринимает последнюю попытку; 4 – состояние, когда пароль подобран и нарушитель получил доступ в операционную среду компьютера и готов к выполнению деструктивного действия

295