Yazov_ITKS

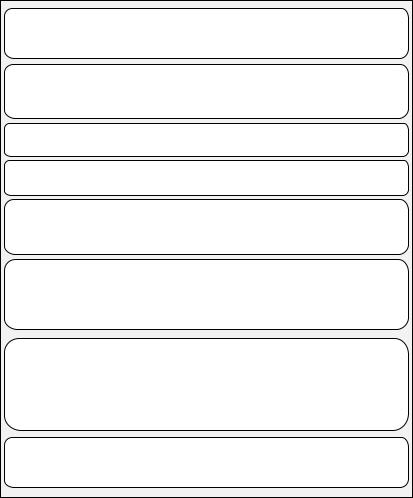

.pdfвозможные (целесообразные) способы защиты информации, основные вопросы организации и обеспечения защиты информации. Любая концепция разрабатывается на определенный период времени, в течение которого ее положения остаются состоятельными. Концепция часто разрабатывается в произвольной форме. Однако некоторая типизация имеет место. На рис. 2.4 показана типовая структура концепции.

Теперь остановимся еще на одном понятии, которое широко применяется в практике защиты информации, в том числе при решении вопросов проектирования систем защиты информации в ИТКС, – понятии «политика безопасности».

В соответствии с [15] политика безопасности информации – это совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности. Это понятие пришло в Россию из международных стандартов.

Сегодня это понятие широко используется во многих национальных стандартах, являющихся аутентичными переводами международных стандартов в области обеспечения безопасности информации.

Строгой регламентации содержания политики безопасности информации организации сегодня нет, во многом это содержание пересекается с содержанием концепции или замысла защиты и формируется в виде концентрированного выражения правил, приемов, процедур, принципов, которыми руководствуется организация при создании СЗИ и которые прямо или косвенно учитываются

взамысле или концепции защиты.

Вряде случаев политики безопасности формируются, по сути дела, как возможные пути реализации требова-

171

ний по защите информации, то есть представляют собой в некотором роде замыслы защиты.

Краткая оценка состояния и обоснование необходимости ЗИ

Характеристика объектов защиты и актуальных угроз безопасности информации

Цель или цели ЗИ

Основные стратегии или принципы ЗИ

Замысел защиты или основные направления деятельности по ЗИ (способы реализации выбранных стратегий)

Основные (концептуальные) вопросы организации управления, связи и взаимодействия при выполнении мероприятий по ЗИ

Систему взглядов на правовое, материальное, техническое, финансовое, научное, программное, кадровое и другие виды обеспечения и пути их развития в интересах достижения целей ЗИ

Порядок реализации концепции и достигаемые эффекты от ее реализации

Рис. 2.4. Типовое содержание концепции защиты информации в информационно-телекоммуникационной системе

172

Для СЗИ, создаваемой применительно к дей-

ствующей ИТКС, особенность проектирования заключается в том, что требуется тщательное обследование функционирующей ИТКС, максимальный учет уже применяемых в ИТКС мер и средств защиты информации. Поэтому важнейшим аспектом является оценка обстановки в части, касающейся защиты информации в действующей ИТКС.

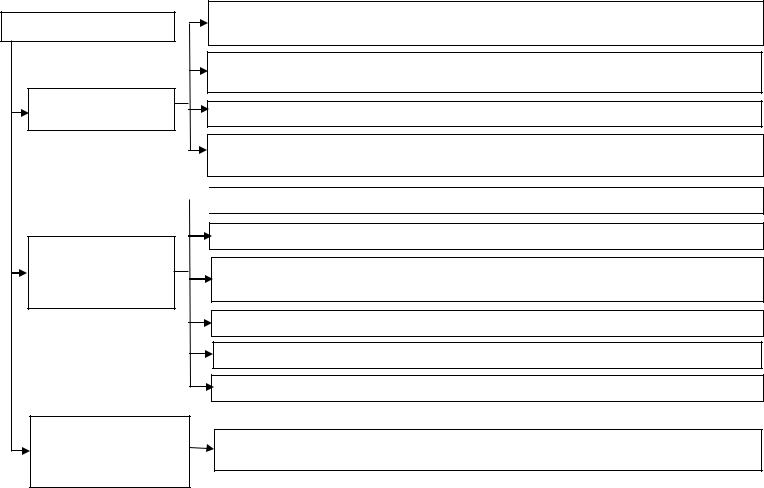

Содержание такой оценки приведено на рис. 2.5. Для создания СЗИ разрабатывается соответствующее ТЗ на создание СЗИ, в которое включаются требования по защите информации только в части ее касающейся. В остальном порядок проектирования остается примерно тот же, что и в предыдущем случае. В случае разработки СЗИ или ее отдельных компонентов специализированными организациями, в организации-заказчике определяются подразделения (или отдельные специалисты), ответственные за организацию и проведение мероприятий по защите информации.

Разработка и внедрение СЗИ осуществляется во взаимодействии разработчика со службой безопасности организации-заказчика, которая осуществляет методическое руководство и участвует в разработке конкретных требований по ЗИ, аналитическом обосновании необходимости создания СЗИ, согласовании выбора средств вычислительной техники и связи, технических и программных средств защиты, организации работ по выявлению возможных каналов утечки информации или воздействий на нее и предупреждению утечки и нарушения целостности защищаемой информации, в аттестации системы или ее элементов.

Такова в кратком изложении технологическая схема проектирования СЗИ в ИТКС или ИТКС в защищенном исполнении.

173

Оценка обстановки |

Анализ информаци- |

онных ресурсов |

Анализ уязвимостей |

и возможных угроз |

безопасности инфор- |

мации |

Анализ имеющихся в |

распоряжении мер и |

средств защиты инфор- |

мации |

Инвентаризация информационных и аппаратных ресурсов, определение элементов ИТКС, в которых обрабатывается защищаемая информация

Категорирование информации по видам тайн и уровням конфиденциальности. Определение класса (уровня) защищенности ИТКС

Оценка времени устаревания информации

Определение условий допуска должностных лиц к информационным ресурсам и фактической их реализации

Оценка возможности физического доступа в помещения и к СВТ

Оценка возможности физического доступа в помещения и к СВТ

Выявление уязвимостей применяемого системного и прикладного ПО

Оценка возможности несанкционированного доступа к информации (непосредственного и удаленного)

Анализ возможностей внедрения вредоносных программ

Анализ возможности реализации угроз техногенного характера

Анализ рисков от реализации угроз

По направлениям защиты: от физического доступа, от утечки по ТКУИ, от НСД,, от ПМВ, от ЭМИ, от техногенных угроз и др.

Рис. 2.5. Порядок оценки обстановки, касающейся защищенности информации в функционирующей информационно-телекоммуникационной системе

174

2.5. Некоторые особенности проектирования систем защиты информации в соответствии

смеждународными стандартами

Внастоящее время в международной практике сложилось несколько подходов к выбору мер и средств ЗИ для распределенных вычислительных сетей открытого типа, которые изложены в целом ряде так называемых моделей защиты, большая часть которых представлена в виде стандартов, разработанных различными организациями и фирмами.

Первым международным стандартом де-юре, посвященным функциональному описанию средств защиты информации в открытых системах, стал стандарт ИСО 7498-2 [16]. Задача защиты информации рассматривается

внем в рамках стандартной модели взаимодействия открытых систем (модели OSI, см. раздел 1.4).

1. Защита информации в модели OSI осуществляется набором из четырнадцати (необязательных) функций безопасности (сервисов защиты), из которых выделяются пять базовых: аутентификация, управление доступом, конфиденциальность данных, целостность данных, неотказуемость, а остальные их конкретизируют:

аутентификация парного логического объекта

происходит при установлении соединения или обмене данными для подтверждения того, что оконечный логический объект является тем, за кого себя выдает;

-аутентификация источника данных подтвер-

ждает, что источником блока данных является именно тот, кто ожидался, однако, не предотвращает дублирование или модификацию блока данных;

175

управление доступом направлено на предотвращение несанкционированного использования ресурсов через среду вычислительной сети;

обеспечение конфиденциальности соединения

направлено на обеспечение конфиденциальности всех данных пользователя этого соединения;

обеспечение конфиденциальности в режиме без установления соединения направлено на обес-

печение конфиденциальности всех данных пользователя в отдельном сервисном блоке данных;

обеспечение конфиденциальности (выделенно-

го) поля данных направлено на обеспечение конфиденциальности отдельного поля в блоке данных при установлении соединения или в сервисном блоке в режиме без установления соединения;

обеспечение конфиденциальности трафика

направлено на предотвращение получения ка- кой-либо информации путем наблюдения трафика;

обеспечение целостности соединения с восста-

новлением обеспечивает целостность всех данных пользователей соединения и позволяет обнаружить подстановку, модификацию, изъятие или переадресацию отдельных данных или сервисного блока данных с возможностью восстановления утраченных данных;

обеспечение целостности соединения без вос-

становления обеспечивает те же возможности, но без средств восстановления;

обеспечение целостности (выделенного) поля данных в режиме с установлением соединения

176

обеспечивает целостность отдельного поля сообщения во всем потоке сервисных блоков данных, проходящих через соединение, и обнаруживает подстановку, изъятие или модификацию этого поля;

обеспечение целостности блока данных в режиме без установления соединения обеспечи-

вает целостность отдельного сервисного блока данных при работе без установления соединения и позволяет обнаружить модификацию, некоторые формы подстановки и переадресации;

обеспечение целостности поля данных в режиме без установления соединения позволяет об-

наружить модификацию отдельного поля в отдельном сервисном блоке данных;

доказательство отправки заключается в предоставлении получателю данных информации о том, что ему посланы данные, и аутентификации отправителя, предотвращая любые попытки отправителя отрицать впоследствии факт передачи данных;

доказательство доставки заключается в предо-

ставлении отправителю данных информации о том, что переданные им для доставки данные

получены адресатом, и направлено на предотвращение любых попыток отрицать впоследствии факт приема данных получателем.

Под функцией безопасности здесь понимается действие, направленное на решение определенной задачи защиты. Функции безопасности реализуются при помощи восьми «механизмов защиты», которые формируются на одном или нескольких уровнях модели OSI: шифрования, цифровой подписи, управления доступом, обеспечения

177

целостности данных, взаимной идентификации, заполнения трафика (используется для защиты от попыток анализа трафика, он эффективен только в случае сплошного и непрерывного шифрования всего трафика, когда невозможно отличить момент передачи сообщения от передачи «пустого» заполнения), управления маршрутизацией, нотариального заверения. Понятие механизма защиты, строгое определение которого пока отсутствует, сегодня широко применяется практиками в области ЗИ. Оно введено для обозначения приема или определенной группы приемов защиты информации, отличающейся от других как направленностью и содержанием действий, так и характерными особенностями реализации.

Как правило, любой механизм может использоваться для различных функций безопасности. В табл. 2.2 показана взаимосвязь функций безопасности и механизмов защиты, обеспечивающих их выполнение. В табл. 2.3 конкретизировано распределение функций и механизмов защиты информации по уровням модели OSI.

На двух нижних уровнях модели OSI применяется только шифрование потока данных, проходящих через канал. Сетевой уровень (уровень 3) способен обеспечить выполнение значительно большего количества функций: в нем сосредоточено управление маршрутизацией. Сервисы сетевого уровня обеспечиваются протоколами доступа к сети передачи данных, протоколами маршрутизации, трансляции. Управление доступом на сетевом уровне позволяет отклонять нежелательные вызовы, дает возможность различным сетям передачи данных управлять использованием ресурсов сетевого уровня.

178

Таблица 2.2

Применимость механизмов защиты информации для обеспечения выполнения функций безопасности в модели OSI

Функции безопасности |

|

|

|

Механизмы защиты |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Шифрование |

Цифровая |

Управление |

Обеспечение |

Заполнение |

Взаимная |

Управление |

Нотариаль- |

|

|

подпись |

доступом |

целостности |

трафика |

идентифи- |

маршрути- |

ное завере- |

|

|

|

|

данных |

|

кация |

зацией |

ние |

|

|

|

|

|

|

|

|

|

Идентификация парного логического объекта |

+ |

+ |

- |

- |

+ |

- |

- |

- |

|

|

|

|

|

|

|

|

|

Идентификация источника данных |

+ |

+ |

- |

- |

- |

- |

- |

- |

|

|

|

|

|

|

|

|

|

Управление доступом |

- |

- |

+ |

- |

- |

- |

- |

- |

|

|

|

|

|

|

|

|

|

Обеспечение конфиденциальности соединения |

+ |

- |

- |

- |

- |

- |

+ |

- |

|

|

|

|

|

|

|

|

|

Обеспечение конфиденциальности в режиме без |

+ |

- |

- |

- |

- |

- |

+ |

- |

установления соединения |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Обеспечение конфиденциальности поля данных |

+ |

- |

- |

- |

- |

- |

- |

- |

|

|

|

|

|

|

|

|

|

Обеспечение конфиденциальности трафика |

+ |

- |

- |

- |

- |

+ |

+ |

- |

|

|

|

|

|

|

|

|

|

Обеспечение целостности соединения с восстанов- |

+ |

- |

- |

+ |

- |

- |

- |

- |

лением |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Обеспечение целостности соединения без восста- |

+ |

- |

- |

+ |

- |

- |

- |

- |

новления |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Обеспечение целостности поля данных в режиме с |

+ |

- |

- |

+ |

- |

- |

- |

- |

установлением соединения |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Обеспечение целостности блока данных в режиме |

+ |

+ |

- |

+ |

- |

- |

- |

- |

без установления соединения |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Обеспечение целостности поля данных в режиме |

+ |

+ |

- |

+ |

- |

- |

- |

- |

без установления соединения |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Доказательство отправки |

- |

+ |

- |

+ |

- |

- |

- |

+ |

|

|

|

|

|

|

|

|

|

Доказательство доставки |

- |

+ |

- |

+ |

- |

- |

- |

+ |

|

|

|

|

|

|

|

|

|

179

|

|

|

|

|

|

|

Таблица 2.3 |

Распределение функций безопасности и механизмов защиты информации по уровням модели OSI |

|||||||

|

|

|

|

|

|

|

|

Функции безопасности |

|

|

|

Уровни модели OSI |

|

|

|

|

|

|

|

|

|

|

|

|

Физический |

Канальный |

Сетевой |

Транспортный |

Сеансо- |

Представи- |

Прикладной |

|

|

|

|

|

вый |

тельный |

|

Идентификация парного логического |

- |

- |

Шифрование, цифро- |

Шифрование, цифро- |

- |

- |

заполнение трафика* |

объекта |

|

|

вая подпись, запол- |

вая подпись, запол- |

|

|

|

|

|

|

нение трафика |

нение трафика |

|

|

|

Идентификация источника данных |

- |

- |

Шифрование, цифро- |

Шифрование, цифро- |

- |

- |

Цифровая подпись* |

|

|

|

вая подпись |

вая подпись |

|

|

|

Управление доступом |

- |

- |

Управление доступом |

Управление доступом |

- |

- |

Управление доступом* |

Обеспечение конфиденциальности со- |

Шифрование |

Шифрование |

Шифрование, управ- |

Шифрование |

- |

Шифрование |

Шифрование |

единения |

|

|

ление маршрутизаци- |

|

|

|

|

|

|

|

ей |

|

|

|

|

Обеспечение конфиденциальности в |

- |

Шифрование |

Шифрование, управ- |

1 |

- |

Шифрование |

Шифрование |

режиме без установления соединения |

|

|

ление маршрутизаци- |

|

|

|

|

|

|

|

ей |

|

|

|

|

Обеспечение конфиденциальности поля |

- |

- |

- |

- |

- |

Шифрование |

Шифрование |

данных |

|

|

|

|

|

|

|

Обеспечение конфиденциальности тра- |

Шифрование |

- |

Взаимная идентифи- |

- |

- |

Шифрование |

Взаимная идентификация |

фика |

|

|

кация, управление |

|

|

|

|

|

|

|

маршрутизацией |

|

|

|

|

Обеспечение целостности соединения с |

- |

- |

- |

Шифрование, обес- |

- |

- |

Шифрование обеспечение |

восстановлением |

|

|

|

печение целостности |

|

|

целостности данных* |

|

|

|

|

данных |

|

|

|

Обеспечение целостности соединения |

- |

- |

Шифрование, обес- |

Шифрование, обес- |

- |

- |

Шифрование, обеспечение |

без восстановления |

|

|

печение целостности |

печение целостности |

|

|

целостности данных* |

|

|

|

данных |

данных |

|

|

|

Обеспечение целостности поля данных |

- |

- |

- |

- |

- |

- |

Шифрование обеспечение |

в режиме с установлением соединения |

|

|

|

|

|

|

целостности данных* |

Обеспечение целостности блока данных |

- |

- |

Шифрование, обес- |

Шифрование, обес- |

- |

- |

Шифрование, обеспечение |

в режиме без установления соединения |

|

|

печение целостности |

печение целостности |

|

|

целостности данных* |

|

|

|

данных |

данных |

|

|

|

Обеспечение целостности поля данных |

- |

- |

- |

- |

- |

- |

Шифрование, обеспечение |

в режиме без установления соединения |

|

|

|

|

|

|

целостности данных, нотари- |

|

|

|

|

|

|

|

альное заверение* |

Доказательство отправки |

- |

- |

- |

- |

- |

- |

Цифровая подпись, обеспече- |

|

|

|

|

|

|

|

ние целостности данных, , |

|

|

|

|

|

|

|

нотариальное заверение* |

Доказательство доставки |

- |

- |

- |

- |

- |

- |

Цифровая подпись, обеспече- |

|

|

|

|

|

|

|

ние целостности данных, , |

|

|

|

|

|

|

|

нотариальное заверение* |

180