Пусть атакуемый хост до атаки не имеет в буфере ни одного пакета, при этом среднее время, необходимое для блокирования операционной системы, то есть для реализации атаки, определяется из соотношения:

|

2 serv |

|

N 1 |

N |

( 1) |

k 1 |

(a |

|

) sin |

2 |

|

|

u 0N |

|

2 |

|

|

k |

|

k |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

N 1 |

|

|

k 1 |

|

|

|

|

a |

k |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1, при этом вероятность реализации угрозы за время после ее начала определяется из соотношения:

Pu (t) 1 |

|

1 |

e |

|

t |

. |

|

|

u |

|

|

|

|

|

|

|

|

|

serv 1 |

|

|

|

|

|

u |

|

|

|

|

|

Примерно так же развиваются атаки:

основанные на IP-дефрагментации, когда общий объем фрагментов превышает максимально допустимый размер пакета, при этом система «зависает» или даже выходит из строя;

«направленный шторм эхо-запросов» по прото-

колу ICMP (Ping flooding);

шторм запросов к FTP-серверу;

шторм широковещательных ICMP-эхо-запросов

(Smurf);

шторм сообщений почтовому серверу (Spam). Наконец, рассмотрим марковскую модель динамики

распространения вируса на множестве компьютеров за счет переноса вредоносных программ на отчуждаемых носителях. В основу такой модели может быть положена теория ветвящихся случайных процессов [40].

Пусть каждый j -й ( j 1, J ) компьютер в

состоянии заразить некоторое количество |

n j |

других |

компьютеров и множества заражаемых компьютеров не пересекаются (последнее предположение не обязательно, поскольку все повторно поражаемые компьютеры, если это имеет место, могут быть исключены из рассмотрения). При этом количество компьютеров J достаточно велико и не ограничивает процесс распространения вредоносной программы. Предположим, что к моменту t количество

пораженных компьютеров составляет величину |

(t) . |

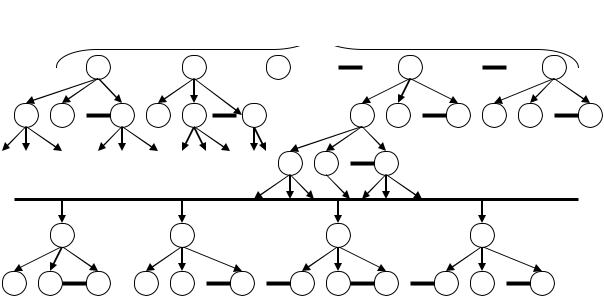

Эволюция данной величины составляет марковский ветвящийся случайный процесс (рис. 3.21).

Если в начальный момент времени имелось k пораженных компьютеров и j (t) количество компьютеров,

пораженных вредоносной программой, перенесенной с j - го компьютера, то общее число пораженных компьютеров к моменту времени t составит величину:

Здесь случайные величины |

1 (t),2 (t),...,k (t) |

неза- |

висимы между собой и имеют одно и то же распределение вероятностей:

P{ |

(t) n} p |

n |

(t), n 0,1,... |

i |

|

|

(t)

Рис. 3.21. Графическое представление ветвящегося процесса заражения компьютеров

Предположим, что от одного компьютера за малый

промежуток времени |

t с вероятностью |

|

|

pn ( t) n t ( t), n 1 |

|

(3.20) |

заражается в среднем одинаковое количество |

n |

новых |

компьютеров, где n |

- интенсивность заражения, |

а с веро- |

ятностью |

|

|

|

|

p1( t) 1 t ( t) |

|

(3.21) |

количество зараженных компьютеров остается неизменным (то есть ни одного компьютера дополнительно не заражается). Пусть далее 1 , k 0 и переходные ве-

k

) p1n (t) удовлетворяют дифференциальКолмогорова [38, 40]

где pkn (t) – переходные вероятности марковского ветвящегося процесса (t) (вероятность того, что от k компьюте-

ров заражаются n новых компьютеров).

Для расчета количества поражаемых компьютеров за заданное время удобнее всего использовать аппарат производящих функций [40]:

|

|

|

|

|

|

|

|

|

|

F (t, z) pn (t) z |

n |

; |

|

|

|

|

|

|

|

n 0 |

|

|

|

|

|

|

|

(t, z) |

|

(t) z |

n |

|

|

F |

p |

, |

|

|

|

k |

|

kn |

|

|

|

|

|

|

|

|

n 0 |

|

|

|

|

|

производные от которых в точке |

z 1 |

соответствуют ма- |

тематическому ожиданию количества поражаемых компьютеров.

При каждом z, z 1, имеет место следующее дифференциальное уравнение для производящей функции:

Определенные формулами (3.23)

что при фиксированном |

z представляют |

ческие ожидания: |

|

функции таковы, собой математи-

F (t, z) z |

|

(t ) |

, |

j 1, k; |

|

j |

|

|

|

|

|

|

|

|

F |

(t, z) z |

(t ) |

, |

|

|

|

|

|

k |

|

|

|

|

|

|

|

где по-прежнему (t) определяется формулой (3.18). Поскольку все величины j (t) независимы, то

k |

|

|

j (t ) |

z 1 (t ) z 2 (t ) ... z k (t ) , |

|

z j 1 |

(3.26), |

что дает следующее соотношение для рассматриваемых

производящих функций

Так как F0 (t, z) 1, то уравнение (3.24) преобразуется к виду

увидеть, что уравнение (3.28) равносильно уравнению

|

dx |

f (x) |

и производящая функция совпадает с решением |

|

dt |

|

|

|

уравнения |

x x(t) при начальном условии x(0) z (по- |

скольку F(0, z) z ).

Для решения такого типа уравнений часто исполь-

зуют следующий прием. Вместо функции |

x x(t) |

рас- |

сматривают обратную функцию |

t t(x) |

и эквивалентное |

|

уравнение |

dt |

|

1 |

, решение которого имеет вид: |

|

dx |

f (x) |

|

|

|

|

В качестве примера рассмотрим случай, когда от каждого компьютера может быть заражено в единицу вре-

мени не более двух |

других |

компьютеров, |

то есть |

0 0, 1 , 2 , k |

0 для |

k 2 . В этом |

случае |

f (x) x (x 1) и |

|

|

|

То есть функция F

определена из соотношения

|

|

|

t |

1 |

[ln(1 |

|

1 |

) ln(1 |

1 |

)] , |

|

|

|

|

|

|

|

|

|

F |

z |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

откуда находим: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

z |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F (t, z) e |

t |

|

|

|

|

|

e |

t |

z (1 e |

t |

) |

n |

z |

n |

|

z (1 e |

t |

) |

|

|

|

|

|

|

|

1 |

|

|

|

|

|

n 0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

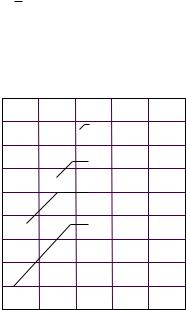

Дифференцируя функцию (3.32) в точке z 1 , можно найти среднее количество пораженных компьютеров за заданное время t , если, например, в момент времени t 0 был поражен только один компьютер:

Если положить, что среднее время возникновения инцидентов составит величину:

Для учета влияния антивирусного пакета на динамику распространения вредоносной программы необходи-

мо ввести вероятность ее обнаружения |

Pdet |

и блокирования |

его распространения, при этом количество поражаемых компьютеров определиться из соотношения

n(t) e |

P |

(1 P |

) ( |

|

|

|

) t |

|

|

inf |

det |

|

out |

|

his |

|

. |

(3.37) |

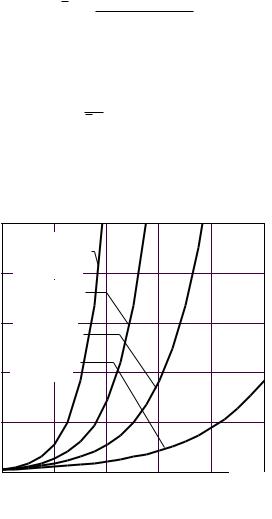

Данная зависимость графически представлена на рис. 3.23.

)100 |

|

|

|

89 |

|

|

P |

|

|

|

|

|

|

inf |

78 |

|

|

|

67 |

|

|

P |

|

|

inf |

56 |

|

|

P |

|

|

|

inf |

45 |

|

|

P |

|

|

|

34 |

|

|

inf |

|

|

|

23 |

|

|

|

12 |

|

|

|

1 0 |

0.2 |

0.4 |

0.6 |

Рис. 3.23. Зависимость количества инфицированных компьютеров от вероятности обнаружения и блокирования («ликвидации») вредоносной программы

Аналогичным образом могут быть построены модели динамики распространения вредоносных программ по

компьютерной сети. Отличия заключаются в необходимости введения дополнительных параметров инфицирования, таких как частота обмена пользовательской информацией между хостами сети, частота передачи инфицированных файлов по сети, количество инфицированных файлов в компьютере – источнике заражения и т.д.

Марковские модели динамики проникновения в операционную среду отдельного компьютера и выполнения деструктивного действия позволяют описывать динамику реализации угрозы безопасности информации.

Вместе с тем, они обладают рядом ограничений в применении, таких как, например, некоторая сложность интерпретации состояний марковского процесса в ряде случаев реализации угроз, сложность учета логических условий реализации угроз и др.

Тем не менее, его применение позволяет получать достаточно простые соотношения для расчета вероятностей реализации некоторых угроз безопасности информации в отдельном компьютере.

Наиболее полно учет основных факторов, влияющих на оценку возможности реализации угроз в компьютерных системах, можно провести, моделируя процессы реализации угроз с использованием аппарата сетей Пет-

ри-Маркова [41, 45], в основе которого лежат теории сетей Петри и полумарковских процессов.

Под сетью Петри-Маркова (СПМ) понимается множество , , при этом – сеть Петри, которая представляет собой двудольный граф вида:

A, Z,OA (Z), OZ (A) , |

(3.38) |

где A – множество позиций сети Петри, моделирующих