Yazov_ITKS

.pdf

ного начального состояния, что обеспечивает частичную упорядоченность, и единственное конечное состояние. Сигнатура считается распознанной при достижении конечного состояния сети.

Отличие данного подхода от классических раскрашенных сетей Петри состоит в том, что при распознавании опущены такие особенности раскрашенных сетей Петри, как конкуренция, локальные переменные переходов, пред- и постусловия.

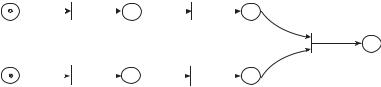

Пример процедуры обнаружения сетевой атаки приведен на рис. 5.12.

S4 |

t3 |

S5 |

t4 |

S6 |

|

|

|

|

|

t5 S7

S1 |

t1 |

S2 |

t2 |

S3 |

|

|

|

|

|

Рис. 5.12. Пример сети Петри, моделирующей процедуру обнаружения сетевых атак

Состояния сети обозначаются кружками. В стартовом состоянии сети маркеры помещаются во все начальные состояния (начальная разметка сети). Для сценария атаки, показанного на рис. 5.12, начальными состояниями являются S1 и S4, а конечным состоянием – S7. Каждое состояние может иметь произвольное количество маркеров. Дуги связывают переходы и состояния. Если дуга связывает состояния, то переход считается безусловным и маркируется новое состояние.

Хотя использование данного метода позволяет обнаруживать широкий спектр сетевых атак, он требует зна-

461

чительных вычислений (время распознавания экспоненциально по отношению к размеру раскрашенных сетей Петри), и пока не может использоваться в системах обнаружения атак реального времени.

Адаптивные методы обнаружения атак по их сигнатурам основаны на обучении и динамическом формировании баз данных по сигнатурам атак. Практическое применение в настоящее время находят в основном алгоритмы, основанные на нейронных сетях. Использование нейросетей в рамках сигнатурных методов обусловлено тем, что они:

позволяют реализовывать достаточно большой перечень функций при условии их обучения на определенном объеме информации;

способны к самообучению и переобучению на образцах атак;

позволяют реализовывать внутри себя нелинейные отображения, что является важным для решения задач обнаружения атак с существенными нелинейностями;

не требуют полного объема априорной информации об объекте защиты, что характерно для традиционных методов адаптивного управления, и это делает их эффективными в условиях существенных неопределенностей;

архитектурно ориентированы на высокую степень параллельной обработки данных, что позволяет повысить эффективность такой обработки на многопроцессорных вычислительных архитектурах и повысить надежность обработки, так как повреждение отдельных элементов не может существенно повлиять на работу нейросети в целом.

462

В самом простом случае используется многослойный персептрон – нейронная сеть без обратной связи, состоящая из слоев нейронов, соединенных по принципу «каждый с каждым».

Процесс обучения системы обнаружения вторжений на нейросетях проводится на образцах атак, искусственно моделируемых в ИТКС. Преимуществом использования обучения в данном случае является возможность обнаружения вариаций известных атак – решение проблемы мутации атак. Данная проблема в общем случае может быть успешно решена для некоторого подмножества атак.

Вместе с тем, при использовании нейронных сетей остаются пока нерешенными следующие вопросы:

время на обучение при больших множествах примеров может быть достаточно велико;

нейросети не позволяют проследить логику принятия решения;

нейросети требуют четкой настройки топологии и параметров сети, при этом во многих случаях нейросеть, подходящая по характеристикам для обнаружения одного типа атак, оказывается неприемлемой для обнаружения атак другого типа, изменение же параметров и топологии сети может приводить к противоположному результату.

Тем не менее, нейросетевые технологии в настоящее время привлекают пристальное внимание, поскольку позволяют осуществлять обнаружение атак в масштабе времени, близком к реальному.

В последнее время появились сообщения о новых методах обнаружения, например, основанных на так называемых генетических алгоритмах и иммунных алгоритмах.

463

Метод генетических алгоритмов основан на сход-

стве процессов обнаружения атак с механизм амиестественного отбора в природе. Наименование «генетический алгоритм» происходит из аналогии представления сложной биологической структуры посредством вектора ее компонент, которое широко используется биологами для представления генетической структуры хромосом. В данном случае каждая хромосома соответствует состоянию ИТКС, которое сопоставляется с определенными классами сетевых атак.

Выделяются следующие основные свойства генетических алгоритмов, которые позволяют рассматривать их в качестве перспективных для обнаружения и выявления сетевых атак:

генетические алгоритмы внешне просты и универсальны, при их построении никакие обучающие выборки не требуются;

генетические алгоритмы легко распараллеливаются путем структурирования популяции;

генетические алгоритмы оперируют с кодами параметров, процедура поиска оптимального реше-

ния - достаточно общая.

На основе метода генетических алгоритмов создана во Франции система обнаружения gassata (geneticalgorithmforsimplifiedaudittrailananlysis).

Методы, основанные на иммунных алгоритмах,

возникли в связи с аналогией системы обнаружения атак с иммунной системой человека, функцией которой является обнаружение болезнетворных процессов в организме человека, «предупреждение» о них и введение в действие защитных механизмов. Система обнаружения, построенная на принципах иммунной системы человека, могла бы стать идеальным средством обнаружения любых сетевых атак.

464

однако, в настоящее время эти методы только декларированы и до их практического применения пока достаточно далеко.

Методы обнаружения вторжений на основе ана-

лиза аномалий базируются на сравнении профиля нормального поведения пользователя с профилем текущего поведения. При использовании данных методов предполагается, что отклонение от нормального поведения является подозрительным и может быть оценено как признак атаки.

В методах выявления аномалий чаще всего используются статистические алгоритмы сравнения текущего поведения с шаблонным профилем характеристик ожидаемого функционирования информационной системы. Параметры функционирования системы, используемые для построения профиля, могут изменяться в зависимости от условий функционирования.

Применение методов обнаружения вторжений на основе выявления аномалий может быть целесообразным только в том случае, если можно предсказать, как будет вести себя ИТКС. Это особенно трудно в ситуациях, когда нужно сформировать профиль для нового пользователя. Основой этого профиля должно служить ранее наблюдавшееся поведение, однако если такого поведения еще не было, то в общем случае нужно опираться на приблизительное предсказание поведения. В экстремальных ситуациях можно представить, что нового пользователя попросят указать, каких типов поведения можно от него ожидать.

Однако в большинстве случаев в качестве информации, присутствующей в профилях, используется:

описание сессий (для данного пользователя или системы профили могут характеризовать обычное число сессий в данное время дня, время начало сессии, максимальную длительность сессии

465

и т.д.);

параметры выполнения функций пользователя (создают профили частоты чтения и записи некоторых файлов, числа отказов на запросы и т.д.);

доступ к ресурсам(профили устанавливаются в зависимости от предполагаемого типа использования ресурсов ИТКС).

Выявление аномалий осуществляется неадаптивными методами, основанными на использовании аппарата математической статистики, и адаптивными методами.

В неадаптивных методах, основанных на исполь-

зовании аппарата математической статистики, нормальное поведение пользователя определяется на основе статистической обработки заданных параметров. Статистические методы разделяют на два класса:

учитывающие временной фактор;

не учитывающие временной фактор.

Методы, не учитывающие временной фактор,

включают в себя методы, основанные на операционной модели, на модели среднего значения и среднеквадратичного отклонения и на многовариационной модели.

Метод, основанный на операционной модели, базируется на том, что каждое новое наблюдение переменной должно укладываться в некоторых границах. Если этого не происходит, то имеет место отклонение. Допустимые границы определяются на основе анализа предыдущих значений переменной. Данная модель может использоваться, если некоторое значение метрики можно аргументировано связать с попыткой вторжения (например, количество попыток ввода пароля более 10).

Метод, основанный на модели среднего значения, базируется на том, что все, что известно о предыдущих наблюдениях некоторой величины (x1, …, xn), – это ее сред-

466

нее значение и среднеквадратичное отклонение . Тогда новое наблюдение является аномальным, если оно не укладывается в границы доверительного интервала. Модель применима для измерения счетчиков событий, длительности интервалов работы пользователей и используемых ресурсов.

Метод, основанный на многовариационной модели, аналогичен методу, основанному на модели среднего значения и среднеквадратичного отклонения, но учитывает корреляцию между двумя или большим количеством метрик (использование центрального процессорного устройства и количество операций ввода-вывода, количество выполненных процедур входа в систему и длительность сессии).

К методам, учитывающим временной фактор, от-

носятся методы, основанные на модели марковских процессов и модели временных серий.

В методе, основанном на модели марковских процессов, рассматривается каждый тип событий как переменная состояния, и используется матрица переходов для характеристики частот переходов между состояниями. Поведение является аномальным, если вероятность перехода, определенная предыдущим состоянием и матрицей перехода, очень мала. Модель применима в том случае, если рассматривается множество команд, последовательность которых может быть использована для реализации той или иной атаки.

Метод, основанный на модели временных серий,учитывает как значения наблюдений x1, …, xn, так и временные интервалы между ними. Новое наблюдение является аномальным, если вероятность его появления с учетом времени низка. Преимуществом данной модели является учет временного сдвига между событиями, а недостаток – значительное усложнение процессов вычисления по сравнению с методами, использующими модель среднего

467

значения и среднеквадратичного отклонения. Адаптивные методы связаны с процедурами обу-

чения системы обнаружения вторжений, что позволяет улучшить эффективность выявления аномалий. В отличие от сигнатурного метода выявления атак в данном случае проводится обучение на образцах «нормального поведения» для дальнейшего распознавания отличий от этого поведения (аномалий). Эффективное применение методов обучения для выявления аномалий возможно только в том случае, если нормальное поведение ИТКС носит устойчивый характер. Адаптивные методы включают в себя методы, основанные на применении нейронных сетей, генетических и иммунных алгоритмов и метод кластеризации.

Методы выявления аномалий, основанные на использовании искусственных нейронных сетей, генетических и иммунологических алгоритмов, аналогичны сигна-

турным методам, рассмотренным выше, только в этом случае обучение проводится на нормальном и аномальном поведении пользователей.

В методах, основанных на кластеризации данных,

используются различные модели анализа данных, применяемые по отношению к последовательности событий, генерируемых программами пользователя во время их исполнения. Такие последовательности событий формально можно представить как цепочки символов некоторого алфавита.

Потенциально могут использоваться следующие методы анализа данных:

а) простая нумерация последовательностей; б) относительная частота последовательностей; в) машина конечных состояний.

Метод простой нумерации последовательностей состоит в нумерации цепочек событий, обнаруженных в трассе программы при нормальном исполнении. Возможно два

468

варианта данного метода. Первый вариант («вероятные пары») состоит в ведении баз данных нормальных шаблонов, состоящих из списка событий, следующих друг за другом на расстоянии 0, 1, …, k событий. Второй вариант заключается в том, что в базе данных хранятся цепочки событий некоторой фиксированной длины k, описывающих нормальную активность программы.

Каждая необнаруженная в базе данных последовательность именуется «пропущенной» и может обозначать как аномальное поведение, так и ложное обнаружение, то есть отсутствие цепочки в базе данных нормального шаблона. Сигнал об аномалии может вырабатываться в случае превышения количеством цепочек, не обнаруженных в базе данных, некоторого порогового значения.

Метод анализа относительной частоты последовательностей основан на частотном распределении различных событий (под событием понимается определенная последовательность системных вызовов). Каждая последовательность характеризуется значением, определяемым на основе того, как часто она встречается в нормальном поведении. Таким образом, каждое выполнение программы может быть представлено гистограммой последовательностей вызовов. Каждая гистограмма определяет точку в многомерном пространстве. Множество нормальных исполнений программы образует центроиды, величина отклонения от которых позволяет судить о нормальности текущего выполнения.

Метод машины конечных состояний состоит в разработке машины конечных состояний для распознавания семантики последовательности событий, генерируемых программой. Для решения данной задачи существует много методов, основанных на использовании как детерминистских, так и вероятностных автоматов. При этом обычно определяется частота, с которой появляются отдельные события в за-

469

висимости от некоторого числа предыдущих событий. Состояния соответствуют истории системы, а переходы показывают вероятность появления следующего символа. Одной из основных моделей построения таких систем является Скрытая Модель Маркова. Состояния такой модели представляют некоторые ненаблюдаемые условия моделируемой системы. В каждом состоянии существует вероятность некоторого наблюдаемого вывода системы и отдельная вероятность, определяющая следующее состояние. Наличие в модели отдельного распределения вероятности вывода для каждого состояния и возможности изменений состояний во времени позволяет представить в модели нестационарные последовательности. Модель является достаточно эффективной, но требует большого объема вычислений.

Описанные методы в той или иной мере реализованы в самых разнообразных системах обнаружения атак, созданных как в достаточно крупных фирмах, так и отдельными специалистами.

Сегодня системы обнаружения сетевых атак классифицируются по следующим первичным классификационным признакам:

методу обнаружения;

этапу сетевой атаки, на котором происходит ее обнаружение;

уровню централизации решений в системе о наличии атаки;

уровню ИТКС, на котором размещаются сенсоры системы обнаружения.

Совокупность этих признаков позволяет систематизировать представления практически обо всех известных сегодня системах обнаружения атак. Вместе с тем необходимо отметить, что сегодня подавляющее большинство систем обнаружения атак фактически охватывают лишь один из этапов

470