Методы защиты от несанкционированной передачи информации, скрываемой стеганографическими преобразованиями

По направленности защиты

Методы обнаружения стеганографических преобразований |

|

Методы противодействия несанкционированной передаче |

|

|

|

По наличию априорной информации |

По приему обнаружения |

о стегоконтейнере или сообщении |

|

Методы обнаружения при отсутствии информации о стегоконтейнере и передаваемом сообщении

Методы обнаружения в случае, если известна информация о пустом контейнере или о наборе пустых контейнеров

Методы, в которых обнаруживающей стороне известно передаваемое сообщение или набор сообщений, одно из которых передается

Методы, когда известна только математическая модель контейнера

Методы обнаружения |

|

Методы обнару- |

|

Методы обнаруже- |

на основе психофизи- |

|

жения на основе |

|

ния, основанные на |

ческого анализа (сен- |

|

статистического |

|

особенностях фор- |

сорной оценки) чело- |

|

анализа |

|

матов файлов |

веком |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Метод обнаружения искажений визуально, на слух

Метод обнаружения с предварительной обработкой (выделением НЗБ)

Метод обнаружения на основе подсчета нулей и единиц

Метод обнаружения на основе подсчета отношений числа переходов между битами соседних пикселей

Метод обнаружения на основе оценки энтропии

Методы обнаружения на основе расчета коэффициентов корреляции

Метод "двойных пиков"

Метод выявления статистических изменений яркости соседних пикселей

Метод сравнения

JPEG-

Методы обнаружения на основе сравнения статистических распределений

По месту реализации

|

|

|

|

|

|

|

|

Методы, реализуе- |

|

Методы, реализуе- |

|

Методы, реали- |

мые на стороне от- |

|

мые на хостах сети |

|

зуемые на сторо- |

правителя скрытой |

|

при передаче кон- |

|

не получателя |

информации |

|

тейнера по ней |

|

|

|

|

|

|

|

|

|

|

|

По содержанию действия

Методы, блокиро- |

Методы, блокиро- |

Методы, затрудняющие |

вания отправле- |

вания приема |

или исключающие из- |

ния скрытой ин- |

получателем скры- |

влечение скрытой ин- |

формации |

той информации |

формации из контейнера |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Методы, направленные на |

|

|

Методы, направленные |

|

|

исключение возможности |

|

|

на уничтожение скры- |

|

|

использования контейнера |

|

|

|

той информации |

|

|

со скрытой информации |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Изменение контей- |

|

Уничтожение |

|

Пересылка кон- |

|

Блокировка досту- |

нера, исключающее |

|

|

тейнера или его |

|

|

контейнера |

|

|

па пользователей к |

его дальнейшее ис- |

|

|

части другому |

|

|

или его части |

|

|

контейнеру |

пользование |

|

|

адресу |

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 5.25. Классификация методов защиты от несанкционированной передачи информации по стеганографическим скрытым каналам

531

Под обнаружением информации, скрываемой стеганографическими методами, понимается процесс принятия решения о наличии заполненного стегоконтейнера, то есть о наличии в передаваемом сообщении стеганограммы. Процесс обнаружения стеганограммы при передаче по сети является достаточно сложным, так как стегоконтейнер разбивается на пакеты, передаваемые по сети, при этом собранные пакеты требуется либо задерживать до получения недостающих, либо копировать содержимое пакетов в буфер и анализировать копию контейнера.

В первом случае в сети будет возникать задержка, а при втором - исключается возможность противодействия несанкционированной передаче.

При анализе отдельного набора пакетов могут возникать ошибки ложного обнаружения несанкционированной скрытой передачи информации, а также ошибки пропуска скрытой передачи информации. В ходе стегоанализа, как правило, определяется:

наличие и примерный объем стеганограммы;

вид стеганографического преобразования;

содержание скрытого сообщения.

Все способы стегоанализа разделяются на три группы: способы психофизического анализа (сенсорной оценки)человеком, способы, основанные на особенностях форматов, и статистические способы анализа.

Способы психофизического анализа (сенсорной оценки) человеком целиком основаны на возможностях человека выявлять отклонения зрительных изображений или звуков от «эталонных» изображений, мелодий, речи и т.п., в которых заведомо отсутствует встроенная информация. Наиболее характерным является применение этих способов обнаружения в случае, когда для скрытия информации применяется метод наименьших значащих бит

(НЗБ). В этом случае стегоанализ, например, может осуществляться следующим образом: убираются в файле изображения все биты, кроме самых младших, если самый младший бит в байте цвета (красного, синего или зеленого) равен 1, то весь байт принимает значение 255, а если 0, то весь байт становится равным 0 (рис. 5.26).

Таким образом, если в файле-контейнере спрятана информация, то рисунок изменяется очень сильно (до неузнаваемости), иначе - видимые глазом изменения не очень существенны.

Изменение

Рис. 5.26. Контейнер, не содержащий (а) и содержащий (б) информацию

Эти способы малоэффективны во многих случаях применения современных стегосистем (например, скрытие информации в изображении с применением дискретного косинусного преобразования). Кроме того, при оперативном контроле трафика в сетях общего пользования, где объем трафика весьма велик, такие способы практически не состоятельны.

К способам, основанным на особенностях форма-

тов файлов, прежде всего, относится способ стегоанализа, основанный на свойствах формата JPEG и применяемый при работе с изображениями, которые были переконвертированы из формата JPEG в форматы без сжатия типа BMP.

Оказывается, что такая конвертация определяет чёткую структуру полученных изображений, позволяющую выявлять изменения в таких изображениях, вносимые большинством прямых стеганографических методов.

При компрессии чёрно-белого изображения в формат JPEG первоначально вычисляется дискретное косинусное преобразование (ДКП) блока пикселей изображения размером 8*8, затем значения ДКП квантуются в соответствии с некоторой матрицей квантования. При декомпрессии изображения из данного формата производят обратные операции, сначала квантованные коэффициенты умножают на соответствующие коэффициенты матрицы квантования, а затем вычисляют обратное ДКП и результаты вычисления округляют до значений из {0, 1,…,255}.

В [70] был также предложен способ определения матрицы квантования по блоку пикселей B. С помощью полученных способов определения JPEG-совместимости блоков пикселей изображения (с учетом того, что при сжатии изображения в формате JPEG используется одна и та же матрица квантования для всего изображения)можно получить следующую информацию об изображении,:

а) все блоки пикселей изображения JPEGсовместимы;

б) все блоки пикселей изображения не являются JPEG-совместимыми;

в) некоторые блоки изображения пикселей изображения JPEG-совместимы, некоторые – нет.

Случай а) соответствует тому, что данное изображение не подвергалось модификации после преобразования из формата JPEG. В случае б) рассматриваемое изображение изначально не было представлено в формате JPEG. В случае в) выявляется факт модификации изображения после переконвертирования из формата JPEG, что

может быть следствием использования данного изображения в качестве контейнера для скрытной передачи информации.

Данный способ стегоанализа является одним из немногих нестатистических способов, который позволяет выявлять даже незначительные модификации в изображении. Этот способ показывает, что качество стеганографической вставки в контейнер сильно зависит от свойств конкретного контейнера. В случае прямых методов применять изображения, изначально сохранённые в формате JPEG, представляется нецелесообразным, в случае отсутствия других возможных контейнеров необходима предварительная обработка изображений с помощью цифровых фильтров, уменьшающих JPEG-совместимость изображения.

Значительно более перспективны статистические способы, к которым относятся способы:

подсчета частот появления нулей и единиц;

подсчета отношений числа переходов между битами соседних пикселей;

оценки энтропии;

расчета коэффициентов корреляции;

сравнения статистических распределений.

При этом указанные способы подразделяются на 4 группы:

1)способы обнаружения в условиях, когда информация о стегоконтейнере и передаваемом сообщении обнаруживающей стороне неизвестна;

2)способы, в которых обнаруживающей стороне известна информация о пустом контейнере или о наборе пустых контейнеров;

3)способы, в которых обнаруживающей стороне известно передаваемое сообщение или набор сообщений, одно из которых передается;

4)способы, когда известна только математическая модель контейнера.

Способ подсчета частот появления нулей и единиц

применим, когда контейнер содержит изображение, в котором значительно различается число единиц и нулей, и основан на вычислении отношения числа единиц в исследуемых битах изображения к максимально возможному. При этом изображение со встроенной информацией разбивается на блоки определенного размера и для каждого из них считается указанное отношение. Данный способ не ограничивается только подсчетом частот встречаемости 0

и1 в младших битах. Его можно также рассматривать применительно к различным комбинациям 0 и 1 в другом наборе бит изображения. Однако, с помощью данного способа для файлов-контейнеров с почти одинаковым числом 0 и 1 затруднительно получить однозначный ответ о наличии скрытого сообщения, поэтому для них необходимо использовать более сложные алгоритмы анализа.

Способ подсчета отношений числа переходов между битами соседних пикселей к максимально возможному,

а также их комбинаций более чувствителен к наличию встроенных изображений, однако так же, как и предыдущий способ, не позволяет надежно обнаруживать скрытую информацию.

Более перспективными и более эффективными являются интенсивно развиваемые статистические способы, направленные на нахождение нарушений статистических закономерностей естественных контейнеров, так какв процессе встраивания сообщения искажаются спектральные и статистические характеристики исходного несущего

сигнала. При данном подходе анализируются статистические характеристики исследуемой последовательности и определяется, похожи ли они на характеристики естественных контейнеров (если да, то скрытой передачи информации нет), или они похожи на характеристики стегоконтейнера с сообщением (если да, то выявлен факт существования скрытого канала передачи информации). Эти способы являются вероятностными, то есть они не дают однозначного ответа, а формируют оценки типа «данная исследуемая последовательность с вероятностью 90% содержит скрываемое сообщение». В классе статистических способов стегоанализа используется множество статистических характеристик, таких как коэффициенты корреляции, энтропия, различимость распределений по критерию Хи-квадрат и др.

Рассматривая способ корреляционного анализа,

необходимо отметить, что в нем используется тот факт, что НЗБ соседних отсчетов, например, речевого сигнала обладают некоторой корреляцией. Степень корреляции изменяется при внедрении в контейнер сообщения и приближается к корреляции, характерной для данного класса сообщений. Например, при внедрении зашифрованного сообщения (или случайного набора бит) степень корреляции уменьшается, при внедрении осмысленного текста степень корреляции увеличивается.

В работе [71] исследовалось изменение коэффициента корреляции при внедрении в звуковые файлы случайных сообщений.

На рис. 5.27 представлена зависимость частоты значений модуля коэффициента корреляции для исходных файлов и файлов, обработанных программой стеганографического преобразования S-Tools.

Рис. 5.27. Распределение значения модуля коэффициента корреляции для файлов с внедренным сообщением

и исходных файлов

Данный способ позволяет вычислительно просто определить наличие стеганограммы в звуковом файле, что дает возможность организовать на его основе линии поточной обработки исследуемых файлов. Однако, данный способ имеет значительные ограничения. Во-первых, он позволяет определить наличие стеганограммы, внедренной, в основном, по алгоритму НЗБ и его модификациям, во-вторых, вероятность точного определения наличия стеганограммы уменьшается при уменьшении объема стеганограммы в исследуемом файле.

Способ статистического анализа на основе сравнения распределений по критерию Хи-квадрат основан на том, что в пустом контейнере наименьшие значащие биты

иостальные биты сигнала взаимно зависимы, в то время как при внесении сообщения в контейнер характеристика зависимости несколько изменяется и приближается к соответствующей характеристике сообщения. Выявление данного изменения проводится путем анализа отличия пустых

изаполненных контейнеров от бернуллиевского распреде-

ления, характерного для сообщений, по критерию Хиквадрат.

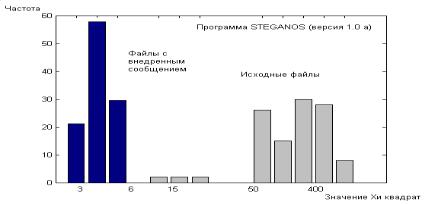

В работе [71] приведены результаты исследования данной характеристики для исходных файлов и файлов, полученных с помощью нескольких стеганографических программных пакетов. В качестве исходных файлов использовались считанные с компакт дисков 100 музыкальных фрагментов длительностью порядка 15 секунд каждый. В качестве скрываемого сообщения использовалась псевдослучайная последовательность объемом 83 Кбайт. Для скрытия сообщений применялись программы Steganos (версии 1.0a) и S-Tools (SteganographyforWinodws, вер-

сии 4.0). Методы скрытия – побитное внедрение в каждый НЗБ контейнера, начиная с первого. Усредненные результаты для двух программ стеганографических преобразований S-Tools и Steganos представлены на рис. 5.28.

а)

б)

Рис. 5.28.Распределение характеристики Хи-квадрат для файлов, полученных с помощью программы а) S-Tools и б) Steganos

Из рис. 5.27 видно, что значение Хи-квадрат для пустого контейнера значительно больше, чем значение Хиквадрат для заполненного контейнера, что свидетельствует о большем отклонении исходных файлов от бернуллиевского распределения. Важным фактом в данном случае является то, что распределения для исходных файлов и файлов с внедренным сообщением не пересекаются, что позволяет сделать процедуру определения наличия стеганограммы достаточно простой. Достоинства и недостатки данного способы примерно такие же, как и в предыдущем случае.

Рассматривая способы стегоанализа графических контейнеров, необходимо отметить, что они в основном ориентированы на НЗБ-методы стеганографического преобразования информации.

540