Yazov_ITKS

.pdf

|

Технологии создания доверенных |

|

||

|

вычислительных сред |

|

|

|

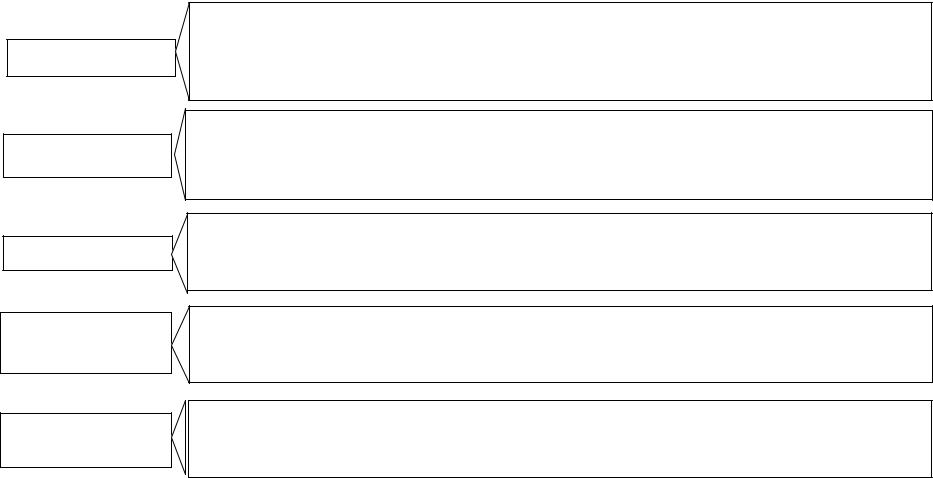

По платформе реализации |

По основному способу разграничения |

По степени зависимости от |

По уровню архитектуры дове- |

|

|

доступа в вычислительную среду |

операционной системы |

ренной вычислительной среды |

|

Технологии, основанные |

Технологии, основанные на идентифика- |

Технологии, основанные на при- |

На уровне на уровне сети |

|

на создании программ- |

ции, аутентификации объектов и субъек- |

|||

ных средств |

тов доступа и оценке целостности про- |

менении программных и про- |

компьютерной сети (серве- |

|

|

граммной среды и данных |

граммно-аппаратных средств, |

ра, сетевого сервиса) |

|

|

|

управляемых определенной опера- |

||

Технологии, основанные |

|

|

||

|

ционной системой в составе за- |

|

||

на создании аппаратных |

Технологии с использованием электрон- |

щищаемого компьютера (компью- |

На уровне рабочей станции |

|

(программно- |

терной сети) |

|||

ных идентификаторов и паролей без крип- |

или отдельного компьютера |

|||

аппаратных) средств |

|

|||

тографических преобразований |

|

|

||

|

Технологии, основанные на при- |

|

||

|

|

На уровне прикладной про- |

||

На независимой аппа- |

|

менении программных и про- |

||

|

граммы |

|||

ратной платформе |

Технологии контроля доступа с использо- |

граммно-аппаратных средств, |

||

функционирующих на собствен- |

|

|||

|

ванием криптографии |

|

||

|

ной программной или программ- |

На уровне ядра операцион- |

||

|

|

|||

На аппаратной плат- |

Технологии с использованием биометри- |

но-аппаратной платформе |

ной системы, процессора |

|

форме компьютера, в |

|

компьютера |

||

котором реализуется |

ческих параметров субъектов доступа |

|

||

|

|

|||

доверенная среда |

|

|

|

|

|

Технологии многофакторного контроля |

|

|

|

|

доступа с использованием сочетания |

|

|

|

|

электронной идентификации, аутентифи- |

|

|

|

|

кации, проверки целостности программ- |

|

|

|

|

ного и аппаратного обеспечения и био- |

|

|

|

|

метрии |

|

|

|

|

Терминальная технология типа "Тонкий |

|

|

|

|

клиент" |

|

|

|

|

Технологии, основанные на тотальном |

|

|

|

|

контроле функций, выполняемых в вы- |

|

|

|

|

числительной среде (технология "мони- |

|

|

|

|

тора безопасности"), и комплексные тех- |

|

|

|

|

нологии |

|

|

|

|

Рис. 6.5. Классификация технологий создания доверенной вычислительной среды |

|

||

598

рования модулей и др.)

рования модулей и др.)