Во-первых, требуется защищенное исполнение всех компонентов системы, причем все компоненты должны друг друга узнавать. При этом реализуется принцип разделения доменов. Защищенное исполнение позволяет отделить от других ресурсы, используемые одним приложением: исполнительную часть, страницы в памяти и устройства, к которым обращается приложение.

Во-вторых, эта идентификация должна поддерживать автоматическую реконфигурацию платформы. Таким образом, можно реализовать совместимость с любой платформой. Кроме того, информация об идентификации должна надежно храниться, легко проверяться. Все эти функции в технологии LT выполняет модуль TPM, который также имеет защищенное исполнение. Информация о конфигурации системы в TPM легко обновляется и позволяет судить о том, какие элементы системы имеют защищенное исполнение и, соответственно, какие части приложения защищены. Создается своеобразная «кирпичная стена», которая отделяет защищенные ресурсы приложения от остальных ресурсов. При выполнении операций информация в ТРМ сравнивается с конфигурацией платформы, и, если они не совпадают, то защищенная информация оказывается недоступной.

Третьей составляющей технологии LT является само «опечатанное» хранение информации. «Опечатанное» хранение состоит из процесса идентификации и шифрования. «Опечатанные» данные могут быть доступны, если только необходимая для этого информация присутствует в ТРМ.

По сути, такие технологии в определенной мере реализуют идею создания так называемого «монитора безопасности». Идеи создания такого «монитора» неоднократно высказывались в научной литературе и применительно к отдельному компьютеру основывались на созда-

нии доверенного ядра операционной системы, параллельного основному ее ядру и обеспечивающего полный контроль обращений к основному ядру, проверку их допустимости в соответствии с установленными правилами и условиями. Эта идея получила развитие и для сетевых технологий, поскольку передача и прием сообщений реализуются операционными системами хостов.

В настоящее время ведущими компаниями разрабатываются и предлагаются расширения механизмов сетевой безопасности систем, связанные с проверкой параметров операционной платформы и приложений. Существуют различные механизмы проверки клиентов перед предоставлением доступа к защищаемой сети, например, в архитектурных решенияхкомпании Cisco -NAC6и компании

Microsoft - NAP7 .

И в том, и в другом решении программноаппаратная платформа клиентских приложений содержит внутри чипа безопасности параметры целостности платформы, подписанные закрытым ключом. При первичном обращении к сегменту сети с корпоративными серверными приложениями сервер доступа идентифицирует и аутентифицирует платформу по сертификату открытого ключа платформы и проверяет переданные ему по защищенному протоколу параметры целостности платформы. Если идентификация, аутентификация и проверка целостности прошла успешно, то сервер доступа позволяет клиентскому приложению войти в серверный сегмент и работать с серверными приложениями. При неуспешной идентификации и аутентификации доступ не предоставляется. При неуспешной проверке целостности возможны различные варианты, в том числе предоставление ограниченного доступа.

6Network Admission Control

7 Network Access Protection

В этом случае проводится анализ причин нарушения целостности, по результатам анализа могут проводиться различные корректирующие мероприятия, заключающиеся в установке обновлений, «заплат» существующего клиентского программного обеспечения, антивирусная проверка и очистка, а также другие процедуры. После приведения клиентской платформы в требуемое состояние осуществляется проверка новых параметров целостности, запись их

вчип безопасности и их передача по защищенному протоколу на сервер доступа. В настоящее время пока отсутствует типовая программная реализация спецификации межсетевых взаимодействий. Некоторые проблемы, которые сегодня пытаются решить с применением новых технологий создания доверенных вычислительных сред, показаны

втабл. 6.1.

Таким образом, сегодня активно развиваются перспективные технологии защиты информации, при этом ни один из разработчиков не утверждает, что с их внедрением проблемы защиты информации будут полностью решены. Вместе с тем, в интересах повышения защищенности ИТКС при проектировании систем защиты информации необходимо учитывать современные тенденции развития новых технологий защиты.

Таблица 6.1 Проблемы обеспечения безопасности и пути их решения

с применением технологий создания доверенных вычислительных сред

Проблема |

|

Решение |

Аппаратная |

|

|

|

|

|

|

|

реализация |

|

Возможность |

запуска |

Проверка |

|

TPM + операци- |

пользователем вредо- |

подлинности |

онная |

система |

с |

носного приложения и |

запускаемого |

поддержкой LT |

взлома |

защищенного |

приложения |

|

|

|

|

|

|

приложения |

еще до |

(«защищенный |

|

|

|

|

|

запуска |

|

|

старт») |

|

|

|

|

|

|

Возможность |

|

В |

общем виде не |

Технология |

Exe- |

внедрения |

в |

существует, |

но |

cution |

|

Protection |

работающую |

|

можно |

|

(непосредственно |

программу |

чужерод- |

предотвратить |

к LaGrande |

|

не |

ного кода |

|

наиболее |

«по- |

относится) |

|

|

Возможность |

|

В |

Unix-системах |

Изменения |

|

в |

получения |

прямого |

атака затруднена. |

процессоре |

|

и |

доступа |

к |

памяти |

В |

Windows- |

контроллере |

|

|

приложения |

и, |

системах |

защита |

памяти; |

ОС |

с |

соответственно, |

обеспечивается |

поддержкой LT и |

возможность |

кражи |

запуском |

|

специальная |

|

|

данных |

|

либо |

приложения |

в |

BIOS с поддерж- |

изменения |

|

специальном |

кой доменов |

|

|

работающей |

програм- |

изолированном |

|

|

|

|

|

мы |

|

|

домене |

|

|

|

|

|

|

|

|

|

(«защищенное |

|

|

|

|

|

Возможность |

|

В Unix атака за- |

Изменения |

|

в |

перехвата |

и |

труднена. |

|

контроллере |

USB |

модификации |

В Windows защита |

и |

устройствах |

вводимых |

|

обеспечивается |

ввода — мыши и |

пользователем |

созданием |

|

клавиатуре; |

под- |

данных, |

атака путем |

специального |

держка |

BIOS |

и |

имитации |

действий |

защищенного |

ОС с поддержкой |

пользователя |

|

канала ввода |

LT |

|

|

|

|

6.2.Технология терминального доступа

иее применение в интересах защиты информации

Технология терминального доступа или технология «Тонкий клиент» появилась, по сути, на заре развития сетевых технологий. Прообразом «Тонкого клиента» являются терминалы первых вычислительных машин. Вначале весь процесс непосредственного ввода-вывода информации происходил на «терминалах» — специализированных устройствах, представляющих собой клавиатуру, дисплей (буквенно-цифровой) и приспособление для ввода перфокарт. Эти терминалы были подключены непосредственно к центральному компьютеру и не выполняли никаких вычислений, они лишь передавали данные для обработки на центральную машину и отображали на дисплее полученный результат. Учитывая большой объем требуемых вычислений, эта схема организации работы позволяла максимально использовать невысокую вычислительную мощность первых компьютеров. Пока человек, сидящий за терминалом, разбирался в полученных результатах, вносил исправления в программу и заново набивал ее на перфокарту, компьютер выполнял задачу, пришедшую с другого терминала. Как ни странно, бурное развитие вычислительной техники привело к тому, что современные офисные персональные компьютера стали использовать свои ресурсы не более чем на 20%. Это обусловило поиски решений, направленных на повышение эффективности использования компьютеров, снижение ненужных затрат времени и ресурсов компаний, организаций и предприятий. Одним из решений стало использование терминальной технологии, при которой приложения развертываются, управляются и запускаются полностью на сервере.

Суть технологии состоит в следующем. Специализированная программа, называемая клиентом и выпол-

няющаяся на терминале (сам терминал называют «тонким клиентом»), подключается к серверу, который называют «терминальным сервером», и получает от него картинку «рабочего стола» или запущенного приложения. Далее на терминальный сервер передаются все перемещения мыши и нажатия клавиатуры, а сервер работает так, как будто эти мышь и клавиатура подключены прямо к нему. Информация, отображаемая на виртуальном дисплее такого сервера, передается на терминал, причем не вся, а только изменения, что позволяет сильно снизить нагрузку на локальную сеть или модемное соединение. Таким образом, если пользователь хочет работать с программой, он запускает ее непосредственно на сервере и эта программа использует ресурсы сервера, а на маломощный клиентский компьютер передается только картинка, то есть схема работы «тонкого клиента» очень похожа на схему работы первых терминальных сетей.

К выгодным сторонам технологии "Тонкий клиент" относятся легкое управление, простой доступ, производительность и значительное повышение защищенности системы от внутреннего нарушителя – пользователя системы. При использовании технологии "Тонкий клиент" вся информация хранится только на сервере, что делает появление в корпоративной сети вредоносных программ, вызванное случайными или намеренными действиями пользователя, крайне маловероятным. Кроме того, на терминалах могут быть применены эффективные средства контроля физического доступа, такие как считыватели смарт-карт, средства биометрической аутентификации пользователей и др., что избавляет персонал от запоминания трудных и длинных паролей. При этом отсутствие локальных носителей информации не позволяет персоналу делать копии документов на съемные носители информации, перечень программ, доступных пользователям, жестко ограничен,

что не позволяет пользователям выполнять недопустимые операции в операционной среде сети.

Конечно, безопасность информации, обрабатываемой в информационной системе, созданной по технологии «Тонкий клиент», в этом случае сильно зависит от того, как защищен сервер системы. Поэтому основные усилия при защите информации в таких системах сосредоточиваются на защите серверов.

Имеется несколько вариантов построения ИТКС с использованием технологии «Тонкий клиент», когда:

а) все вычисления выполняются полностью на терминальном сервере, то есть все приложения клиентов выполняются на этом сервере (рис. 6.6);

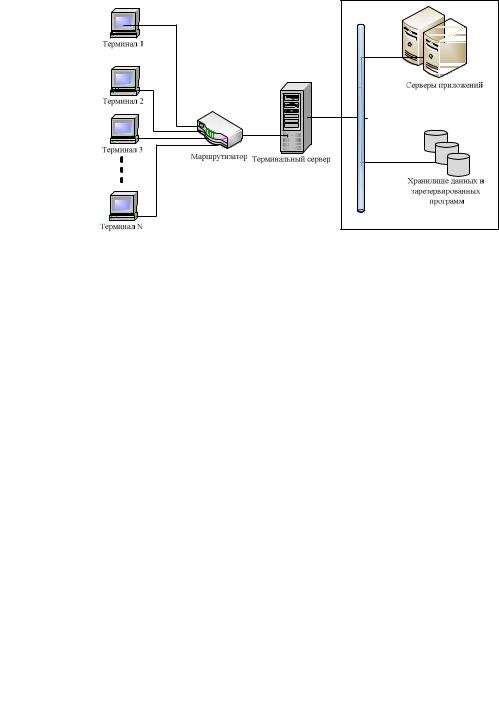

б) вычисления распределяются между серверами приложений, которыми управляет терминальный сервер, имеющий эксклюзивную связь с терминалами (рис. 6.7).

Рис. 6.6. Вариант построения терминальной системы с одним терминальным сервером

Рис. 6.7. Вариант построения терминальной системы с терминальным сервером и несколькими серверами приложений

Кроме того, возможен вариант, когда пользователи могут подключаться к сетям общего пользования (например, Internet) с полным контролем такого подключения и контролем получаемой информации со стороны терминального сервера и серверов-посредников (рис. 6.8).

Рис. 6.8. Вариант построения терминальной системы с подключением к сети общего пользования

Как видно из изложенного, технология «Тонкий клиент» базируется на трех основных составляющих:

1)стопроцентное выполнение вычислительных задач на сервере;

2)многопользовательская операционная система;

3)распределение отображения пользовательского интерфейса приложений (пользователи имеют возможность одновременно заходить в систему и выполнять приложения на сервере в разных, защищенных друг от друга сессиях сервера).

Развертывание сети по технологии «Тонкий клиент» существенно отличается от развертывания по обычной

610