тентификация, стали активно развиваться разнообразные механизмы аутентификации, в том числе основанные на биометрии. При этом, если раньше аутентификация людей могла быть поручена только людям, то сегодня начали активно создаваться автоматы, ориентированные на распознавание людей по их биометрическим признакам. Возникла наука «Биометрия», одной из целей развития которой стало создание биометрических автоматов, способных безошибочно узнавать людей.

Следует рассматривать биометрические автоматы как новые элементы механизмов идентификации, аутентификации и учета людей, которые будут широко использоваться в информационном обществе. При этом различают «общественные» биометрические автоматы (государственные, корпоративные, коллективные) и «личные» биометрические автоматы (обеспечивающие ввод и проверку конфиденциальных персональных биометрических данных). Эти автоматы создаются с разной целью и к ним предъявляются разные требования.

Например, государственные биометрические автоматы сегодня повсеместно используются на пограничных пунктах для автоматизированной биометрической аутентификации иностранных граждан, въезжающих в страну по их достоверным биометрическим данным, размещенным в «радиочитаемой» микросхеме их международного биометрического паспорта [62]. При этом личные биометрические параметры (биометрические шаблоны) международного биометрического паспорта следует рассматривать как открытую, общественную (опубликованную и доступную неограниченному кругу лиц) информацию. Такую информацию нельзя использовать в «личных» биометрических автоматах, защищающих информационные права своего хозяина в сети Internet и иных информационных системах

общего пользования [63]. Даже однократное открытое появление цифровой фотографии человека или оцифрованного рисунка его отпечатка пальца достаточно для их компрометации. Необходимо создавать целую систему орга- низационно-технических мероприятий, обеспечивающих конфиденциальность оборота персональных биометрических данных человека при их использовании в информационных системах общего пользования. Личные (не опубликованные) биометрические образы вполне могут быть использованы человеком для обеспечения своей личной информационной безопасности в информационных системах общего пользования, например, в среде Internet, если обеспечена анонимность (обезличенность) действий человека. Операторы различных услуг в открытых информационных системах не должны видеть, какой биометрический образ применяет человек и не должны знать его имени. В связи с этим органолептическая биометрическая проверка «человека человеком», господствовавшая в предыдущее время, должна уступить место биометрической проверке людей биометрическими автоматами.

Использование биометрических образов человека для идентификации личности с применением автоматов связано с преобразованием персональных биометрических данных в цифровые коды. Формально для этой цели можно воспользоваться обычным аналого-цифровым преобразованием (АЦП) и осуществить с помощью них преобразование каждой из множества непрерывных биометрических величин в соответствующий дискретный код. Необходимо отметить, что все автоматы, работающие по такой схеме, должны иметь биометрический шаблон, содержащий запись в явной форме нелинейного преобразования. Располагая таким шаблоном, всегда можно восстановить хранящийся в автомате биометрический образ. Блок-схема про-

стейшего преобразователя «биометрия-код» приведена на рис. 5.18 [64].

Биометрический |

образ на физическом |

уровне |

Первичное преобразование физического

контролируемых |

биопараметров |

|

2 |

Сравнение |

биопараметроввектора |

4 |

|

|

Биометрический 3 шаблон

Рис. 5.18. Блок-схема простейшего преобразователя «биометрия-код»

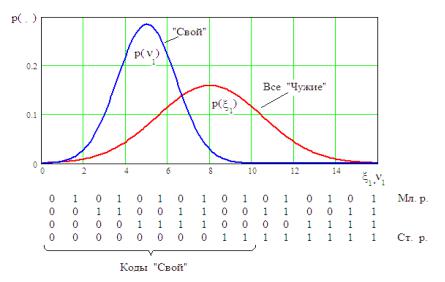

Если средство биометрической аутентификации выполнено аппаратно, а биометрические шаблоны заранее «загружены» в него, то оно является безопасным. Если подобное средство биометрической аутентификации выполнено программно или по условиям его работы нужно «подгружать» новые биометрические шаблоны, то такое средство не может считаться надежным, так как не обеспечивает защиту конфиденциальности биометрических шаблонов. Пример подобного преобразования непрерывного биометрического параметра ν1 образа «Свой» и аналогич-

ного биометрического параметра ξ1 образа «Чужие» в че-

тырехразрядный бинарный код приведен на рис. 5.19.

Рис. 5.19. Плотности распределения вероятностей значений выходных параметров при преобразовании непрерывных биометрических параметров ν1 образа

«Свой» и ξ1 образа все «Чужие» в цифровой код

Перед аналого-цифровым преобразованием биометрические параметры масштабируются и центрируются так, чтобы динамический диапазон АЦП совпал с входным динамическим диапазоном образов все «Чужие».В этом случае каждый выходной код АЦП будет соответствовать некоторому положению входного непрерывного биометрического параметра. При этом часть выходных кодов будет соответствовать биометрическому образу «Свой».

В первом приближении распределения вероятностей значений входных биометрических параметров образа «Свой» - p(νi) и биометрических параметров образа «Чу-

514

жие» - p(ξi) можно считать, что подчиняются нормально-

му закону. Биометрические параметры образа «Свой» считаются стабильными, если динамический диапазон их изменения занимает менее 30% динамического диапазона образа «Чужие». Параметры средней стабильности имеют динамический диапазон от 30% до 60% от возможного динамического диапазона биометрических параметров образа «Чужие».

Однако применение биометрического материала в качестве источника ключевой информации для идентификации и аутентификации наталкивается на ряд сложностей, поскольку биометрические данные:

нечетко воспроизводимы и не имеют равномерного распределения;

могут изменяться со временем и в зависимости от физического и эмоционального состояния их владельца;

невозможно все время держать в тайне, например, отпечатки пальцев могут быть оставлены на различных поверхностях, а изображение радужной оболочки глаза может быть зафиксировано камерой;

могут быть украдены при хранении в виде электронных образов со всеми вытекающими последствиями и др.

На данный момент существуют два пути решения проблемы, связанных с использованием так называемой высоконадежной биометрии и основанных на технологиях, во-первых, нечетких экстракторов и, во-вторых, больших нейронных сетей, заранее обученных преобразованию биометрического образа пользователя в его личный ключ. Пользователь при использовании указанных технологий

избавлен от необходимости хранить надлежащим образом ключ или запоминать длинный случайный пароль, через присущие ему биометрические данные он сам является ключом (паролем) доступа (аутентификации).

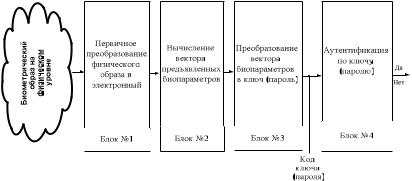

В обоих случаях реализуется так называемая высоконадежная биометрическая аутентификация путем преобразования исходных биометрических параметров по схеме преобразований, типовая структура которой приведена на рис. 5.20.

Рис. 5.20. Структурная схема обработки информации в средствах высоконадежной биометрической аутентификации

Необходимо отметить, что при такой схеме могут сочетаться методы биометрии и криптографии, что существенно повышает надежность аутентификации. Высоконадежные варианты технической реализации биометрической защиты не должны содержать примеров биометрических образов пользователя, биометрического эталона образов пользователя и кода ключа (пароля) пользователя. Эта информация является

конфиденциальной и должна быть защищена при хранении. Кроме того, следы этой конфиденциальной информации должны быть гарантированно уничтожены после выполнения каждой конкретной процедуры аутентификации [65].

С учетом изложенного ниже дается краткая характеристика каждого из двух указанных выше путей решения проблемы высоконадежной биометрической аутентификации.

Путь, основанный на создании нечетких экстракторов, сводится к следующему.

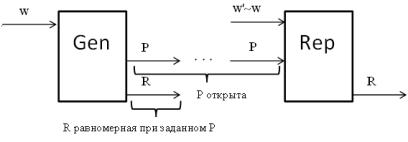

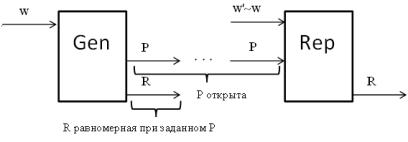

При биометрической аутентификации измеряемые параметры биометрического образа, как правило, имеют случайный разброс, то есть являются случайными или «зашумленными», что приводит к ошибкам аутентификации. Строка случайных значений биометрических параметров субъекта может быть распознана как принадлежащая к образу «Свой» (правильно распознана) или к образу «Чужой» (ошибка пропуска), или в случае, если образ относится к образу «Чужой», принять его за образ «Свой» (ошибка «Ложная тревога»). Важной задачей является преобразование зашумленных неравномерных данных входа в достоверно воспроизводимые, случайные равномерно распределенные строки. С этой целью в [66] был предложен новый базисный элемент, который был назван нечетким экстрактором. Он извлекает равномерно распределенную случайную строку R из своего входа w в условиях зашумленности, то есть на входе биометрический параметр изменится с w на некоторый w', но останется близким к нему, строка R на выходе будет воспроизведена точно. Нечеткий экстрактор – это пара функций Gen (от англ. generate - порождать) и Rep (от англ. Reproduce - воспроизводить) со следующими свойствами:

1. Функция Gen, получая w на входе, возвращает извлеченную строку R (последовательность битов) и вспомогательную битовую строку P (рис. 5.21).

Рис. 5.21. Схема нечеткого экстрактора

2. Функция Rep, получает на входе данные w' и битовую строку P. Если w и w' незначительно различаются (на величину , которая может быть, например, расстоянием Хемминга и не превышает допустимое значение ) и строки R и P были порождены функцией Gen, то на выходе гарантированно будет значение R, что формально записывается следующим образом:

Если (w,w') и Gen(w) (R,P), тоRep(w', P) R;

при (w,w') , тоRep не определена.

3. Нечеткий экстрактор эффективен, если функции Gen и Rep выполняются за полиномиальное время (время работы полиноминально зависит от размера входных данных).

Последовательность R, извлеченная из w, может быть использована в качестве ключей в криптографических приложениях, но в отличие от традиционных ключей ее не нужно хранить (потому что она может быть извлечена из любого w', близкого к w). Нечеткие экстракторы оп-

ределены как теоретически надежные, поэтому они могут использоваться в криптографических системах без введения каких-либо допущений(предполагается, что криптографические приложения сами надежны).

Недостатком систем аутентификации на основе нечетких экстракторов является то, что в них пока достаточно сложно использовать мультибиометрию, то есть распознавание одновременно по нескольким биометрическим образам субъекта (например, по голосу, по отпечаткам пальцев, по радужной оболочке глаза и т.п.). Способы аутентификации, основанные на нечетких экстракторах, развиваются преимущественно за рубежом.

Путь, основанный на использовании нейросетевой биометрической аутентификации, сводится к следую-

щему.

Искусственные нейронные сети - математические модели, а также их программные или аппаратные реализации, построенные по принципу организации и функционирования биологических нейронных сетей – сетей нервных клеток живого организма. Искусственная нейронная сеть представляют собой систему соединённых и взаимодействующих между собой простых искусственных нейронов. Каждый искусственный нейрон подобной сети имеет дело только с сигналами, которые он периодически получает, и сигналами, которые он периодически посылает другим нейронам. И, тем не менее, будучи соединёнными в достаточно большую сеть с управляемым взаимодействием, такие нейроны вместе способны выполнять довольно сложные задачи [67].

Математическая модель искусственного нейрона была предложена У. Маккалоком и У. Питтсом вместе с моделью сети, состоящей из этих нейронов. Сеть на таких элементах может выполнять числовые и логические опера-

ции. Практически сеть была реализована Фрэнком Розенблаттом в 1958 году как компьютерная программа, а впоследствии как электронное устройство — перцептрон. Первоначально нейрон мог оперировать только с сигналами логического нуля и логической единицы, поскольку был построен на основе биологического прототипа, который может пребывать только в двух состояниях — возбужденном или невозбужденном. Развитие нейронных сетей показало, что для расширения области их применения необходимо, чтобы нейрон мог работать не только с бинарными, но и с непрерывными (аналоговыми) сигналами. Такое обобщение модели нейрона было сделано Уидроу и Хоффом [67].

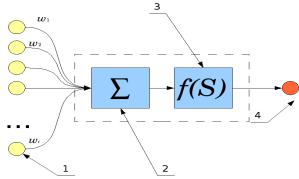

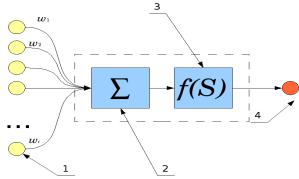

Математически нейрон представляет собой взвешенный сумматор (рис. 5.22), единственный выход которого определяется через его входы и матрицу весов следующим образом:

|

|

y f (s), s |

I |

(wx w x ) |

, |

|

|

|

|

|

|

i i |

0 0 |

|

|

|

|

i 1 |

|

|

|

где |

и |

— соответственно сигналы на входах нейрона |

(заданы в интервале [0,1]) и веса входов, а f (s) - активационная функция.

Рис. 5.22. Схема искусственного нейрона