Таблица 5.4 Состав стандартных и специальных компонент в зависимости от типа и класса системы

обнаружения вторжений

Условное обо- |

Условное обозначе- |

Наименование компонента |

|

|

Класс защиты |

|

|

значение семей- |

ние компонента |

|

|

|

|

|

|

|

|

6 |

5 |

|

4 |

3 |

|

2 |

1 |

ства |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Стандартные функциональные компоненты в соответствии с ГОСТ Р ИСО/МЭК 15408-2 |

|

FAU_GEN |

FAU_GEN.1 |

Генерация данных аудита |

+ |

= |

|

= |

= |

|

= |

= |

|

FAU_GEN.2 |

Ассоциация |

идентификатора |

|

+ |

|

= |

= |

|

= |

= |

|

|

пользователя |

|

|

|

|

|

|

|

|

|

FAU_SAR |

FAU_SAR.1 |

Просмотр аудита |

+ |

= |

|

= |

= |

|

= |

= |

|

FAU_SAR.2 |

Ограниченный просмотр аудита |

|

+ |

|

= |

= |

|

= |

= |

|

FAU_SAR.3 |

Выборочный просмотр аудита |

|

+ |

|

= |

= |

|

= |

= |

FMT_MOF |

FMT_MOF.1 |

Управление режимом выполне- |

+ |

= |

|

= |

= |

|

= |

= |

|

|

ния функций безопасности |

|

|

|

|

|

|

|

|

FMT_MTD |

FMT_MTD.1 |

Управление данными функций |

+ |

= |

|

= |

+ |

|

= |

= |

|

|

безопасности |

|

|

|

|

|

|

|

|

|

|

FMT_MTD.2 |

Управление |

ограничениями |

|

+ |

|

= |

= |

|

= |

= |

|

|

данных функций безопасности |

|

|

|

|

|

|

|

|

|

FMT_MTD.3 |

Безопасные |

данные функций |

|

|

|

|

|

|

+ |

= |

|

|

безопасности |

|

|

|

|

|

|

|

|

|

FMT_SMR |

FMT_SMR.1 |

Роли безопасности |

+ |

= |

|

= |

= |

|

= |

|

|

FMT_SMR.2 |

Ограничения на роли безопас- |

|

|

|

|

|

|

|

+ |

|

|

ности |

|

|

|

|

|

|

|

|

|

Продолжение табл. 5.4

Условное обо- |

Условное обозначе- |

Наименование компонента |

|

|

Класс защиты |

|

|

значение семей- |

ние компонента |

|

|

|

|

|

|

6 |

5 |

|

4 |

3 |

|

2 |

1 |

ства |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

FMT_SMR.3 |

Принятие ролей |

|

|

|

|

|

|

|

+ |

FPT_TST |

FPT_TST.1 |

Тестирование функций безо- |

|

+ |

|

= |

+ |

|

= |

= |

|

|

пасности |

|

|

|

|

|

|

|

|

Специальные функциональные компоненты

Система обнаружения вторжений уровня сети

FID_COL_EXT |

FID_COL_EXT.1 |

Сбор данных о сетевом трафике |

+ |

= |

= |

= |

= |

= |

FID_ANL_EXT |

FID_ANL_EXT.1 |

Базовый анализ данных систе- |

+ |

= |

= |

= |

= |

= |

|

|

мы обнаружения вторжений |

|

|

|

|

|

|

FID_MTH_EXT |

FID_MTH_EXT.1 |

Методы анализа |

|

|

+ |

= |

= |

= |

= |

= |

|

FID_MTH_EXT.2 |

Детализация |

эвристического |

+ |

= |

= |

= |

= |

= |

|

|

метода анализа |

|

|

|

|

|

|

|

|

FID_SEL_EXT |

FID_SEL_EXT.1 |

Избирательный |

аудит |

данных |

|

|

|

|

+ |

= |

|

|

системы обнаружения |

вторже- |

|

|

|

|

|

|

|

|

ний |

|

|

|

|

|

|

|

|

FID_RCT_EXT |

FID_RCT_EXT.1 |

Базовое реагирование системы |

+ |

= |

= |

+ |

= |

= |

|

|

обнаружения вторжений |

|

|

|

|

|

|

|

FID_RCT_EXT.2 |

Реагирование системы |

обнару- |

|

|

|

|

+ |

+ |

|

|

жения вторжений |

|

|

|

|

|

|

|

FID_PCL_EXT |

FID_PCL_EXT.1 |

Анализ протоколов |

|

+ |

= |

= |

= |

= |

= |

Окончание табл. 5.4

Условное обо- |

Условное обозначе- |

Наименование компонента |

|

|

Класс защиты |

|

|

значение семей- |

ние компонента |

|

|

|

|

|

|

|

|

6 |

5 |

|

4 |

3 |

|

2 |

1 |

ства |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

FID_RCT_EXT |

FID_RCT_EXT.1 |

Базовое реагирование системы |

+ |

= |

|

= |

+ |

|

= |

+ |

|

|

обнаружения вторжений |

|

|

|

|

|

|

|

|

|

FID_RCT_EXT.2 |

Реагирование системы обнару- |

|

|

|

|

|

|

+ |

= |

|

|

жения вторжений |

|

|

|

|

|

|

|

|

FID_RSC_EXT |

FID_RSC_EXT.1 |

Контроль ресурсов |

|

|

|

|

+ |

|

+ |

= |

FID_PCL_EXT |

FID_PCL_EXT.1 |

Анализ протоколов |

+ |

= |

|

= |

+ |

|

= |

= |

FID_CON_EXT |

FID_CON_EXT.1 |

Механизмы |

администрирова- |

+ |

= |

|

= |

= |

|

+ |

= |

|

|

ния |

|

|

|

|

|

|

|

|

|

|

FID_CON_EXT.2 |

Управление |

распределенной |

|

|

|

|

|

|

|

+ |

|

|

конфигурацией системы обна- |

|

|

|

|

|

|

|

|

|

|

ружения вторжений |

|

|

|

|

|

|

|

|

FID_MSK_EXT |

FID_MSK_EXT.1 |

Маскирование |

|

|

|

|

+ |

|

+ |

= |

FID_UPD_EXT |

FID_UPD_EXT.1 |

Обновление |

базы решающих |

+ |

= |

|

= |

= |

|

= |

= |

|

|

правил системы обнаружения |

|

|

|

|

|

|

|

|

|

|

вторжений |

|

|

|

|

|

|

|

|

|

FID_INF_EXT |

FID_INF_EXT.1 |

Интерфейс системы обнаруже- |

+ |

= |

|

= |

+ |

|

= |

= |

|

|

ния вторжений |

|

|

|

|

|

|

|

|

Примечание: Обозначение «+» или «=» в строке функционального компонента указывает на использование этого компонента для соответствующего класса защиты СОВ.

Обозначение «+» означает, что на основе данного компонента заданы усиленные требования к системе обнаружения вторжений по сравнению с аналогичными требованиями для предыдущего класса защиты системы обнаружения вторжений.

Таблица 5.5 Требования доверия к безопасности системы обнаружения вторжений

Класс за- |

|

Требования доверия |

|

щиты сис- |

Оценочный |

Дополнительные требования доверия к безопасности, |

Уровень кон- |

темы обна- |

уровень дове- |

определенные на основе ГОСТ Р ИСО/МЭК 15408-3 |

троля недекла- |

ружения |

рияпо ГОСТ Р |

|

рированных |

вторжений |

ИСО/МЭК |

|

возможностей |

|

15408-3 |

|

|

1 |

ОУД6 |

ALC_FLR.3 «Систематическое устранение недостатков» |

1 |

|

|

ALC_UPI_EXT.1 «Процедуры обновления базы решающих |

|

|

|

правил» |

|

|

|

AMA_SIA_EXT.3 «Экспертиза анализа влияния обновлений |

|

|

|

базы решающих правил на безопасность объекта оценки» |

|

2 |

ОУД5 |

ALC_FLR.3 «Систематическое устранение недостатков» |

2 |

|

|

AVA_VLA.4 «Высоко стойкий» |

|

|

|

ALC_UPI_EXT.1 «Процедуры обновления базы решающих |

|

|

|

правил» |

|

|

|

AMA_SIA_EXT.3 «Экспертиза анализа влияния обновлений |

|

|

|

базы решающих правил на безопасность объекта оценки» |

|

3 |

ОУД4 |

ADV_IMP.2 «Реализация функций безопасности объекта» |

3 |

|

|

ALC_FLR.2 «Процедуры сообщений о недостатках» |

|

|

|

AVA_VLA.3 «Умеренно стойкий» |

|

|

|

ALC_UPI_EXT.1 «Процедуры обновления базы решающих |

|

|

|

правил» |

|

|

|

AMA_SIA_EXT.3 «Экспертиза анализа влияния обновлений |

|

|

|

базы решающих правил на безопасность объекта оценки» |

|

Таблица 5.6 Спецификации профилей защиты системы обнаружения вторжений

Тип СОВ |

|

|

Класс защиты |

|

|

|

|

|

|

|

|

|

|

|

6 |

5 |

4 |

|

3 |

2 |

1 |

|

|

|

|

|

|

|

СОВ уровня сети |

ИТ.СОВ.С6.ПЗ |

ИТ.СОВ.С5.ПЗ |

ИТ.CОВ.С4.ПЗ |

ИТ.СОВ.С3.ПЗ |

ИТ.СОВ.С2.ПЗ |

ИТ.СОВ.С1.ПЗ |

СОВ уровня узла |

ИТ.СОВ.У6.ПЗ |

ИТ.СОВ.У5.ПЗ |

ИТ.СОВ.У4.ПЗ |

ИТ.СОВ.У3.ПЗ |

ИТ.СОВ.У2.ПЗ |

ИТ.СОВ.У1.ПЗ |

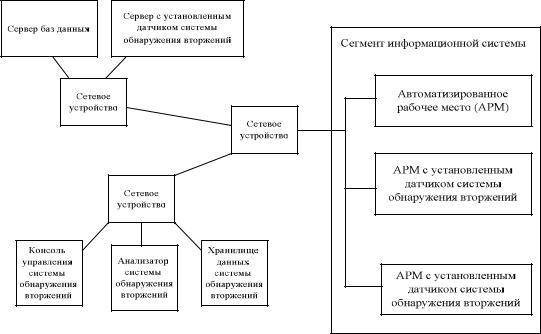

Рис. 5.14. Пример построения системы обнаружения вторжений уровня сети в ИТКС

Рис. 5.15. Пример построения системы обнаружения вторжений уровня

5.4.Средства антивирусной защиты, требования

кним и способы применения

Некоторые СОВ в качестве отдельного компонента содержат средства обнаружения вредоносных программ (ВП). Но чаще в составе СЗИ ИТКС создается соответствующая подсистема– система защиты от ВП (СЗВП), содержащая совокупность средств антивирусной защиты (САВЗ). Как и в СОВ в рассматриваемых СЗВП может реализовываться как централизованный, так и децентрализованный принцип принятия решения о наличии ВП в ИТКС. В настоящее время, в основном, применяется централизованный принцип, в соответствии с которым периферийные сенсоры собирают информацию по компьютерной системе о появлении подозрительных сигнатур и передают ее в центр обработки для окончательного диагноза и принятия соответствующих мер.

В состав СЗВП могут включаться разнообразные меры и средства, классификация которых приведена на рис. 5.16.

Основными задачами, которые решаются в СЗВП, являются:

активный аудит функционирования всех элементов ИТКС, в том числе контроль и анализ действий пользователей, операционной системы, СУБД, других приложений на всех участках ИТКС, формирование статистических данных о функционировании;

анализ элементов ИТКС на наличие уязвимостей, определение ошибок в конфигурации и (возможно) их исправление;