- •Информационные технологии и системы государственного и муниципального управления

- •1. Социальные системы в контексте государственного и муниципального управления

- •1.1. Социум и основы социального управления

- •1.1.1. Социум и его основные признаки

- •1.1.2. Специфика социальной организации

- •1.1.3. Классы, виды и формы управления социумом

- •1.1.4. Процесс социального управления

- •1.1.5. Компоненты системы социального управления

- •1.1.6. Механизмы социального (государственного и муниципального) управления

- •1.1.7. Принципы социального управления

- •1.2. Государственное и муниципальное управление

- •2. Социотехнические системы как среда реализации информационных операций и атак

- •2.1. Анализ подходов к определению понятия «социотехническая система»

- •Техническая подсистема

- •2.2. Общесистемные закономерности в информационном аспекте функционирования социотехнических систем

- •2.2.1. Энтропийная компенсация, динамическое равновесие или баланс

- •2.2.2. Колебательные и циклические принципы функционирования

- •2.2.3. Зависимость потенциала системы от структуры и характера взаимодействия ее элементов

- •2.2.4. Фоновая закономерность

- •2.2.5. Организация, ограничение, опережение, неполное использование, искажение, принудительное отчуждение и обобществление информации

- •2.2.6. Обратимость процессов и явлений

- •2.2.7. Энергоинформационный обмен

- •2.2.8. Нелинейное синергетическое опосредование

- •2.2.9. Идеальность нематериальных предметов

- •2.2.10. Закон двадцати и восьмидесяти процентов

- •2.3. Опасности социотехнических систем

- •2.3.1. Опасности в информационно-психологическом пространстве

- •2.3.2. Опасности в информационно-кибернетическом пространстве

- •3. Специфика реализации информационных операций и атак в социотехнических системах

- •3.1. Формализация описания информационных конфликтов социотехнических систем

- •3.2. Стратегии и тактики информационных операций и атак

- •3.2.1. Стратегии реализации информационных операций и атак

- •3.2.2. Тактики реализации информационных операций и атак

- •3.3. Простейшие информационные операции, реализуемые в социотехнических системах

- •3.3.1. Простейшие информационно-кибернетические операции

- •3.3.2. Простейшие информационно-психологические операции

- •4.1.1. Классификация сетевых угроз для информационно-телекоммуникационных систем

- •4.1.2. Атаки на основе подбора имени и пароля посредством перебора

- •4.1.3. Атаки на основе сканирования портов

- •4.1.5. Атаки на основе внедрения ложного доверенного объекта

- •4.1.6. Атаки на основе отказа в обслуживании

- •4.2. Информационно – психологические операции: анализ и противодействие в отношении деструктивных технологий неформальных организаций

- •4.2.1. Простейшие операции информационно-психологического управления

- •4.2.2. Информационные операции, реализуемые неформальными объединениями и деструктивными культами

- •4.2.3. Информационные операции в рамках политических технологий

- •5. Террористические информационные операции в социотехнических системах

- •5.1. Анализ мотивов террористической деятельности на основе теории конфликта

- •5.2. Специфика информационных операций террористического характера

- •5.4. Меры противодействия террористическим атакам

- •394026 Воронеж, Московский просп., 14

5.2. Специфика информационных операций террористического характера

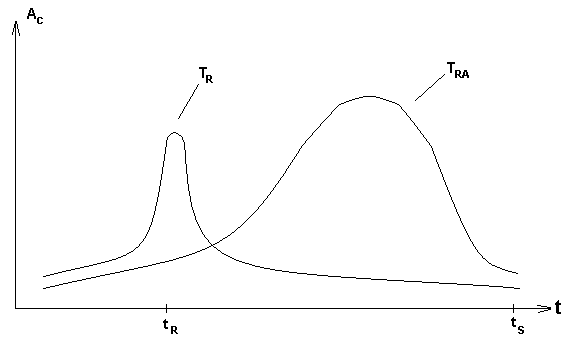

Пусть TR – оператор, описывающий процесс подготовки и реализации террористической ИО, TRA – оператор, описывающий процесс последействия, т.е. реакцию СТС, в отношении которой реализуется ИО. Тогда качественно временная диаграмма активности AC вышеупомянутых процессов может быть проиллюстрирована рис.4.2, где очевидно просматривается импульсивный характер TR. Ресурсные возможности и специфика ТО не позволяют им вести открытое противоборство, и поэтому их тактика сводится к неожиданным кратковременным ударам в «болевые точки» СТС. Необходимость противостоять превосходящему ресурсу атакуемой системы вынуждает ТО «экономить силы», действуя в условиях глубочайшей конспирации. Этот тактический прием наиболее характерен для периода снижения легальной активности (t<tR и t>tR). Характерно отметить, что ТО с особой тщательностью относятся к выбору времени реализации теракта tR. Нередко это даты, носящие знаковый характер – юбилеи и годовщины политически значимых событий. Существует даже международный календарь террориста.

Вместе с тем, современные теракты (11 сентября) все реже приурочиваются к знаменательным датам. Для ТО становится важнее «поймать момент» незащищенности и достижения максимального ущерба для СТС.

Период последействия продолжается от момента реализации теракта tR до момента стабилизации tS и его длительность определяется масштабами нанесенного ущерба экономическому и информационному пространству атакуемой системы.

Таким образом, целью террористической ИО является реализация кратковременной атаки с масштабным резонансом в информационном пространстве и как можно длительным периодом последействия (ликвидации ее последействий.)

Рис. 5.2. Временная диаграмма активности процессов, обусловленных реакцией террористической ИО

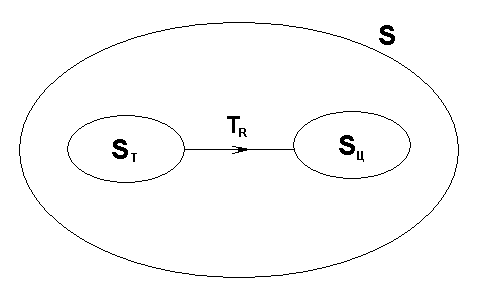

Выбор объектов террористической ИО для ТО зачастую (рис.5.3) сводится к следующему неравенству:

![]() .

.

При этом реализация оператора TR предусматривает радикальный удар по информационному пространству СТС для существенного снижения его эффективности:

![]() .

.

Рис. 5.3. Обобщенная структура реализации теракта

Деморализующий страх и хаос, парализующие информационно-психологическое пространство системы S, составляют важнейшие ожидаемые результаты операции.

В терминах теории чувствительности данный критерий можно записать так:

![]() ,

(5.4)

,

(5.4)

где:

![]() -

коэффициент относительной чувствительности

эффективности атакуемой СТС по отношению

к эффективности ее подсистемы – объекта

теракта;

-

коэффициент относительной чувствительности

эффективности атакуемой СТС по отношению

к эффективности ее подсистемы – объекта

теракта;

![]() -

коэффициенты относительной чувствительности

эффективности атакуемой СТС по отношению

к эффективностям прочих ее подсистем.

-

коэффициенты относительной чувствительности

эффективности атакуемой СТС по отношению

к эффективностям прочих ее подсистем.

Однако критерий (5.4) в данном случае является не единственным. Существенным для ТО является и степень защищенности объекта по отношению к ресурсу RT, используемому для реализации операции. ТО стараются максимизировать эффективность преодоления механизмов защиты M. Или, по крайней мере, RT должен быть достаточен для преодоления M

![]() .

(5.5)

.

(5.5)

Совокупность критериев (5.4) и (5.5) мотивируют для ТО выбор объекта. Последние масштабные теракты сочетали огромный социальный эффект (5.4) с практически полной незащищенностью объекта (5.5). Примером успешного терроризма могут также служить многочисленные кибератаки недавнего времени, сочетающие весомый парализующий эффект информационного пространства (5.4) с объективной открытостью Интернет – сети и недостаточной защищенностью ее пользователей (5.5), по отношению к вредоносным программным продуктам.

На

заре своего развития терроризм, как

правило, был нацелен на физическое

уничтожение политических фигур.

Совершенствование средств террора

открыло перспективу массового уничтожения

людей. Т.е. нередко террористические

операции ставили своей целью уничтожение

объекта

![]() .

.

Вместе

с тем, все чаще в целевых установках

террора появляется политический шантаж

на основе перехвата управлением

критически важным объектом. Контроль

ситуации позволяет террористам в данном

случае выдвигать жесткие требования,

направить развитие событий в нужное им

русло, используя по максимуму возможности

информационного пространства СТС для

нагнетания страха за счет перехвата

управления объектом террора

![]() .

.

В

масштабных акциях террора уже имеет

место гибридный вариант, когда для

устрашения социума объект частично

уничтожают

![]() .

В этом случае цель получается составной

.

В этом случае цель получается составной

![]() .

.

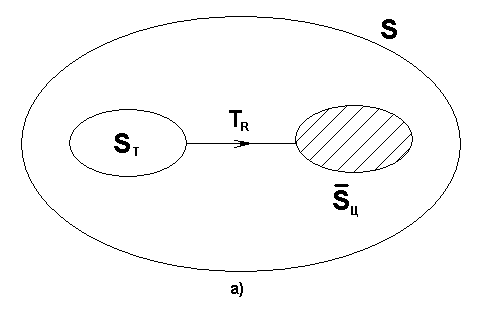

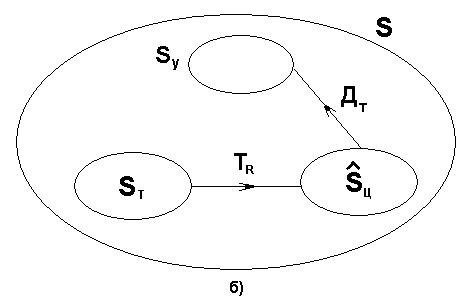

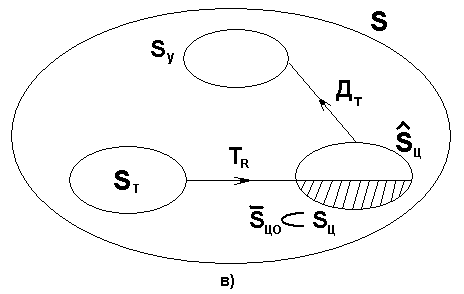

Графическая интерпретация вытекающих из вышеизложенного сценариев представлена на рис.5.4.

Здесь

(рис.5.4, а) отображен сценарий уничтожения

объекта. На рис.5.4, б, осуществив перехват

управления объектом

![]() ,

террористы ST

через

,

террористы ST

через

![]() диктуют ДТ

условия центру управления SУ

атакуемой системы S.

Рис.4.4, в, поясняет гибридный сценарий

террористической атаки.

диктуют ДТ

условия центру управления SУ

атакуемой системы S.

Рис.4.4, в, поясняет гибридный сценарий

террористической атаки.

Пожалуй, самыми значимыми в террористической ИО являются процессы последействия. Именно на этом этапе развития событий ТО рассчитывают достичь политической дестабилизации атакуемой системы. Информационные волны, возмущенные терактом, способствуют этому. Глобальность современного информационного пространства открывает в этом отношении «перспективы», невиданные доселе. В этой связи, напрашивается сравнение террористической операции с «информационной бомбой» для СТС, где собственно теракт является всего лишь детонатором.

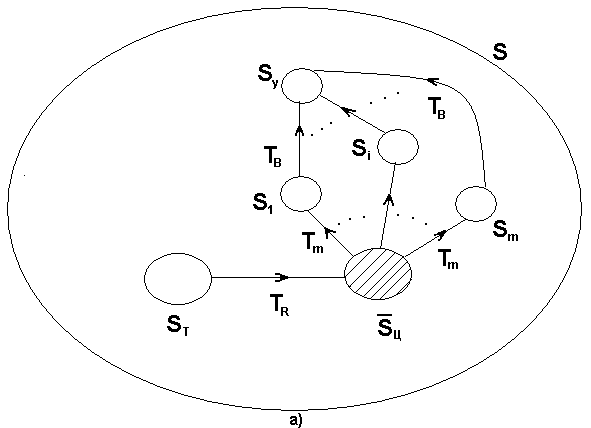

Рассмотрим подробнее данный аспект. Пусть (рис.5.5) источник террористической угрозы реализует операцию TR в отношении S посредствам теракта, нацеленного на критически важный объект SЦ.

Реализация теракта индуцирует (TRA) соответствующие волны Tm в информационном пространстве СТС, подключая вторичные источники Si. Они в совокупности своего мнения (в отношении случившегося теракта) оказывают влияние TВ на управляющий центр SУ атакуемой системы S. Данный процесс последействия TRA иллюстрирует рис.4.5, где фактически реализуется некоторое рефлексивное управление системой S.

Рис. 5.4. Графическая интерпретация сценариев ИО террористического характера

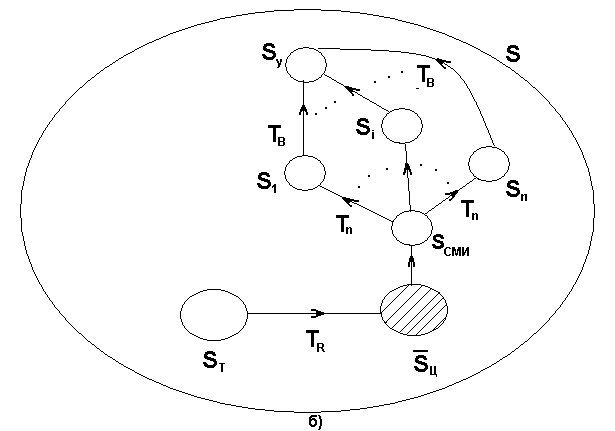

Рис. 5.5. Графическая иллюстрация процессов последействия теракта

Существенно больший ущерб возникает при подключении средств массовой информации SСМИ (вариант уже имевший место в глобальном информационном обществе). Роль SСМИ в данном случае может выполнять телевидение и Интернет, трансляционные возможности Tn которых колоссальны (n>>m). В результате степень воздействия (управления) на SУ несоизмеримо возрастает (рис.5.5,б).

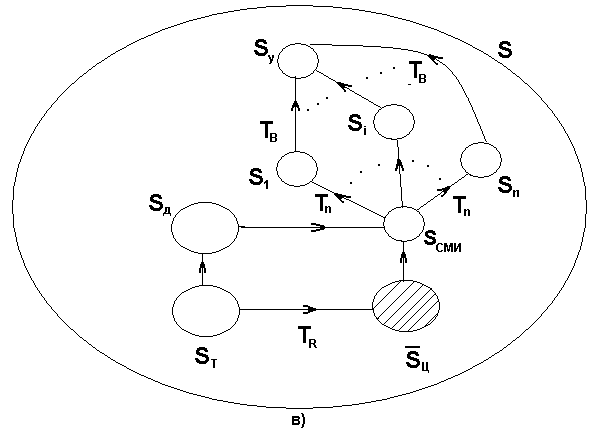

При

этом террористы имеют возможность

влиять и на содержательную компоненту

информации о теракте, используя доверенный

источник информации Sд,

подключенный к SСМИ

(рис.5.5,в). Его роль могут выполнить

специальные сайты в Интернете (СМИ

частенько для оперативности пользуются

информацией с сайтов). Таким образом,

ущерб от террористической операции в

отношении СТС значительно возрастает.

Аналогичные сценарные модели могут

быть построены не только для случая

![]() ,

но и для варианта

,

но и для варианта

![]() перехвата управления [79].

перехвата управления [79].

Террористическая деятельность переходит из реального пространства в пространство виртуальное. Информационные сети помогают террористическим группировкам в осуществлении задуманных планов, которые перетекают в кибертерроризм как реальную угрозу деятельности для отдельных стран и всего мирового сообщества.

Если говорить о конкретных приемах кибертерроризма, то к ним можно отнести:

нанесение ущерба критичным физическим элементам информационного пространства (разрушение сетей электропитания, наведение помех; использование химических средств для разрушения элементной базы и др.) в отношении значимых для общества объектов;

кражу или уничтожение информационного, программного и технического ресурсов, имеющих общественную значимость, путем преодоления систем защиты, внедрения вирусов, программных закладок и т.п.

вредоносное воздействие на программное обеспечение и информацию с целью их искажения или модификации в информационных системах и системах управления, значимых для общества;

кража и угроза опубликования или само опубликование закрытой информации о функционировании информационной инфраструктуры государства, общественно значимых и военных информационных систем, кодах шифрования, принципах работы систем шифрования, успешном опыте ведения информационного терроризма и др.;

установление временного контроля над каналами СМИ с целью проведения информационно-психологических операций;

генерацию ложной угрозы акта кибертерроризма, с целью отвлечения или влекущую за собой серьезные экономические последствия;

переадресацию сообщений, уничтожение или активное подавление линий связи, неправильное адресование, искусственную перегрузку узлов коммутации и др.;

информационно-психологическое воздействие на операторов, разработчиков информационных и телекоммуникационных сетей и систем путем насилия или угрозы насилия, шантаж, подкуп, использование нейролингвистического программирования, гипноза, средств создания иллюзий, мультимедийных средств для ввода информации в подсознание или ухудшения здоровья человека и др.

Известны также факты использования нейролингвистического программирования, гипноза, средств создания иллюзий, мультимедийных средств для ввода информации в подсознание или ухудшения здоровья человека с помощью Интернет. Возможно, в перспективе речь пойдет именно о терроризме, совершаемом посредством глобальной информационной системы и мультимедийных средств для деструктивного информационного воздействия на подсознание населения [98].

5.3. Информационно – кибернетический терроризм

Исходя из основного понятия терроризма и сочетания его с виртуальным пространством, можно вывести следующее определение. Кибертерроризм — это комплексная акция, выражающаяся в преднамеренной, политически мотивированной атаке на информацию обрабатываемую компьютером и компьютерными системами, создающей опасность для жизни или здоровья людей либо наступления других тяжких последствий, если такие действия были содеяны с целью нарушения общественной безопасности, запугивания населения, провокации военного конфликта.

Одним из способов кибертерроризма является политически мотивированная атака на информацию. Она заключается в непосредственном управлении социумом с помощью превентивного устрашения. Это проявляется в угрозе насилия, поддержании состояния постоянного страха с целью достижения определенных политических или иных целей, принуждении к определенным действиям, привлечении внимания к личности кибертеррориста или террористической организации, которую он представляет. В настоящее время практически для всех стран возросла угроза новой формы терроризма — кибертерроризма.

В Законе о борьбе с терроризмом приведено понятие терроризма. Что касается природы кибертерроризма, то он качественно отличается от общепринятого понятия терроризма, сохраняя лишь стержень этого явления и признаки. Однако имеются примеры кибератак, находящихся на грани с реальным терроризмом. Например, случай использования программных средств для произведения взрыва на Ингналинской АЭС. По сути, это и есть акт кибертерроризма, поскольку он реализован через информационную систему и информационными средствами. Но этот факт наглядно показывает потенциальные возможности Терроризма вообще, формы его проявления.

Действительно, гораздо легче нанести большой вред, используя в преступном арсенале клавиатуру и мышь, нежели взрывное устройство, например бомбу. Трудности состоят лишь в определении его понятия. Порой очень сложно отделить сам кибертерроризм от акций информационной войны, информационного оружия, информационного криминала или преступлений в сфере компьютерной информации. Дополнительные трудности могут возникнуть при попытке выявить специфику этой формы терроризма. Так, психологический и экономический аспекты кибертерроризма тесно переплетены, и невозможно определить, какой из них имеет большее значение. Эта неопределенность говорит о новизне явления.

Информационный криминал — это действия отдельных лиц или групп, направленные на взлом системы защиты, на хищение или разрушение информации в корыстных или хулиганских целях. Это, как правило, разовые преступления против конкретного объекта киберпространства.

Информационный терроризм отличается от этих форм воздействия на киберпространство прежде всего своими целями, которые остаются свойственными политическому терроризму. Средства осуществления информационно-террористических действий могут варьироваться и включать все виды современного информационного оружия. В то же время тактика и приемы его применения существенно отличаются от тактики информационной войны и приемов информационного криминала.

Главное в тактике информационного терроризма состоит в том, чтобы акт терроризма имел опасные последствия, стал широко известен населению и получил большой общественный резонанс. Как правило, требования сопровождаются угрозой повторения акта без указания конкретного объекта.

Основной формой кибертерроризма является информационная атака на компьютерную информацию, вычислительные системы, аппаратуру передачи данных, иные составляющие информационной инфраструктуры, совершаемая группировками или отдельными лицами. Такая атака позволяет проникать в атакуемую систему, перехватывать управление или подавлять средства сетевого информационного обмена, осуществлять иные деструктивные воздействия. Эффективность же форм и методов кибертерроризма зависит от особенностей информационной инфраструктуры и степени ее защищенности.

Если говорить о видах воздействия или о различных приемах кибертерроризма, то к ним можно отнести:

нанесение ущерба отдельным физическим элементам информационного пространства (разрушение сетей электропитания, наведение помех, использование химических средств для разрушения элементной базы и др.);

кражу или уничтожение информационного, программного и технического ресурсов, имеющих общественную значимость, путем преодоления систем защиты, внедрения вирусов, программных закладок и т. п.;

воздействие на программное обеспечение и информацию с целью их искажения или модификации в информационных системах и системах управления;

— раскрытие и угрозу опубликования или самоопубликование закрытой информации о функционировании информационной инфраструктуры государства, общественно значимых и военных информационных систем, кодах шифрования, принципах работы систем шифрования, успешном опыте ведения информационного терроризма и др.;

захват каналов средств массовой информации с целью распространить дезинформацию, слухи, продемонстрировать мощь террористической организации и объявить свои требования;

уничтожение или активное подавление линий связи, неправильную адресацию, искусственную перегрузку узлов коммутации;

проведение информационно-психологических операций;

ложную угрозу акта кибертерроризма, влекущую за собой серьезные экономические последствия;

уничтожение или активное подавление линий связи, неправильное адресование, искусственную перегрузку узлов коммутации и др.;

— воздействие на операторов, разработчиков информационных и телекоммуникационных сетей и систем путем насилия или угрозы насилия, шантаж, подкуп, использование нейролингвистического программирования, гипноза, средств создания иллюзий, мультимедийных средств для ввода информации в подсознание или ухудшения здоровья человека и др.

Теоретически можно блокировать работу, например, метрополитена любого крупного города. Учитывая то, что основная масса населения добирается до места работы на метро, на некоторое время город будет попросту парализован. Повсеместное отключение электроэнергии и, как следствие, отключение компьютерных систем — также вполне реальная угроза.

Вполне возможно и проникновение в локальные сети, изменение или уничтожение информации, блокирование работы компьютеров, какого-либо государственного учреждения. Однако использование нейролингвистического программирования, гипноза, средств создания иллюзий, мультимедийных средств для ввода информации в подсознание или ухудшения здоровья человека во многом является спорным в части воздействия на человека через Интернет. Речь идет именно о терроризме, совершаемом посредством глобальной информационной системы, а вот наличие мультимедийных средств для ввода информации в подсознание — это больше похоже на правду.

Все это позволяет сегодня говорить, что террористическая плоскость переходит из реального пространства в пространство виртуальное. Информационные сети помогают террористическим группировкам в осуществлении задуманных планов, которые перетекают в кибертерроризм как реальную угрозу деятельности для отдельных стран и всего мирового сообщества.

Кибертеррористами же могут быть как отдельные физические лица (хакер-террорист), так и целые группы, специально подобранные террористическими группировками, такими, например, как «Хамас», «Аль-каида». Есть кибертеррористы-одиночки, кибертеррористиче-ские организации и целые государства, занимающиеся кибертерроризмом. В этом случае кибертерроризм — один из стратегических орудий, нацеленных на разрушение и ослабление политической, экономической, военной мощи страны. В то же время кибертерроризм является весьма недорогим средством для осуществления стратегических целей государства, где основными мишенями кибертеррориста будут вычислительные системы, управляющие различными процессами, и циркулирующая в них информация (особенно он выгоден странам с низким уровнем жизни, где за неимением другого оружия кибертерроризм остается единственным средством осуществления террора).

Для кибертерроризма характерно и то, что все известные сегодня хакерские группы и отдельные лица не стремятся афишировать свои данные и выступают исключительно под псевдонимом. При этом следует отличать хакера-террориста от простого хакера, компьютерного хулигана или компьютерного вора, который действует в корыстных или хулиганских целях. Так, Фронт освобождения Интернета ставит своей целью создание хаоса в киберпространстве исключительно из хулиганских побуждений. Но если действия членов этой организации приведут к тяжким последствиям, например, к гибели людей, то подобного рода хулиганство нельзя расценивать иначе как терроризм. Действия кибертеррористов могут быть направлены как на гражданские, так и на военные объекты [102].

По мнению американских экспертов, наиболее уязвимыми точками инфраструктуры являются энергетика, телекоммуникации, авиационные диспетчерские, финансовые электронные и правительственные информационные системы, а также автоматизированные системы управления войсками и оружием. Так, в атомной энергетике изменение информации или блокирование информационных центров может повлечь за собой ядерную катастрофу или прекращение подачи электроэнергии в города и на военные объекты.

Искажение информации или блокирование работы информационных систем в финансовой сфере может иметь следствием экономический кризис, а выход из строя, скажем, электронно-вычислительных систем управления войсками и оружием — непредсказуемые, необратимые последствия. Так, цели, на которые направлены атаки кибертеррористов, соответствуют национальной информационной инфраструктуре:

- оборудование, включая компьютеры, периферийное, коммуникационное, теле-, видео - и аудиооборудование;

- программное обеспечение;

- сетевые стандарты и коды передачи данных;

- информация как таковая, которая может быть представлена в виде баз данных, аудио-, видеозаписей, архивов и др.;

- люди, задействованные в информационной сфере.