- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

5.2.3. Расчет вероятности реализации атак

Для перехода к вероятности успешной реализации атак рассмотрим сначала изменение распределения вероятностей числа атак при вероятности реализации, отличной от 1.

Исходная формула закона распределения Пуассона подразумевает стопроцентную реализацию всех атак возникающих с интенсивностью . Однако при pр1 возникает ситуация, при которой из некоторого числа m возникших атак реализованы будут k≤m. Задача сводится к нахождению закона распределения вероятностей p(pi,k,m), где pi — вероятность успешной реализации атаки, k — число успешно реализованных атак, m — число возникших атак с найденной вероятностью

(5.12)

(5.12)

для каждого mk. В данном случае справедлива формула описывающая схему Бернулли [89], согласно которой

pk,mCmkpik(1pi)mk, (5.13)

тогда общая вероятность реализации k атак равна сумме по всем mk (с учетом вероятности того, что на данном интервале времени при интенсивности i возникло именно m атак):

(5.14)

(5.14)

Причем такой учет вероятности реализации атаки является равносильным перемножению интенсивности возникновения атак i на данную вероятность pi, т.е.

(5.15)

(5.15)

(5.16)

(5.16)

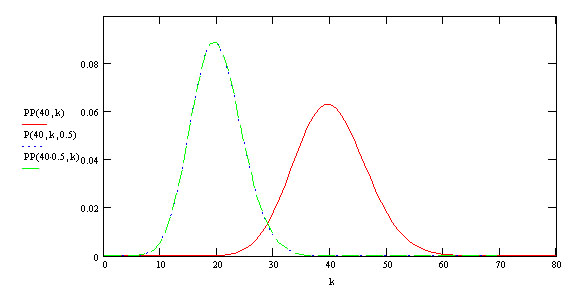

Вид огибающих распределений вероятностей возникновения с интенсивностью i40 и реализации атак с вероятностью pi0,5 приведен на рис. 5.2.

pm

pk

pk(pi,)

Рис. 5.2. Примерное распределение вероятностей числа случаев возникновения и случаев успешной реализации атаки

Найдем вероятности реализации всех рассматриваемых сложных атак. Успешная реализация сложной атаки определяется успешной реализацией всех ее этапов, а потому имеет место произведение вероятностей реализации этапов. Введем параметр вероятности реализации для атак:

p0.1 — непосредственный доступ путем сброса пароля,

p0.2 — непосредственный доступ путем хищения файла паролей,

p1.1 — сниффинг пакетов в сети без коммутаторов,

p1.2, p2.2 — сканирование портов,

p1.3p1.2p1.3, p2.3p2.2p2.3 — SYN-flood,

p1.4p1.2p1.4, p2.4p2.2p2.4 — внедрение ложного объекта на основе недостатков алгоритма удаленного поиска,

p1.5p1.2p1.5, p2.5p2.2p2.5 — внедрение ложного объекта путем навязывания ложного маршрута,

p1.6p1.2p1.3p1.6, p2.6p2.2p2.3p2.6 — подмена доверенного объекта,

p1.7p1.2p1.7 — подмена доверенного объекта (перехват сессии),

p1.8p1.2p1.8, p2.8p2.2p2.8 — внедрение ложного DNS-сервера,

где pi — вероятность реализации этапов данной сложной атаки, не представляющих собой более простые атаки из рассматриваемых.

Зная вероятности реализации простых и сложных угроз, возможно получить выражения для ущербов. Предположим, что любое прослушивание трафика злоумышленником влечет одинаковый ущерб uc0, независимо от типа атаки. Ущерб от нарушения конфиденциальности информации в ИТКС, согласно табл. 5.1, может быть нанесен посредством реализации атак 1.1, 2.1, 1.4, 2.4, 1.5. Таким образом, интенсивность реализации всех перечисленных атак является суммой интенсивностей реализации каждой из них, поскольку общий поток атак на подсистему аутентификации ИТКС представим в виде суммы потоков каждой из этих атак.

Для получения распределения вероятностей необходимо определить общую интенсивность нанесения ущерба, она будет равна

где

C — множество атак на

конфиденциальность трафика ИТКС.

Соответственно, закон распределения

примет вид:

где

C — множество атак на

конфиденциальность трафика ИТКС.

Соответственно, закон распределения

примет вид:

Полагая uckuc0, перейдем к распределению вероятности нанесения ущерба от нарушения конфиденциальности информации в системе:

Предположим, что любой вход в систему с правами легального пользователя наносит системе одинаковый ущерб ua0, вне зависимости от типа атаки, результатом которой он является. Ущерб данного вида, согласно данным табл. 5.1, может быть нанесен в результате конечного успеха атак 0.1, 0.2, 1.1, 2.1, 1.4, 2.4, 1.5, 1.6, 2.6, 1.7. Аналогично, интенсивность реализации всех перечисленных атак является суммой интенсивностей реализации каждой из них. Для адекватной оценки необходимо учесть тот факт, что атаки на конфиденциальность трафика (1.1—1.5) могут повлечь несанкционированный вход в систему только при успешном перехвате и выделении пароля данного пользователя, следовательно необходимо ввести вероятность выделения пароля из анализируемых пакетов pв, которая может существенно варьироваться в зависимости от используемых средств защиты трафика и от того, как часто передается пароль по сети:

Соответственно, закон распределения примет вид:

Полагая uakua0, перейдем к распределению вероятности нанесения ущерба от несанкционированного входа в систему:

Предположим, что любая атака, нарушающая доступность информации в ИТКС влечет одинаковый ущерб us0, независимо от типа атаки. Ущерб от нарушения доступности информации в ИТКС, согласно табл. 5.1, может быть нанесен посредством реализации атак 1.3, 2.3, 2.5. Интенсивность реализации всех перечисленных атак является суммой интенсивностей реализации каждой из них:

(5.23)

(5.23)

Закон распределения примет вид:

Полагая uku0, можно перейти к распределению ущерба от нарушения доступности информации в ИТКС