- •Введение

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам

- •Механизмы взаимодействия элементов иткс

- •1.2. Понятие угрозы информационной безопасности иткс

- •1.3. Уязвимости иткс

- •1.3.1. Уязвимости иткс в отношении угроз удаленного доступа

- •1.4. Классификация и описание процессов реализации угроз удаленного доступа к элементам иткс

- •1.4.1. Классификация атак

- •1.4.1.2. Классификация удаленных атак

- •1.4.2. Описание атак как процессов реализации угроз

- •1.4.2.1. Описание процессов реализации угроз удаленного доступа к элементам иткс

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс

- •2.1. Общее понятие о мерах и средствах защиты информации. Выбор актуальных направлений для защиты иткс от исследуемых атак

- •2.2. Криптографические меры

- •2.2.1. Применение криптографических протоколов

- •2.2.2. Создание виртуальных частных сетей

- •2.3. Применение межсетевых экранов

- •2.4.1. Виды межсетевых экранов

- •2.4.1.1. Фильтрующие маршрутизаторы

- •2.4.1.2. Шлюзы сеансового уровня

- •2.4.1.3. Шлюзы уровня приложений

- •2.4.2. Реализация функций межсетевых экранов

- •2.4.2.1. Механизм трансляции сетевых адресов

- •2.4.2.2. Дополнительная идентификация и аутентификация

- •2.4.3. Анализ достоинств и недостатков применения межсетевых экранов

- •2.5. Применение специфической конфигурации иткс для защиты от исследуемых атак

- •2.5.1. Применение коммутаторов в сети

- •2.5.2. Применение статических arp-таблиц

- •2.5.3. Специальные правила работы протоколов маршрутизации

- •2.5.4. Применение технологии «тонкого клиента»

- •Глава 3. Определение объектов защиты от угроз удаленного доступа

- •3.1. Определение множества объектов защиты

- •3.1.1. Определение множества типов иткс с учетом их назначения и специфики функционирования

- •3.1.2. Определение функциональных требований к иткс различных типов

- •3.1.3. Определение характеристик атак, реализуемых в отношении иткс различных типов

- •3.2.Определение множеств мер защиты, применимых для иткс различных типов

- •3.2.1. Обоснование требований безопасности для иткс различных типов

- •3.2.2. Рекомендации по реализации защиты иткс различных типов

- •3.3. Определение комплексов мер защиты иткс различных типов

- •3.3.1. Выявление соответствия применяемых мер защиты функциональным требованиям к иткс

- •3.3.2. Определение отношения рассматриваемых мер защиты к противодействию исследуемым атакам

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс

- •4.1.Моделирование процессов реализации сетевого анализа

- •4.1.1. Сниффинг пакетов в сети без коммутаторов

- •4.1.2. Сканирование сети

- •4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •4.3. Моделирование процессов реализации внедрения в сеть ложного объекта

- •4.3.1. Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-spoofing)

- •4.3.2. Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •4.4. Моделирование процессов реализации подмены доверенного объекта сети

- •4.4.1. Подмена доверенного объекта сети (ip-spoofing)

- •4.4.2. Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •4.5. Моделирование процессов реализации внедрения ложного dns-сервера

- •4.5.1. Внедрение ложного dns-сервера

- •4.5.2. Межсегментное внедрение ложного dns-сервера

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс

- •5.1. Выбор параметров для осуществления количественного анализа рисков иткс

- •5.1.1. Определение видов ущерба иткс при реализации угроз удаленного доступа к ее элементам

- •5.1.2. Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •5.2. Определение вероятностей реализации атак

- •5.2.1. Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •5.2.2. Расчет интенсивности возникновения атак

- •5.2.3. Расчет вероятности реализации атак

- •5.3. Расчет рисков реализации угроз удаленного доступа к элементам иткс

- •5.4. Расчет рисков реализации угроз, наносящих различный ущерб

- •5.4.1. Оценка ущерба от реализации атак

- •5.4.2. Оценка вероятностей реализации атак

- •5.4.3. Нахождение распределения вероятностей нанесения ущерба в условиях воздействия нескольких атак

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс

- •6.1. Понятие эффективности защиты информации

- •6.2. Алгоритм оценки эффективности применения комплексов мер

- •6.2.1. Введение функции соответствия исследуемого показателя требованиям

- •6.2.2. Расчет общей эффективности применения комплексов мер защиты иткс

- •6.3.Оценка соответствия функциональным требованиям при применении комплексов мер защиты

- •6.4. Оценка эффективности защиты иткс

- •6.4.1. Оценка вероятностных параметров реализации атак

- •6.4.1.1. Сниффинг пакетов в сети без коммутаторов

- •6.4.1.2. Сканирование сети

- •6.4.1.3. Отказ в обслуживании syn-flood

- •6.4.1.4. Внедрение ложного объекта (arp-спуфинг)

- •6.4.1.5.Внедрение ложного объекта (на основе недостатков протоколов маршрутизации)

- •6.4.1.6. Подмена доверенного объекта (ip-hijacking)

- •6.4.1.7. Подмена доверенного объекта (перехват сессии)

- •6.4.1.8. Внедрение ложного dns-сервера

- •6.4.2. Расчет рисков иткс при использовании мер противодействия угрозам удаленного доступа

- •6.4.3. Численная оценка эффективности защиты иткс

- •6.4.3.1.Оценка эффективности защиты иткс при фиксированной активности злоумышленника

- •6.4.3.2. Оценка защищенности иткс как функции от активности злоумышленника

- •6.5. Оценка общей эффективности применения комплексов мер защиты иткс

- •Заключение

- •Библиографический список

- •Глава 1. Информационно-телекоммуникационная система как объект атак, связанных с удаленным и непосредственным доступом к ее элементам 6

- •Глава 2. Меры и средства защиты от атак, связанных с непосредственным и удаленным доступом к элементам иткс 42

- •Глава 3. Определение объектов защиты от угроз удаленного доступа 87

- •Глава 4. Аналитическое моделирование процессов реализации угроз удаленного доступа к элементам иткс 112

- •Глава 5. Методика анализа и регулирования рисков при реализации нескольких угроз удаленного доступа к элементам иткс 158

- •Глава 6. Оценка эффективности применения комплексов мер противодействия угрозам удаленного доступа к элементам иткс 196

- •394026 Воронеж, Московский просп., 14

4.2. Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

SYN-flood атаки, известные также как TCP-flood атаки, обычно осуществляются против серверов. Основная задача таких атак — отказ в обслуживании (DoS). Злоумышленник посылает большое количество SYN-пакетов на целевой хост по порту сервиса, который он хочет приостановить, от имени произвольных IP-адресов [3]. Так как SYN-пакеты используются в тройном рукопожатии при установлении TCP-соединения, целевой хост отвечает на них пакетами SYN-ACK, резервирует место в буфере под каждое соединение и ждет ответного пакета ACK, который должен завершить соединение, в течение некоторого промежутка времени [2,3,40].

Пакет-подтверждение SYN-ACK передается на ложный адрес источника SYN-пакета, в произвольную точку сети и либо вовсе не найдет адресата, либо будет просто проигнорирован. В результате, при постоянном потоке SYN-запросов, целевой хост будет постоянно держать свой буфер заполненным ненужным ожиданием завершения полуоткрытых ложных соединений и не сможет обработать SYN-запросы от настоящих легальных пользователей.

Смоделируем данную атаку с помощью сети Петри-Маркова. Обозначения элементов этой сети приведены ниже, si — позиции, tj — переходы:

s1 — C готов,

t1 — запуск и настройка программы для SYN-flood,

s2 — A готов принять пакеты SYN с несуществующим обратным адресом в очередь неоткрытых соединений,

s3 — программа запущена и настроена,

t2 — отправка пакетов SYN и постановка их в очередь A,

s4 — запросы поставлены в очередь ожидаемых соединений A,

t3 — переполнение очереди A,

s5 — A не в состоянии обрабатывать другие запросы.

Вид данной сети представлен на рис. 4.5.

Рис. 4.5. Вид сети Петри-Маркова для атаки SYN-flood

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

Для данной сети Петри-Маркова имеет место следующая система интегро-дифференциальных уравнений [60,62]:

(4.6)

(4.6)

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид (4.2) при i1,…,5; j1,…,3: fsitjijeijt.

Для оценки среднего времени реализации данной атаки необходимо учесть следующие показатели: s — размер очереди для полуоткрытых TCP-соединений, T — время нахождения соединения в очереди, R — интенсивность посылки SYN-пакетов злоумышленником.

Необходимо вычислить число повторений отправки злоумышленником пакетов, которое приведет к переполнению очереди атакуемого хоста. В случае, когда TRs это число n≤s.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

32nT,

11132,

(4.7)

(4.7)

243,

где исходные параметры атаки принимают следующие значения:

1111 с — среднее время настройки программы,

s10 — размер очереди соединений для Windows XP,

Tс75 с — среднее время ожидания установления соединения,

R100 — число SYN-пакетов, поступающих в очередь за секунду.

Таким образом, злоумышленнику необходимо повторить передачу SYN-пакета в среднем n10 раз.

Среднее время подготовки, отправки и постановки пакета в очередь с учетом интервала между пакетами равно Tп0,015 с.

Без применения мер защиты от данной атаки время перехода атакуемого хоста в недоступное состояние стремится к нулю: 32→0. Тогда среднее время перехода по всей сети равно:

nT11100,0151111,15 c.

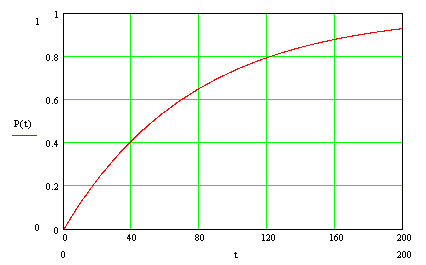

Зависимость вероятности реализации атаки от времени приобретает вид, представленный на рис. 4.6.

P(t)1et/11,15

P(t)

Рис. 4.6. Зависимость вероятности реализации атаки SYN-flood от времени

Особое внимание следует уделить тому, что данная зависимость учитывает этап запуска и настройки программы, который имеет гораздо большее среднее время, чем все остальные этапы.

Рассмотрим вероятностные характеристики реализации атаки при применении мер противодействия.

1. Использование межсетевого экрана (для межсегментной атаки). В настоящее время работа по противодействию таким атакам возложена на межсетевые экраны. Когда извне приходит SYN-пакет, межсетевой экран не пропускает его во внутреннюю сеть, а сам отвечает на него от имени сервера назначения. Если соединение с внешним клиентом все же устанавливается, то он создает соединение с сервером от имени клиента, и в дальнейшем выступает как невидимый посредник, о котором ни внутренний сервер, ни внешний клиент не догадываются [49].

В случае если ответ от клиента на SYN-ACK-пакет в определенный промежуток времени не получен, то оригинальный SYN-пакет не будет передан внутрь сети.

Для данной модели применение межсетевого экрана влечет уменьшение вероятности 22 перехода d22, значение которой зависит от типа и особенностей функционирования сети и межсетевого экрана.

2. Использование механизма SYN-cookies. При использовании SYN-cookies в качестве меры противодействия рассматриваемой атаке при данной интенсивности запросов хост остается доступным для легитимных соединений даже при переполнении очереди ожидания, защищаемый хост становится практически неуязвим к атаке SYN-flood [51]. В рассматриваемой модели это выражается как стремление вероятности 34 перехода d11 к нулю.

3. Уменьшение времени ожидания ответов. При уменьшении времени ожидания ответов до 10 с, n10.1, что существенно не изменяет вероятность реализации атаки при данном размере очереди и интенсивности.

4. Увеличение очереди запросов. При увеличении очереди запросов (например, при установке ОС Windows Server 2003, s65000) для успешной реализации атаки интенсивность запросов должна иметь такое значение, при котором очередь заполнится до истечения времени ожидания соединения, поскольку затем пакеты будут удаляться из очереди с такой же интенсивностью, т.е. Rs/Tс, в данном случае R866 при Tс75, что больше соответствует распределенной атаке с участием нескольких машин злоумышленника (DDoS).

Для размера очереди s65000 и интенсивности атак R1000 среднее время реализации атаки 88 с, а вид зависимости показан на рис. 4.7.

P(t)1et/88

P(t)

Рис. 4.7. Зависимость времени реализации атаки SYN-flood при увеличенной очереди ожидания соединений и интенсивности запросов 1000 в секунду

При динамическом увеличении очереди запросов время и возможность реализации атаки определяется ресурсами системы. Известно, что для поддержания одного полуоткрытого соединения в очереди ОС может требоваться память до 30 кбайт, поэтому при наличии на хосте серверной ОС имеется возможность поддерживать ожидание достаточно большого числа соединений.