- •1 Лабораторна робота №1 гарантоване видалення даних

- •1.1 Короткі теоретичні відомості

- •1.2 Хід роботи

- •1.2.1 Видалення файлу стандартними засобами.

- •1.2.2 Гарантоване видалення файлу за допомогою утиліти Privacy Guardian.

- •1.2.3 Гарантоване видалення файлу за допомогою утиліти bcWipe.

- •1.4 Контрольні питання

- •2 Лабораторна робота №2 забезпечення конфіденційності при роботі з даними

- •2.1 Короткі теоретичні відомості

- •2.1.1 Архівація з шифруванням

- •2.1.2. Секретність у реалізації Microsoft

- •2.1.3. Документи pdf

- •2.2 Завдання до роботи

- •2.2.1 Виконати стиснення файлів архіваторами rar і zip:

- •2.2.2 Змінюючи довжину пароля від 3 до 7 символів побудувати залежність часу дешифрування t від довжини пароля n.

- •2.2.3 Створити документ Microsoft Word і для нього виконати:

- •2.2.4 Створити документ pdf і для нього виконати:

- •2.3 Виконання роботи

- •2.5 Контрольні питання

- •Моніторинг системи

- •3.1 Короткі теоретичні відомості:

- •3.2 Хід роботи

- •3.2.1 Установка і конфігурація програми-монітора сова рс™.

- •3.2.2. Імітація роботи оператора соі.

- •3.2.3. Аналіз діяльності оператора соі.

- •3.4 Контрольні питання

- •4 Лабораторна робота №4 перевірка захищеності систем windows

- •4.1 Коротка теорія

- •4.1.1. Стратегічна програма захисту технологій

- •4.1.2 Режими роботи

- •Ви можете сортувати звіти за іменем комп’ютера, датою сканування, ip-адресою чи рівнем безпеки, що дозволяє спростити порівняння перевірок, зроблених системою за вибраний період часу.

- •4.1.3 Опис перевірок уразливості системи.

- •4.2 Хід роботи

- •4.4 Контрольні питання

- •5 Лабораторна робота №5 електронний цифровий підпис функція хешування

- •5.1 Використовуване програмне забезпечення.

- •5.2 Завдання на лабораторну роботу

- •5.4 Контрольні питання.

- •6 Лабораторна робота №6 використання pgp для шифрування повідомлень електронної пошти

- •6.1 Короткі теоретичні відомості

- •6.1.1 Як працює pgp

- •6.1.2 Ключі

- •6.1.3 Цифровий підпис

- •6.1.5 Парольна фраза

- •6.1.6 Короткий довідник команд pgp

- •6.2 Завдання на лабораторну роботу

- •6.3 Вказівки до виконання лабораторної роботи

- •6.5 Контрольні питання

- •7 Лабораторна робота №7 стеганографічні методи захисту даних

- •7.1 Короткі теоретичні відомості

- •7.1.1 Найпоширеніші стеганографічні програми

- •7.2 Підготовка до роботи

- •7.3 Завдання до роботи

- •7.4 Порядок виконання і результати роботи

- •7.6 Контрольні запитання

- •8 Лабораторна робота №8 створення зашифрованих файлів-контейнерів

- •8.1 Теоретичні відомості

- •8.2 Хід роботи

- •8.3 Завдання до роботи

- •8.5 Контрольні питання

- •Література

1.2.2 Гарантоване видалення файлу за допомогою утиліти Privacy Guardian.

1. Запустити програму Privacy Guardian, а в ній функцію Shredder.

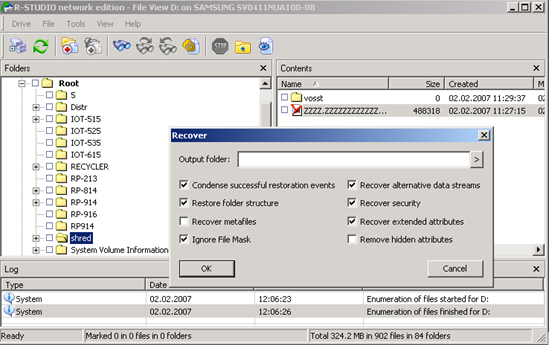

2. Вибрати створений файл і видалити (рис. 1.4).

3. Виконати кроки 4-7 з пункту 1.2.1.

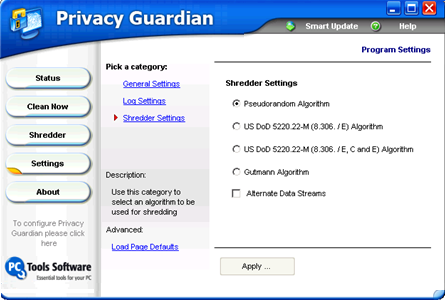

4. У пункті меню Settings-Shredder Setings змінити алгоритм гарантованого видалення (рис. 1.5), і виконати пункт 1.2.2 знову.

1.2.3 Гарантоване видалення файлу за допомогою утиліти bcWipe.

1. На файлі, призначеному для видалення, відкрийте меню правої кнопки вибрати delete with wipe (рис. 1.6).

Рисунок 1.3 – Відновлення файлу.

Рисунок 1.4 – Видалення файлу в Privacy Guardian.

2. Видалити вибраний файл і повторити крок 4-7 з п. 1.2.1.

3. Повторити п.3 вибравши різні алгоритми видалення.

Рисунок 1.5 – Зміна алгоритму гарантованого видалення.

Рисунок 1.6 – Вікно програми BCWipe.

1.3 Зміст звіту

1. Мета роботи

2. Результати відновлення після обробки Privacy Guardian (назва файлу, розмір, зміст).

3. Результати відновлення після обробки BCWipe (назва файлу, розмір, зміст).

4. Висновки.

1.4 Контрольні питання

1. Описати процедуру видалення файлу стандартними засобами операційної системи.

2. У чому суть гарантованого видалення?

3. В яких випадках необхідно використовувати гарантоване видалення даних?

4. Порівняти алгоритми гарантованого видалення.

5. У чому відмінності процедури видалення файлів у файлових системах FAT і NTFS?

6. Чи достатньо використання тільки програмних засобів гарантоване видалення даних?

2 Лабораторна робота №2 забезпечення конфіденційності при роботі з даними

Мета роботи: Вивчити принципи архівації з шифруванням: ZIP, RAR; отримати навички в шифруванні при роботі з документами Word, PDF, Excel.

2.1 Короткі теоретичні відомості

2.1.1 Архівація з шифруванням

Більшість сучасних програм упаковки даних (архіваторів) мають вбудовану підтримку шифрування. Якщо користувач хоче захистити від чужих очей інформацію, що знаходиться в архіві, йому треба при упаковці ввести пароль, а архіватор сам виконає всі інші дії. При спробі вилучення зашифрованого файлу архіватор запитає у користувача пароль і розпакує файл тільки в тому випадку, якщо пароль дійсний.

Варто відзначити, що зашифрування завжди виконується після компресії, оскільки зашифровані дані повинні не відрізнятися від випадкової послідовності, і, отже, архіватор не зможе знайти у них надмірність, за рахунок видалення якої і відбувається упаковка.

ZIP. Властивості алгоритму шифрування, використаного в архівному форматі ZIP вразливі до атаки на основі відкритого тексту і достатньо знати 12 незашифрованих байт (після компресії), щоб розшифрувати весь файл за прийнятний час. Для архівів, що містять 5 і більше файлів і створених архіваторами, заснованими на бібліотеці InfoZIP, можлива атака, що використовує в якості відкритого тексту дані з заголовків зашифрованих файлів. Цієї атаки були піддані файли, створені за допомогою WinZIP, але в останніх версіях цього архіватора проблема була виправлена. Застосовується також версія архіватора PKZIP, що підтримує більш стійкі алгоритми шифрування.

RAR. Архіватор, розроблений Євгеном Рошалем (Eugene Roshal), є непоганим прикладом того, як можна підходити до шифрування даних. В алгоритмі шифрування, що використовується в RAR версії 15, є деякі недоліки. Так ефективна довжина ключа шифрування складає всього 64 біта, тобто перебором 264 варіантів ключа можна гарантовано розшифрувати пароль. Більш того, наявність відкритого тексту дозволяє зменшити кількість варіантів перебору до 240. Отже, атака може бути успішно виконана навіть на одному комп’ютері. Швидкість перебору на комп’ютері з процесором Intel Pentium III 333 МГц становить приблизно 600 000 паролів в секунду. При переході до версії 2.0, мабуть, була проведена серйозна робота над помилками. У всякому разі, злом нового алгоритму шифрування перебором вимагає приблизно 21023 операцій. Про ефективні атаки, що використовують відкритий текст, нічого не відомо. Швидкість перебору паролів знизилася приблизно до 2000 штук в секунду (в 300 разів). Але розробники RAR вирішили не зупинятися на досягнутому. У версії 3.0, що з’явилася в травні 2002 року, для шифрування став використовуватися алгоритм AES (Rijndael) з ключем довжиною 128 біт. Таке рішення виглядає цілком розумним щонайменше з двох причин. По-перше, безпечніше використовувати перевірений і добре зарекомендований алгоритм, ніж щось саморобне, і y AES тут немає конкурентів. А по-друге, швидкість шифрування AES вище, ніж у алгоритму, використаного в RAR 2.0. Крім заміни алгоритму шифрування, в RAR 3.0 використовується і інша процедура отримання ключа шифрування з пароля. Ця процедура вимагає обчислення хеш функції SHA-1 262 144 рази, що дозволяє перебирати близько 3-х паролів у секунду, тобто в 600 разів менше, ніж для RAR 2.0.