- •1 Лабораторна робота №1 гарантоване видалення даних

- •1.1 Короткі теоретичні відомості

- •1.2 Хід роботи

- •1.2.1 Видалення файлу стандартними засобами.

- •1.2.2 Гарантоване видалення файлу за допомогою утиліти Privacy Guardian.

- •1.2.3 Гарантоване видалення файлу за допомогою утиліти bcWipe.

- •1.4 Контрольні питання

- •2 Лабораторна робота №2 забезпечення конфіденційності при роботі з даними

- •2.1 Короткі теоретичні відомості

- •2.1.1 Архівація з шифруванням

- •2.1.2. Секретність у реалізації Microsoft

- •2.1.3. Документи pdf

- •2.2 Завдання до роботи

- •2.2.1 Виконати стиснення файлів архіваторами rar і zip:

- •2.2.2 Змінюючи довжину пароля від 3 до 7 символів побудувати залежність часу дешифрування t від довжини пароля n.

- •2.2.3 Створити документ Microsoft Word і для нього виконати:

- •2.2.4 Створити документ pdf і для нього виконати:

- •2.3 Виконання роботи

- •2.5 Контрольні питання

- •Моніторинг системи

- •3.1 Короткі теоретичні відомості:

- •3.2 Хід роботи

- •3.2.1 Установка і конфігурація програми-монітора сова рс™.

- •3.2.2. Імітація роботи оператора соі.

- •3.2.3. Аналіз діяльності оператора соі.

- •3.4 Контрольні питання

- •4 Лабораторна робота №4 перевірка захищеності систем windows

- •4.1 Коротка теорія

- •4.1.1. Стратегічна програма захисту технологій

- •4.1.2 Режими роботи

- •Ви можете сортувати звіти за іменем комп’ютера, датою сканування, ip-адресою чи рівнем безпеки, що дозволяє спростити порівняння перевірок, зроблених системою за вибраний період часу.

- •4.1.3 Опис перевірок уразливості системи.

- •4.2 Хід роботи

- •4.4 Контрольні питання

- •5 Лабораторна робота №5 електронний цифровий підпис функція хешування

- •5.1 Використовуване програмне забезпечення.

- •5.2 Завдання на лабораторну роботу

- •5.4 Контрольні питання.

- •6 Лабораторна робота №6 використання pgp для шифрування повідомлень електронної пошти

- •6.1 Короткі теоретичні відомості

- •6.1.1 Як працює pgp

- •6.1.2 Ключі

- •6.1.3 Цифровий підпис

- •6.1.5 Парольна фраза

- •6.1.6 Короткий довідник команд pgp

- •6.2 Завдання на лабораторну роботу

- •6.3 Вказівки до виконання лабораторної роботи

- •6.5 Контрольні питання

- •7 Лабораторна робота №7 стеганографічні методи захисту даних

- •7.1 Короткі теоретичні відомості

- •7.1.1 Найпоширеніші стеганографічні програми

- •7.2 Підготовка до роботи

- •7.3 Завдання до роботи

- •7.4 Порядок виконання і результати роботи

- •7.6 Контрольні запитання

- •8 Лабораторна робота №8 створення зашифрованих файлів-контейнерів

- •8.1 Теоретичні відомості

- •8.2 Хід роботи

- •8.3 Завдання до роботи

- •8.5 Контрольні питання

- •Література

Міністерство Освіти І науки, молоді та спорту України

Запорізький національний технічний університет

Кафедра захисту інформації

МЕТОДИЧНІ ВКАЗІВКИ

до виконання лабораторних робіт з дисципліни

«захист програм і даних»

для студентів спеціальності 6.170101 всіх форм навчання

2012

Захист програм і даних: Методичні вказівки до виконання лабораторних робіт для студентів спеціальності 6.170101 всіх форм навчання / Корольков Р.Ю., С.В Куцак, Г.І. Нікуліщев. - Запоріжжя: ЗНТУ, 2012.-58 с.

Укладачі: Р.Ю. Корольков, ст. викладач

С.В Куцак, асистент

Г.І. Нікуліщев, асистент

Рецензент: Г.Л. Козіна, к.ф.-м.н., доцент

Відповідальний

за випуск: Р.Ю. Корольков, ст. викладач,

Затверджено

на засіданні кафедри захисту інформації протокол №12 від 21 червня 2012 р.

ЗМІСТ

стор.

ВСТУП ....................................................................................... |

5 |

1 Лабораторна робота №1: Гарантоване видалення даних ... |

7 |

2 Лабораторна робота №2: Забезпечення конфіденційності при роботі з даними .................................................................. |

13 |

3 Лабораторна робота №3: Моніторинг системи .................. |

31 |

4 Лабораторна робота №4: Перевірка захищеності систем WINDOWS ................................................................................ |

35 |

5 Лабораторна робота №5: Електронний цифровий підпис. Функція хешування .................................................................. |

47 |

6 Лабораторна робота №6: Використання для шифрування повідомлень електронної пошти ............................................. |

49 |

7 Лабораторна робота №7: Стеганографічні методи захисту даних ..................................................................................... |

65 |

8 Лабораторна робота №8: Створення зашифрованих файл-контейнерів ................................................................................ |

71 |

ЛІТЕРАТУРА ............................................................................ |

77 |

ВСТУП

Основним технічним інструментом будь-яких комп'ютерних систем є програмне забезпечення, яке поряд з інтелектом людини, його навичками та знаннями, дозволяє створювати складні комп'ютерні об'єкти.

Широке використання програмного забезпечення поряд з значними перевагами має і суттєві недоліки, пов’язані з загрозами несанкціонованого використання програм (копіювання, розповсюдження), а також з намаганням модифікувати їх коди (зокрема, використовуючи програми-віруси), що призводить до збоїв в роботі обчислювальних систем.

Завдання, яке стоїть перед спеціалістами з питань захисту інформації, зводиться до розробки та адекватного застосування апаратно-програмних засобів захисту програм і даних від несанкціонованих дій зловмисників.

Цикл лабораторних робіт з дисципліни «Захист програм і даних» доповнює об’єм практичних і теоретичних знань, які отримує студент під час вивчення цього навчального курсу. Детальне вивчення засобів і методів аналізу програмних реалізацій, яким присвячені лабораторні роботи доцільно з наступних причин.

Навички аналізу програмних реалізацій потрібні випускнику при вирішенні низки практичних завдань, наприклад:

експертиза якості реалізації програмних і програмно - апаратних засобів забезпечення інформаційної безпеки;

дослідження програмного забезпечення на предмет наявності не документованих можливостей;

виявлення вразливостей програмного забезпечення;

виявлення шкідливого програмного забезпечення, оцінка небезпеки виявлених шкідливих програм, планування робіт з локалізації наслідків і припинення виявленої атаки.

Крім того, володіння навичками аналізу програмних реалізацій спрощує налагодження власноруч написаного програмного коду і тим самим підвищує продуктивність праці програміста.

1 Лабораторна робота №1 гарантоване видалення даних

Мета роботи: Ознайомитися зі стандартним алгоритмом видалення файлів засобами операційної системи, з механізмами гарантованого видалення файлів і порівняти алгоритми.

1.1 Короткі теоретичні відомості

Стандартний механізм видалення файлів [1, 2], що використовується операційними системами сім’ї Windows не передбачає фізичного видалення інформації з жорсткого диска. При видаленні файлу в «Кошик», він переміщається в системну папку Recycler і залишається доступним звідти. При видаленні файлів з «Кошика» або взагалі без її використання, місце, яке вони займають, позначається в файловій системі як вільне. Вміст же файлів залишається без зміни, поки приналежні їм сектори жорсткого диску не виявляться зайняті іншими даними.

При роботі з конфіденційною інформацією такий підхід неправильний, тим більше, що при наявності спеціалізованого обладнання можливе відновлення навіть багаторазово перезаписаної інформації. Тому в системах обробки інформації (СОІ) з обмеженим доступом застосовується механізм гарантованого видалення даних, що ускладнює або виключає можливість відновлення інформації за час її життя.

Один із способів гарантованого видалення - використання спеціальних програм-шредерів (за аналогією з пристроями для знищення паперової документації, які ріжуть її на дрібні частинки і перемішують їх). Такі програми реалізують різні алгоритми затирання і перезапису інформації на жорсткому диску. Найбільш популярними є американський стандарт DoD 5220.22-M і алгоритм Пітера Гутмана.

Стандарт DoD 5220.22-M забезпечує достатню стійкість знищеної інформації і передбачає три проходу перезапису:

випадково вибрані символи в кожен байт кожного сектору;

додаткові до записаним на першому проході;

знову випадково вибрані символи;

верифікація записів.

Алгоритм Пітера Гутмана ґрунтується на розробленій ним теорії знищення інформації на жорстких дисках і є комерційним продуктом. Обробка інформації за цим алгоритмом займає найбільший час, так як він передбачає 35 проходів перезапису, на кожному з яких вміст секторів замінюється на номери із спеціальної таблиці за особливим законом.

Для швидкого затирання інформації з коротким терміном життя може застосуються одноразовий прохід перезапису секторів псевдовипадковими числами або нулями.

1.2 Хід роботи

1.2.1 Видалення файлу стандартними засобами.

1. Створити папку для роботи і для відновлення в своїй папці (диск Е).

2. У папці для роботи створити тестові файли з різними іменами і змістом (наприклад, архів і файл MSWord).

3. Видалити один з файлів стандартними засобами системи і очистити кошик.

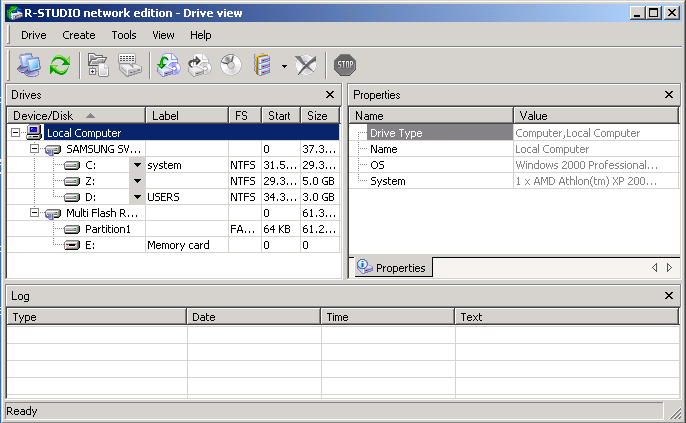

4. Запустити програму відновлення R-Studio (рис. 1.1).

Рисунок 1.1 – Вікно програми R-Studio.

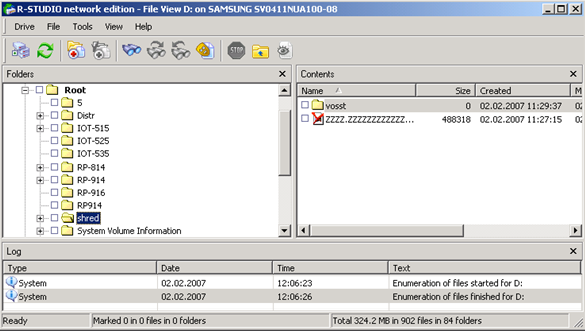

5. У лівій панелі вибрати диск (диск Е) провести його сканування (подвійний клік) рис.1.2.

Рисунок 1.2 – Сканування диска.

6. У списку папок вибрати потрібну (вами створену) і переглянути його вміст в правій панелі, вибрати видалений файл і відновити його (правою кнопкою миші пункт меню restore). У вікні вказати шлях «(папка для відновлення») для відновлення і обов’язково зазначити пункт Recover security (рис. 1.3).

7. Зверніть увагу на попередження, що видається програмою при спробі відновлення файлу на той же диск, на якому він знаходився до видалення.

8. Відкрити відновлений файл і порівняти його вміст з оригіналом.