- •1 Лабораторна робота №1 гарантоване видалення даних

- •1.1 Короткі теоретичні відомості

- •1.2 Хід роботи

- •1.2.1 Видалення файлу стандартними засобами.

- •1.2.2 Гарантоване видалення файлу за допомогою утиліти Privacy Guardian.

- •1.2.3 Гарантоване видалення файлу за допомогою утиліти bcWipe.

- •1.4 Контрольні питання

- •2 Лабораторна робота №2 забезпечення конфіденційності при роботі з даними

- •2.1 Короткі теоретичні відомості

- •2.1.1 Архівація з шифруванням

- •2.1.2. Секретність у реалізації Microsoft

- •2.1.3. Документи pdf

- •2.2 Завдання до роботи

- •2.2.1 Виконати стиснення файлів архіваторами rar і zip:

- •2.2.2 Змінюючи довжину пароля від 3 до 7 символів побудувати залежність часу дешифрування t від довжини пароля n.

- •2.2.3 Створити документ Microsoft Word і для нього виконати:

- •2.2.4 Створити документ pdf і для нього виконати:

- •2.3 Виконання роботи

- •2.5 Контрольні питання

- •Моніторинг системи

- •3.1 Короткі теоретичні відомості:

- •3.2 Хід роботи

- •3.2.1 Установка і конфігурація програми-монітора сова рс™.

- •3.2.2. Імітація роботи оператора соі.

- •3.2.3. Аналіз діяльності оператора соі.

- •3.4 Контрольні питання

- •4 Лабораторна робота №4 перевірка захищеності систем windows

- •4.1 Коротка теорія

- •4.1.1. Стратегічна програма захисту технологій

- •4.1.2 Режими роботи

- •Ви можете сортувати звіти за іменем комп’ютера, датою сканування, ip-адресою чи рівнем безпеки, що дозволяє спростити порівняння перевірок, зроблених системою за вибраний період часу.

- •4.1.3 Опис перевірок уразливості системи.

- •4.2 Хід роботи

- •4.4 Контрольні питання

- •5 Лабораторна робота №5 електронний цифровий підпис функція хешування

- •5.1 Використовуване програмне забезпечення.

- •5.2 Завдання на лабораторну роботу

- •5.4 Контрольні питання.

- •6 Лабораторна робота №6 використання pgp для шифрування повідомлень електронної пошти

- •6.1 Короткі теоретичні відомості

- •6.1.1 Як працює pgp

- •6.1.2 Ключі

- •6.1.3 Цифровий підпис

- •6.1.5 Парольна фраза

- •6.1.6 Короткий довідник команд pgp

- •6.2 Завдання на лабораторну роботу

- •6.3 Вказівки до виконання лабораторної роботи

- •6.5 Контрольні питання

- •7 Лабораторна робота №7 стеганографічні методи захисту даних

- •7.1 Короткі теоретичні відомості

- •7.1.1 Найпоширеніші стеганографічні програми

- •7.2 Підготовка до роботи

- •7.3 Завдання до роботи

- •7.4 Порядок виконання і результати роботи

- •7.6 Контрольні запитання

- •8 Лабораторна робота №8 створення зашифрованих файлів-контейнерів

- •8.1 Теоретичні відомості

- •8.2 Хід роботи

- •8.3 Завдання до роботи

- •8.5 Контрольні питання

- •Література

8.2 Хід роботи

8.2.1 Запустити файл TrueCrypt Setup7.1.exe з папки «TrueCrypt». При необхідності скопіювати файл-русифікатор Language.ru.xml в папку «C:\Program Files\TrueCrypt» і перезапустити TrueCrypt.

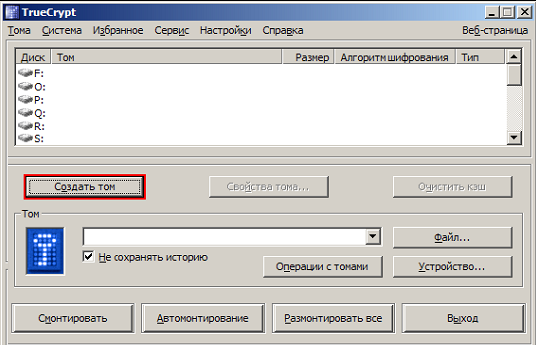

8.2.2 Створити файл контейнер як показано на рис. 8.1 - 8.2.

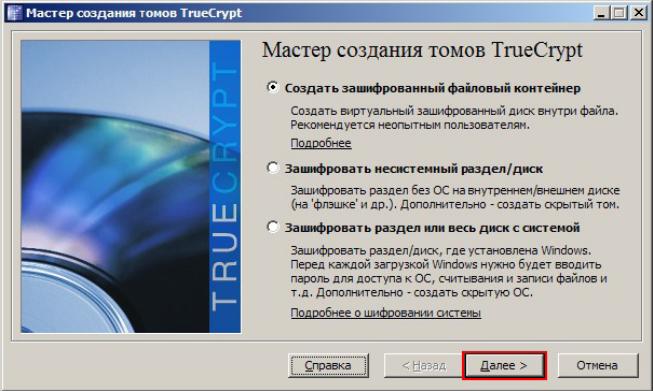

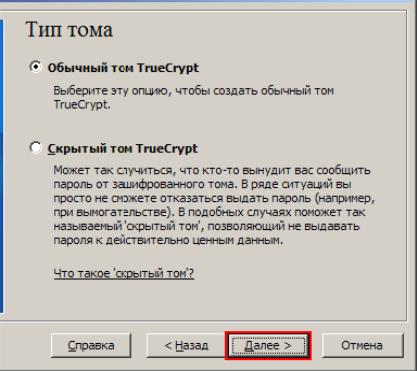

8.2.3 Створити звичайний том TrueCrypt (рис. 8.3).

8.2.4 Вказати шлях розміщення тому.

8.2.5 Вибрати алгоритм шифрування.

8.2.6 Задати розмір зашифрованого тому.

8.2.7 Вибрати пароль для тому.

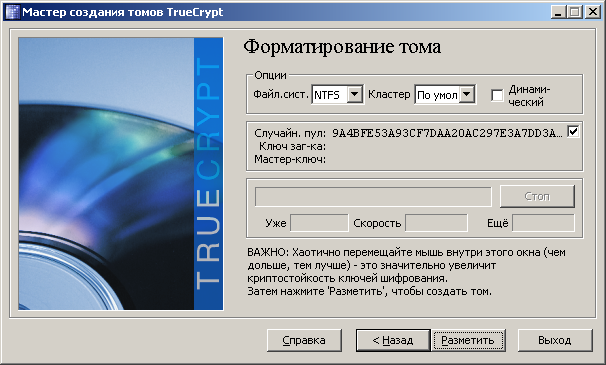

8.2.8 Створити том, вказавши файлову систему NTFS (рис. 8.4).

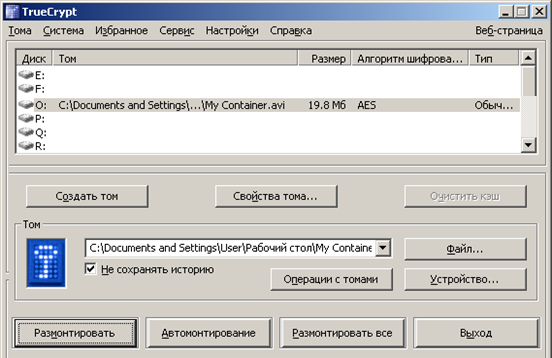

8.2.9 Змонтувати створений том (рис. 8.5 - 8.6).

Рисунок 8.1 – Створення зашифрованого тому.

Рисунок 8.2 – Створення зашифрованого файлу контейнера.

Рисунок 8.3 – Створення звичайного тому TrueCrypt.

Рисунок 8.4 – Форматування тому.

Рисунок 8.5 – Вибір диска «О» для монтування тому «My Container».

Рисунок 8.6 – Змонтований том «My Container».

8.3 Завдання до роботи

8.3.1. Керуючись п.8.2.1-8.2.9, створити звичайний і прихований контейнери TrueCrypt з файлових форматів *.tc, *.avi, *bmp. 8.3.2. Вивчити структуру контейнерів за допомогою шістнадцятирічного переглядача (наприклад, FAR).

8.3.3. Створити документ, переглянути його за допомогою шістнадцятирічного переглядача.

8.3.4. Помістити створений файл в контейнер, переглянути його за допомогою шістнадцятирічного переглядача і порівняти. 8.3.5. Повторити п.8.3.1-8.3.4 для різних алгоритмів шифрування.

8.4 Зміст звіту

1. Мета роботи.

2. Результати дослідження контейнерів (п. 8.3.1 - 8.3.5).

3. Висновки.

8.5 Контрольні питання

1. Привести схему створення звичайного контейнера TrueCrypt. 2. Привести схему створення прихованого контейнера TrueCrypt. 3. Які алгоритми шифрування використовуються в TrueCrypt? 4. З якими форматами файлів працює TrueCrypt?

5. Які вимоги пред’являються до звичайних і прихованим томів TrueCrypt? 6. Описати механізм шифрування операційної системи в TrueCrypt. 7. Перерахувати вимоги безпеки щодо прихованих томів.

Література

Скляров Д.В. Искусство защиты и взлома информации. – СПб.: БХВ-Петербург, 2004.- 288с: ил.

Зубанов Ф. WINDOWS NT-выбор “профи”. – М.: Издательский отдел “Русская Редакция” ТОО “Chanel Trading Ltd.”, 1996.

Завгородний В.И. Комплексная защита информации в компьютерных системах : Учебное пособие. – М.: Логос, 2001. – 264с: ил.

Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях / Под ред. В.Ф. Шаньгина. – 2-е изд., перераб. и доп. – М.: “Радио и связь”, 2001.–376с.: ил.

5Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа. – СПб.: Наука и техника, 2004.- 384с: ил.

6Мельников В.В. Защита информации в компьютерных системах. - М.: Финансы и статистика; Электронинформ, 1997. - 368 с.

Жельников В. Криптография от папируса до компьютера. М.: ABF, 1997. – 336c.

Баричев С. Криптография без секретов. М.: "ДИАЛОГ-МИФИ", - 1995.

Алгоритм шифрования ГОСТ 28147-89. - Центр информационных технологий citforum.ru, 1998.

Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография. М.: Солон-Пресс, 2002 . – 272 с.

Конахович Г.Ф., Пузыренко А.Ю. Компьютерная стеганография. Теория и практика. М.: МК-Пресс, 2006. – 288 с.