- •Основные этапы становления криптографии как науки

- •Простейшие шифры, их свойства. Шифры замены и перестановки.

- •3. Открытые сообщения и их характеристики.

- •4. Частотные характеристики открытых сообщений.

- •5. Критерии на открытые сообщения.

- •6. Основные понятия криптографии

- •7. Криптосистема, ключевая система шифра, основные требования к криптосистемам.

- •8. Шифр перестановки. Разновидности.

- •9. Криптоанализ шифров перестановки.

- •10. Шифр замены, одноалфавитные и многоалфавитные замены.

- •11. Вопросы криптоанализа простейших шифров замены.

- •12. Поточные шифры замены.

- •13. Табличное и модульное гаммирование. Случайные и псевдослучайные гаммы.

- •14. Криптограммы, полученные при повторном использовании ключа.

- •Вопрос 15. Математическая модель шифра. Опорный шифр.

- •Вопрос 16. Шифр с неограниченным ключом

- •Вопрос 17. Модель шифра с ограниченным ключом.

- •18. Шифры совершенные по Шенону.

- •19.Теоретическая стойкость шифра с позиции теории информации.

- •20. Безусловно и вычислительно стойкие шифры. Избыточность языка и расстояние единственности.

- •21. Имитостойкость шифра. Имитация и подмена сообщений.

- •22. Характеристики имитостойкости. Методы обеспечения имитостойкости.

- •23. Совершенная имитостойкость.

- •24. Линейные регистры сдвига

- •25. Помехоустойчивость шифров. Характеристики помехоустойчивых шифров.

- •26. Основные способы реализации криптографических алгоритмов и требования к ним.

- •27. Методы получения случайных и псевдослучайных последовательностей.

- •28. Методы анализа криптоалгоритмов. Понятие криптоатаки.

- •29. Методы анализа криптоалгоритмов. Перебор ключей

- •30. Методы анализа криптоалгоритмов. Метод встречи посередине.

- •31. Методы анализа криптоалгоритмов. Бесключевые методы.

- •32. Система шифрования с открытым ключом. Понятие односторонней функции с секретом.

- •33. Криптосистемы rsa.

- •34. Криптосистема Эль-Гамаля.

- •35. Проблема факторизации целых чисел и логарифмирование в конечных полях.

- •36. Американский стандарт шифрования des

- •37. Российский стандарт шифрования гост 28147-89

- •38. Шифр rc4

- •39. Шифр Rijndael. Математические основы работы.

- •40. Шифр Rijndael. Работа с байтами состояния.

- •41. Шифр Rijndael. Алгоритм выработки ключей.

- •43. Криптографические протоколы. Модели криптографических протоколов.

- •Классификация

- •44. Электронная цифровая подпись. Стандарты эцп.

- •45. Математические основы шифрсистем на эллиптических кривых.

- •46. Свойства множества точек эллиптической кривой.

- •47. Выбор параметров на эллиптической кривой. Шифр Эль-Гамаля на эллиптической кривой.

- •48.Эцп на базе эллиптической кривой.

- •49. Протоколы установления подлинности. Парольные системы разграничения доступа.Протокол рукопожатия.

- •50. Криптосистема на алгоритме а5

- •51. Протоколы сертификации ключей. Протоколы распределения ключей.

- •52. Протоколы выработки сеансовых ключей. Открытое распределение ключей Диффи-Хеллмана.

52. Протоколы выработки сеансовых ключей. Открытое распределение ключей Диффи-Хеллмана.

Предположим, что противнику известны, кроме транскрипции диалога законных участников в текущем сеансе выполнения протокола выработки сеансовых ключей, транскрипция диалога этих участников и соответствующий общий секретный ключ в некотором прошлом сеансе. В этом случае он может провести атаку с известным ключом. Атаку с использованием только транскрипции диалога законных участников в текущем сеансе мы назовем атакой с известным шифртекстом. Приведен пример протокола типа Диффи - Хеллмана, стойкого против атаки с известным шифртекстом, но нестойкого против атаки с известным ключом.

Рассмотрим

модификацию протокола типа Диффи --

Хеллмана по составному модулю, стойкость

которого против атаки с известным ключом

даже в случае активного противника

такая же, как и стойкость исходного

протокола против атаки с известным

шифртекстом в случае пассивного

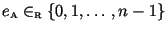

противника. Пусть n=pq,

где p

и q-различные

простые числа, - модуль исходного

протокола, а

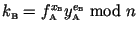

![]() -

его база. Считается, что p

и q

секретны (они могут быть выбраны центром

доверия и храниться им в секрете), а n

и g

общедоступны. Предполагается также,

что участники A и B имеют секретные ключи

-

его база. Считается, что p

и q

секретны (они могут быть выбраны центром

доверия и храниться им в секрете), а n

и g

общедоступны. Предполагается также,

что участники A и B имеют секретные ключи

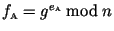

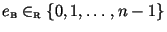

![]() и

и

![]() соответственно

и открытые ключи

соответственно

и открытые ключи

![]() и

и

![]() соответственно.

соответственно.

Модифицированный протокол заключается в следующем:

A выбирает

,

вычисляет

,

вычисляет

и

посылает его B, сохраняя

и

посылает его B, сохраняя

в

секрете.

в

секрете.

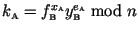

B выбирает

,

вычисляет

,

вычисляет

и

посылает его A, сохраняя

и

посылает его A, сохраняя

в секрете.

в секрете.

A вычисляет

.

.

B вычисляет

.

.

Очевидно, что

|

|

и |

|

|

|

Поэтому

![]() является искомым общим секретным ключом.

является искомым общим секретным ключом.

Открытое распределение ключей Диффи-Хеллмана.

Для подтверждения подлинности каждый из участников секретной сети все же должен иметь собственный секретный ключ, известный только ему и отличающий его от всех других абонентов. В этом случае алгоритмом Диффи-Хеллмана будет обеспечена такая процедура предъявления пароля, что его многократное использование не снижало надежности доказательства подлинности владельца. В результате две функции общего секретного ключа, обычно доставляемого по секретному каналу, как защита информации в канале связи от третьей стороны и подтверждение подлинности каждого из абонентов партнеру, разделяются. Алгоритм открытого распределения ключей Диффи-Хеллмана выглядит так:

Пусть имеются два абонента открытой сети А и В, знающие пару открытых ключей Р и D. Кроме того, у А есть секретный ключ Х из интервала (1, N), а у В есть секретный ключ Y из того же интервала.

Абонент А посылает В шифровку своего ключа Z'=D**X MOD Р, а абонент В посылает А шифровку своего ключа Z"=D**Y MOD P.

После этого общий ключ Z они вычисляют как Z=Z'**Y =Z''**X.

При помощи специальных приемов время формирования общего ключа в системе Диффи-Хеллмана может быть сокращено в 5 раз по сравнению с системой ЭльГамаля в модификации Шамира, и в 30 раз по сравнению с RSA при том же уровне стойкости. Это, с точки зрения большинства практических приложений, оказывается заметным преимуществом, так как шифрование и расшифровывание по алгоритму RSA примерно в тысячу раз медленнее классических алгоритмов типа DES. Отметим, что для многих применений криптографических систем с открытым ключом время вычислений при криптографических преобразованиях не имеет большого значения. Например, при идентификации пользователей по кредитным карточкам не будет разницы потребует ли она одну микросекунду или одну секунду. То же относится и к выбору общего ключа шифрования для другой, более быстродействующей, но не обладающей способностью обмена ключами криптографической системы.