- •Основные этапы становления криптографии как науки

- •Простейшие шифры, их свойства. Шифры замены и перестановки.

- •3. Открытые сообщения и их характеристики.

- •4. Частотные характеристики открытых сообщений.

- •5. Критерии на открытые сообщения.

- •6. Основные понятия криптографии

- •7. Криптосистема, ключевая система шифра, основные требования к криптосистемам.

- •8. Шифр перестановки. Разновидности.

- •9. Криптоанализ шифров перестановки.

- •10. Шифр замены, одноалфавитные и многоалфавитные замены.

- •11. Вопросы криптоанализа простейших шифров замены.

- •12. Поточные шифры замены.

- •13. Табличное и модульное гаммирование. Случайные и псевдослучайные гаммы.

- •14. Криптограммы, полученные при повторном использовании ключа.

- •Вопрос 15. Математическая модель шифра. Опорный шифр.

- •Вопрос 16. Шифр с неограниченным ключом

- •Вопрос 17. Модель шифра с ограниченным ключом.

- •18. Шифры совершенные по Шенону.

- •19.Теоретическая стойкость шифра с позиции теории информации.

- •20. Безусловно и вычислительно стойкие шифры. Избыточность языка и расстояние единственности.

- •21. Имитостойкость шифра. Имитация и подмена сообщений.

- •22. Характеристики имитостойкости. Методы обеспечения имитостойкости.

- •23. Совершенная имитостойкость.

- •24. Линейные регистры сдвига

- •25. Помехоустойчивость шифров. Характеристики помехоустойчивых шифров.

- •26. Основные способы реализации криптографических алгоритмов и требования к ним.

- •27. Методы получения случайных и псевдослучайных последовательностей.

- •28. Методы анализа криптоалгоритмов. Понятие криптоатаки.

- •29. Методы анализа криптоалгоритмов. Перебор ключей

- •30. Методы анализа криптоалгоритмов. Метод встречи посередине.

- •31. Методы анализа криптоалгоритмов. Бесключевые методы.

- •32. Система шифрования с открытым ключом. Понятие односторонней функции с секретом.

- •33. Криптосистемы rsa.

- •34. Криптосистема Эль-Гамаля.

- •35. Проблема факторизации целых чисел и логарифмирование в конечных полях.

- •36. Американский стандарт шифрования des

- •37. Российский стандарт шифрования гост 28147-89

- •38. Шифр rc4

- •39. Шифр Rijndael. Математические основы работы.

- •40. Шифр Rijndael. Работа с байтами состояния.

- •41. Шифр Rijndael. Алгоритм выработки ключей.

- •43. Криптографические протоколы. Модели криптографических протоколов.

- •Классификация

- •44. Электронная цифровая подпись. Стандарты эцп.

- •45. Математические основы шифрсистем на эллиптических кривых.

- •46. Свойства множества точек эллиптической кривой.

- •47. Выбор параметров на эллиптической кривой. Шифр Эль-Гамаля на эллиптической кривой.

- •48.Эцп на базе эллиптической кривой.

- •49. Протоколы установления подлинности. Парольные системы разграничения доступа.Протокол рукопожатия.

- •50. Криптосистема на алгоритме а5

- •51. Протоколы сертификации ключей. Протоколы распределения ключей.

- •52. Протоколы выработки сеансовых ключей. Открытое распределение ключей Диффи-Хеллмана.

8. Шифр перестановки. Разновидности.

Ключ – это любая (цифровая или символьная) последовательность, позволяющая беспрепятственно расшифровать полученное сообщение. Чаще всего ключ известен только принимающей и передающей сообщение стороне и хранится в секрете. С

другой стороны, для криптоаналитика ключ - это цель его работы.

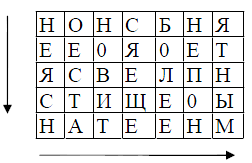

В простых шифрах, к которым относятся шифры перестановки, используются таблицы, которые дают простые шифрующие процедуры перестановки букв в сообщении. Ключом в них служат размер таблицы, фраза, задающая перестановку или специальная особенность таблиц. Перестановка без ключа — один из самых примитивных методов

шифрования. Например, сообщение «НЕЯСНОЕ СТАНОВИТСЯ ЕЩЕ

БОЛЕЕ НЕПОНЯТНЫМ» записывается в таблицу по столбцам. Пример для

таблицы из 5 строк и 7

После того, как открытый текст записан колонками, для образования

шифровки он считывается по строкам. Если его записывать группами по 5

букв, то получится: «НОНСБ НЯЕЕО ЯОЕТЯ СВЕЛП НСТИЩ ЕОЫНА

ТЕЕНМ». Для использования этого шифра отправителю и получателю нужно

договориться об общем ключе в виде размера таблицы.

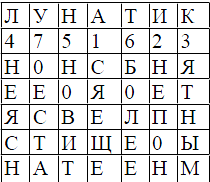

Более практический метод шифрования, называемый одиночной перестановкой по ключу, очень похож на предыдущий. Он отличается лишь тем, что колонки таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы. Используя в виде ключа словоЛУНАТИК, получим следующие таблицы

В верхней строке таблицы «до перестановки» записан ключ, a номера

под ключом определены по естественному порядку соответствующих букв ключа в алфавите. Если бы в ключе встретились одинаковые буквы, то они бы нумеровались слева направо.

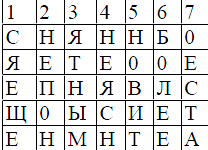

После шифрования получается: СНЯНН БОЯЕТ ЕООЕЕ ПНЯВЛ

СЩОЫС ИЕТЕН МНТЕА. Для дополнительной скрытности можно повторно

зашифровать сообщение, которое уже было зашифровано. Этот способ

известен под названием двойная перестановка. Для этого размер второй

таблицы подбирают так, чтобы длины ее строк и столбцов были другие, чем

в первой таблице. Лучше всего, если они будут взаимно простыми. Кроме

того, в первой таблице можно переставлять столбцы, а во второй строки.

Наконец, можно заполнять таблицу зигзагом, змейкой, по спирали или

каким-то другим способом. Такие способы заполнения таблицы если и не

усиливают стойкость шифра, то делают процесс шифрования гораздо более

занимательным.

Кроме одиночных перестановок используются еще двойные перестановки столбцов и строк таблицы с сообщением. При этом перестановки определяются отдельно для столбцов и отдельно для строк. В таблицу вписывается текст и переставляются столбцы, а потом - строки. При расшифровке порядок перестановок обратный.

Однако двойная перестановка очень слабый вид шифра, легко читаемый при любом размере таблицы шифрования. После шифрования текст передается по открытым (для противника)

каналам связи. Например, радиосвязи или по сети «Internet». При приеме сообщения его необходимо дешифровать. Для этого используется ключ, который передается или по секретным каналам связи или при личной встрече.