- •Основные этапы становления криптографии как науки

- •Простейшие шифры, их свойства. Шифры замены и перестановки.

- •3. Открытые сообщения и их характеристики.

- •4. Частотные характеристики открытых сообщений.

- •5. Критерии на открытые сообщения.

- •6. Основные понятия криптографии

- •7. Криптосистема, ключевая система шифра, основные требования к криптосистемам.

- •8. Шифр перестановки. Разновидности.

- •9. Криптоанализ шифров перестановки.

- •10. Шифр замены, одноалфавитные и многоалфавитные замены.

- •11. Вопросы криптоанализа простейших шифров замены.

- •12. Поточные шифры замены.

- •13. Табличное и модульное гаммирование. Случайные и псевдослучайные гаммы.

- •14. Криптограммы, полученные при повторном использовании ключа.

- •Вопрос 15. Математическая модель шифра. Опорный шифр.

- •Вопрос 16. Шифр с неограниченным ключом

- •Вопрос 17. Модель шифра с ограниченным ключом.

- •18. Шифры совершенные по Шенону.

- •19.Теоретическая стойкость шифра с позиции теории информации.

- •20. Безусловно и вычислительно стойкие шифры. Избыточность языка и расстояние единственности.

- •21. Имитостойкость шифра. Имитация и подмена сообщений.

- •22. Характеристики имитостойкости. Методы обеспечения имитостойкости.

- •23. Совершенная имитостойкость.

- •24. Линейные регистры сдвига

- •25. Помехоустойчивость шифров. Характеристики помехоустойчивых шифров.

- •26. Основные способы реализации криптографических алгоритмов и требования к ним.

- •27. Методы получения случайных и псевдослучайных последовательностей.

- •28. Методы анализа криптоалгоритмов. Понятие криптоатаки.

- •29. Методы анализа криптоалгоритмов. Перебор ключей

- •30. Методы анализа криптоалгоритмов. Метод встречи посередине.

- •31. Методы анализа криптоалгоритмов. Бесключевые методы.

- •32. Система шифрования с открытым ключом. Понятие односторонней функции с секретом.

- •33. Криптосистемы rsa.

- •34. Криптосистема Эль-Гамаля.

- •35. Проблема факторизации целых чисел и логарифмирование в конечных полях.

- •36. Американский стандарт шифрования des

- •37. Российский стандарт шифрования гост 28147-89

- •38. Шифр rc4

- •39. Шифр Rijndael. Математические основы работы.

- •40. Шифр Rijndael. Работа с байтами состояния.

- •41. Шифр Rijndael. Алгоритм выработки ключей.

- •43. Криптографические протоколы. Модели криптографических протоколов.

- •Классификация

- •44. Электронная цифровая подпись. Стандарты эцп.

- •45. Математические основы шифрсистем на эллиптических кривых.

- •46. Свойства множества точек эллиптической кривой.

- •47. Выбор параметров на эллиптической кривой. Шифр Эль-Гамаля на эллиптической кривой.

- •48.Эцп на базе эллиптической кривой.

- •49. Протоколы установления подлинности. Парольные системы разграничения доступа.Протокол рукопожатия.

- •50. Криптосистема на алгоритме а5

- •51. Протоколы сертификации ключей. Протоколы распределения ключей.

- •52. Протоколы выработки сеансовых ключей. Открытое распределение ключей Диффи-Хеллмана.

35. Проблема факторизации целых чисел и логарифмирование в конечных полях.

Факторизацией натурального числа называется его разложение в произведение простых множителей. Существование и единственность (с точностью до порядка следования множителей) такого разложения следует из основной теоремы арифметики

В зависимости от сложности алгоритмы факторизации можно разбить на две группы: экспоненциальные алгоритмы, субэкспоненциальные алгоритмы.

Вопрос о существовании алгоритма факторизации с полиномиальной сложностью на классическом компьютере является одной из важных открытых проблем современной теории чисел. В то же время факторизация с полиномиальной сложностью возможна на квантовом компьютере.

Предполагаемая большая вычислительная сложность задачи факторизации лежит в основе криптостойкости некоторых алгоритмов шифрования с открытым ключом, таких как RSA.

Логарифмирование в конечных полях иными словами Дискретное логарифмирование (DLOG) – задача обращения функции gx в некоторой конечной мультипликативной группе G.

Задача дискретного логарифмирования является одной из основных задач, на которых базируется криптография с открытым ключом. Идея, лежащая в основе подобных систем, опирается на высокую вычислительную сложность обращения некоторых числовых функций. В данном случае, операция дискретного логарифмирования является обратной к показательной функции. Последняя вычисляется достаточно просто, в то время как даже самые современные алгоритмы вычисления дискретного логарифма имеют очень высокую сложность, которая сравнима со сложностью наиболее быстрых алгоритмов разложения чисел на множители.

Другая возможность эффективного решения задачи вычисления дискретного логарифма связана с квантовыми вычислениями. Теоретически доказано, что, используя их, дискретный логарифм может быть вычислен за полиномиальное время[2]. В любом случае, если полиномиальный алгоритм вычисления дискретного логарифма будет реализован, это будет означать практическую непригодность криптосистем на его основе.

Классическими криптографическими схемами, базирующимися на сложности задачи дискретного логарифмирования, являются схема выработки общего ключа Диффи-Хеллмана, схема электронной подписи Эль-Гамаля, криптосистема Мэсси-Омуры для передачи сообщений.

36. Американский стандарт шифрования des

Был опубликован в 1977 году, национальным бюро стандартов США. Клод Шенон высказал такое мнение что в практических шифрах необходимо использовать 2 общих принципа: рассеивание и перемешивание.

Рассеивание представляет собой распространение влияния одного знака открытого текста на много знаков шифротекста. Это позволяет скрыть статистические характеристики в шифротексте.

Перемешивание предполагает использование таких шифрующих преобразований которые усложняют восстановление взаимосвязи статистических свойств открытого и шифрованного текста.

Распространенным способом достижения эффектов рассеивания и перемешивания является использование составного шифра, т.е шифра который может быть реализован в виде некоторой последовательности простых шифров, каждый из которых вносит свой вклад в значительное суммарное рассеивание и перемешивание.

В составных шифрах чаще всего используются простые перестановки и подстановки. В современном блочном шифровании блоки открытого текста и шифротекста представляют собой двоичные последовательности обычно длинной 64 бита. В принципе каждый блок может принимать 2 в 64 степени значений. По этому подстановки выполняются в очень большом алфавите содержащим 2 в 64 степени символов. И при многократном чередовании простых подстановок и перестановок управляемых достаточно длинным ключом, можно получить достаточно стойкий шифр с хорошим рассеиванием и перемешиванием.

Стандарт DES предназначен для защиты от несанкционированного доступа к важной но не секретной информации в государственный и коммерческих учреждений США. В 1980 стандарт был одобрен национальным институтом технологий.

Основные достоинства алгоритма DES:

1. Используется только один ключ длинной 56 бит.

2. зашифровав сообщение с помощью одного пакета программ, для расшифрования можно использовать любой другой пакет , одобренный DES.

3. относительная простота алгоритма обеспечивает высокую скорость обработки.

4. достаточно высокая стойкость алгоритма.

Первоначально этот метод был разработан фирмой IBM для своих целей и реализован в системе «люцифер». В ней использовался ключ длинной 128 бит который управлял состоянием блоков подстановки и перестановки. Алгоритм был очень сложен в практической реализации из-за относительно малой скорости шифрования, программная реализация 2 кбайта, аппаратная реализация 9кбайт.

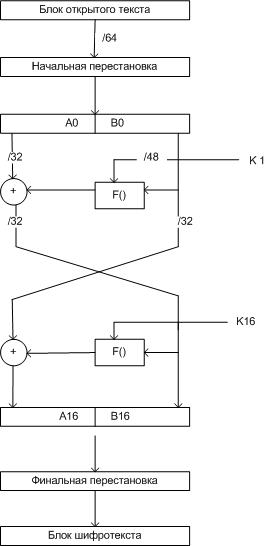

Структура DES:

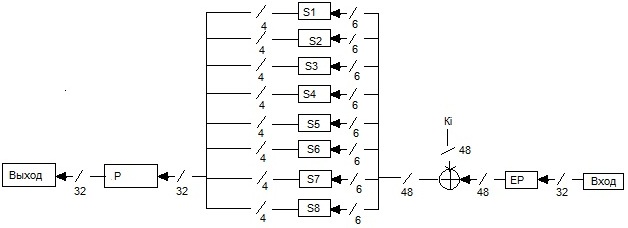

Функция раунда DES: рис

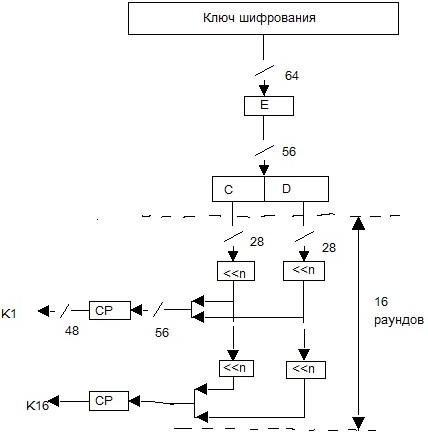

Расширение ключа DES

Биты входного блока Т (64 бит), переставляется в матрице,58 бит станов 1, 50 бит станов 2 и т.д

По окончанию шифрования получается матрицы обратной перестановки.

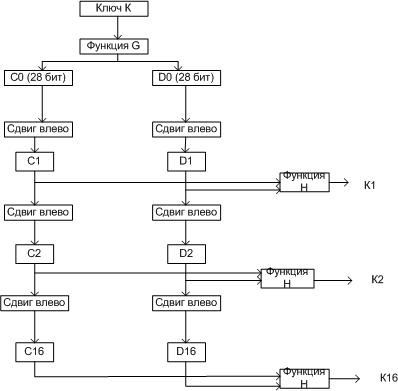

Схема алгоритма вычисления ключей Ki:

…..

После определения С0, D0 рекурсивно определяется до 16. Выполняется циклическая операция сдвига в лево на 1 или 2 бита в зависимости от шага итерации.

Таблица.

Номер итерации |

Количество si сдвигов влево бит |

Номер итерации |

Количество si сдвигов влево бит |

1 |

1 |

9 |

1 |

2 |

1 |

10 |

2 |

3 |

2 |

11 |

2 |

4 |

2 |

12 |

2 |

5 |

2 |

13 |

2 |

6 |

2 |

14 |

2 |

7 |

2 |

15 |

2 |

8 |

2 |

16 |

1 |

Общий ключ формируется функцией H, Ki=H(Ci Di), где функция Н определяется матрицей, завершающей обработку ключа.

Основные режимы работы алгоритма DES.

Алгоритм DES подходит как для шифрования так и для аутентификации данных. Он позволяет непосредственно преобразовывать 64-битовый входной открытый текст в 64 битовый выходной шифротекст. Однако данные редко ограничиваются 64 разрядами, для решения различных криптографических задач разработано 4 рабочих режима:

Электронная кодовая книга(ECB)

Сцепление блоком шифра (CBC)

Обратная связь по шифротексту (CFB)

Обратная связь по выходу (OFB)