- •Н.М. Радько, и.О. Скобелев

- •Учебное пособие Воронеж 2008

- •Воронеж 2008

- •1 Иткс как объект атак удаленного и непосредственного доступа к ее элементам

- •1.1 Основные механизмы взаимодействия элементов иткс

- •1.2 Понятие угрозы информационной безопасности иткс

- •1.3 Уязвимости иткс в отношении угроз иб

- •1.3.1 Уязвимости иткс в отношении угроз непосредственного доступа

- •1.3.2 Уязвимости иткс в отношении удаленных угроз удаленного доступа

- •1.4 Классификация и описание процессов реализации угроз непосредственного и удаленного доступа к элементам иткс

- •1.4.1 Классификация

- •1.4.1.1 Классификация угроз непосредственного доступа в операционную среду компьютера

- •1.4.1.2 Классификация угроз удаленного доступа к элементам иткс

- •1.4.2 Описание процессов реализации угроз

- •1.4.2.1 Описание процессов реализации непосредственного доступа в ос компьютера

- •1.4.2.2 Описание процессов реализации удаленных атак

- •1.5 Меры и средства защиты элементов иткс от непосредственного и удаленного доступа к ним

- •1.5.1 Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •1.5.2 Меры противодействия удаленным атакам

- •1.6 Постановка задач исследования

- •2 Аналитическое моделирование процессов реализации атак, связанных с непосредственным и удаленным доступом к элементам иткс, при помощи аппарата теории сетей петри-маркова

- •2.1 Моделирование процессов реализации сетевого анализа

- •2.1.1 Сниффинг пакетов в сети без коммутаторов

- •2.1.2 Сканирование сети

- •2.2 Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •2.3 Моделирование процессов реализации внедрения в сеть ложного объекта

- •2.3.1 Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-спуфинг)

- •2.3.2 Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •2.4 Моделирование процессов реализации подмены доверенного объекта сети

- •2.4.1 Подмена доверенного объекта сети (ip-spoofing)

- •2.4.2 Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •2.5 Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •2.5.1 Моделирование процесса реализации непосредственного доступа в операционную среду компьютера при помощи подбора паролей

- •2.5.2 Моделирование реализации непосредственного доступа в операционную среду компьютера при помощи сброса паролей

- •Выводы по второй главе

- •3 Расчет эффективности применения мер и средств противодействия угрозам определенного типа

- •3.1 Понятие эффективности защиты информации

- •3.2 Алгоритм оценки эффективности мер и средств защиты

- •3.2.1 Определение коэффициента опасности

- •3.2.2 Определение вероятности успешной реализации атаки

- •3.2.3 Определение вероятности реализации деструктивного действия

- •3.2.4 Определение вероятности успешной реализации атак при условии применения мер и средств защиты информации

- •3.2.5 Определение показателя защищенности

- •3.3 Расчёт эффективности мер и средств защиты информации по данному алгоритму

- •3.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •3.3.2 Эффективность применения парольной защиты на вход в настройки bios, при атаке путем сброса паролей

- •3.3.3 Эффективность применения пароля, состоящего из 6 символов, алфавит состоит из цифр, спецсимволов и английского алфавита (a-z) при условии, что его длина неизвестна злоумышленнику

- •3.3.4 Эффективность применения средств биометрической идентификации при входе в операционную среду

- •3.3.5 Эффективность постановки на компьютер ос Windows Server 2003 для защиты от атаки «syn-flood»

- •3.3.6 Эффективность мер и средств защиты от атаки «отказ в обслуживании» при реализации подмены доверенного объекта

- •3.3.7 Эффективность криптографических средств защиты информации

- •3.4 Расчет величины риска при применении мер и средств защиты

- •4 Методика анализа рисков при реализации комплекса угроз непосредственного и удаленного доступа к элементам иткс и ее применение при управлении рисками

- •4.1 Выбор параметров для осуществления количественного анализа рисков иткс

- •4.1.1 Определение видов ущерба иткс при реализации угроз непосредственного и удаленного доступа к ее элементам

- •4.1.2 Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •4.2 Определение вероятностей реализации атак

- •4.2.1 Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •4.2.2 Расчет интенсивности возникновения атак

- •4.2.3 Расчет вероятности реализации атак

- •4.3 Расчет рисков реализации угроз непосредственного и удаленного доступа к элементам иткс

- •4.4 Применение методики анализа рисков при управлении рисками иткс

- •4.4.1 Задача управления рисками систем

- •4.4.2 Введение функции защищенности системы

- •4.4.3 Расчет рисков иткс при использовании мер противодействия угрозам непосредственного и удаленного доступа

- •Выводы по четвертой главе

- •394026 Воронеж, Московский просп., 14

1.4 Классификация и описание процессов реализации угроз непосредственного и удаленного доступа к элементам иткс

1.4.1 Классификация

Угрозы, связанные с несанкционированным доступом, разделяются по используемым средствам доступа на угрозы без использования и с использованием программно-аппаратного обеспечения. При этом угрозы без использования программно-аппаратного обеспечения в свою очередь разделяются по способу воздействия на угрозы путем внедрения аппаратных закладок и угрозы путем физического (механического) воздействия. Кроме того, по признаку удаленности субъекта доступа угрозы НСД с использованием программно-аппаратного обеспечения разделяются на угрозы непосредственного доступа и угрозы удаленного доступа. Если угрозы непосредственного доступа к компьютеру вполне очевидны, то угрозы удаленного доступа (сетевых атак) классифицируются еще по целому ряду классификационных признаков (рис.14).

1.4.1.1 Классификация угроз непосредственного доступа в операционную среду компьютера

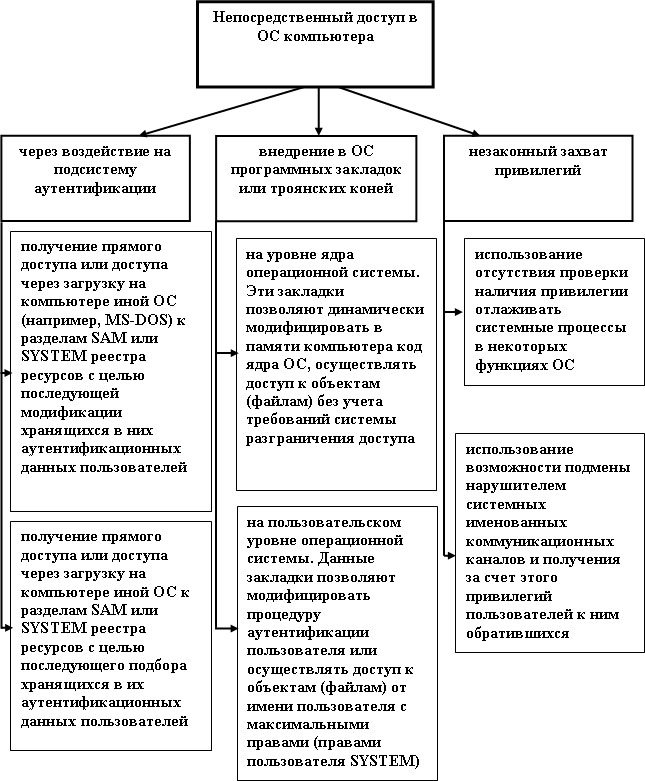

Существует большое количество различных операционных систем, таких как: MS_DOS; Windows (различных версий); Unix; Linux и др. Рассмотрим непосредственный доступ в ОС операционной системы Windows XP, так как в настоящее время данная операционная система получила самое широкое применение. Непосредственный доступ в ОС компьютера можно классифицировать, как показано на рисунке 1.3.

Первоочередной задачей является рассмотреть доступ посредством преодоления парольной защиты на вход в ОС компьютера. Система парольной защиты, которая имеется во всех современных операционных системах, в том числе в Windows XP, является основным защитным рубежом при осуществлении доступа в ОС компьютера. В соответствии с установившейся практикой перед началом сеанса работы с ОС пользователь обязан зарегистрироваться, сообщив ей свое имя и пароль. Имя требуется ОС для идентификации пользователя, а пароль служит подтверждением правильности произведенной идентификации. Информация, введенная пользователем в диалоговом режиме, сравнивается с той, что имеется в распоряжении ОС.

Рисунок 1.3 — Классификация механизмов непосредственного проникновения в ОС компьютера

Если проверка дает положительный результат, то пользователю становятся доступны все ресурсы ОС, связанные с его именем [41].

Непосредственный доступ в ОС компьютера, посредством преодоления парольной защиты на вход в ОС компьютера можно разделить по двум направлениям:

– непосредственный доступ в ОС компьютера, посредством подбора паролей на вход в ОС компьютера;

– непосредственный доступ в ОС компьютера, посредством сброс паролей на вход в ОС компьютера.

Рассмотрев угрозы непосредственного доступа в ОС компьютера, перейдем к рассмотрению угроз удаленного проникновения.

1.4.1.2 Классификация угроз удаленного доступа к элементам иткс

Угрозы удаленного доступа можно классифицировать по следующим признакам [2, 30, 31, 40]:

1) По характеру воздействия

а) пассивные;

б) активные.

Пассивным воздействием на распределенную вычислительную систему назовем воздействие, которое не оказывает непосредственного влияния на работу системы, но может нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу ИТКС приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Примером пассивного типового удаленного воздействия в ВС служит прослушивание канала связи в сети.

Под активным воздействием на ИТКС будем понимать воздействие, оказывающее непосредственное влияние на работу системы (изменение конфигурации ИТКС, нарушение работоспособности и т. д.) и нарушающее принятую в ней политику безопасности [28]. Практически все типы удаленных атак являются активными воздействиями. Это связано с тем, что в самой природе разрушающего воздействия содержится активное начало. Очевидной особенностью активного воздействия по сравнению с пассивным является принципиальная возможность его обнаружения (естественно, с большей или меньшей степенью сложности), так как в результате его осуществления в системе происходят определенные изменения. В отличие от активного, при пассивном воздействии не остается никаких следов.

2) По цели воздействия

а) нарушение конфиденциальности информации либо ресурсов системы;

б) нарушение целостности информации;

в) нарушение работоспособности (доступности) системы;

Этот классификационный признак является прямой проекцией трех основных типов угроз свойствам информации — конфиденциальности, целостности и доступности.

Основная цель практически любой атаки — получить несанкционированный доступ к информации. Существуют две принципиальные возможности доступа к информации: перехват и искажение. Возможность перехвата информации означает получение к ней доступа, но невозможность ее модификации [9]. Следовательно, перехват информации ведет к нарушению ее конфиденциальности. Примером перехвата информации может служить прослушивание канала в сети. В этом случае имеется несанкционированный доступ к информации без возможности ее искажения. Очевидно также, что нарушение конфиденциальности информации в данном случае является пассивным воздействием.

Возможность искажения информации означает либо полный контроль над информационным потоком между объектами системы, либо возможность передачи сообщений от имени другого объекта. Таким образом, очевидно, что искажение информации ведет к нарушению ее целостности. Данное информационное разрушающее воздействие представляет собой яркий пример активного воздействия.

Принципиально другой целью атаки является нарушение работоспособности системы. В этом случае не предполагается получение атакующим несанкционированного доступа к информации. Его основная цель — добиться, чтобы операционная система на атакуемом объекте вышла из строя и для всех остальных объектов системы доступ к ресурсам атакованного объекта был бы невозможен.

3) По условию начала осуществления воздействия

Удаленное воздействие, также как и любое другое, может начать осуществляться только при определенных условиях. В ИТКС существуют три вида условий начала осуществления удаленной атаки:

а) Атака по запросу от атакуемого объекта.

В этом случае атакующий ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия.

б) Атака по наступлению ожидаемого события на атакуемом объекте.

В этом случае атакующий осуществляет постоянное наблюдение за состоянием операционной системы удаленной цели атаки и при возникновении определенного события в этой системе начинает воздействие. Как и в предыдущем случае, инициатором осуществления начала атаки выступает сам атакуемый объект.

в) Безусловная атака.

В этом случае начало осуществления атаки безусловно по отношению к цели атаки, то есть атака осуществляется немедленно и безотносительно к состоянию системы и атакуемого объекта. Следовательно, в этом случае атакующий является инициатором начала осуществления атаки.

4) По наличию обратной связи с атакуемым объектом

а) с обратной связью;

б) без обратной связи (однонаправленная атака).

Удаленная атака, осуществляемая при

наличии обратной связи с атакуемым

объектом, характеризуется тем, что на

некоторые запросы, переданные на

атакуемый объект, атакующему требуется

получить ответ, а, следовательно, между

атакующим и целью атаки существует

обратная связь, которая позволяет

атакующему адекватно реагировать на

все изменения, происходящие на атакуемом

объекте

[20]ф,Инт,Мед,Яз

В отличие от атак с обратной связью удаленным атакам без обратной связи не требуется реагировать на какие-либо изменения, происходящие на атакуемом объекте. Атаки данного вида обычно осуществляются передачей на атакуемый объект одиночных запросов, ответы на которые атакующему не нужны.

5) По расположению субъекта атаки относительно атакуемого объекта

а) внутрисегментное;

б) межсегментное.

Рассмотрим ряд определений:

Субъект атаки (или источник атаки) — это атакующая программа или оператор, непосредственно осуществляющие воздействие.

Хост (host) — сетевой компьютер.

Маршрутизатор (router) — устройство, обеспечивающее маршрутизацию пакетов обмена в глобальной сети [36].

Подсеть (subnetwork) (в терминологии Internet) — совокупность хостов, являющихся частью глобальной сети, для которых маршрутизатором выделен одинаковый номер подсети. Подсеть — логическое объединение хостов маршрутизатором [29]. Хосты внутри одной подсети могут взаимодействовать между собой непосредственно, минуя маршрутизатор.

Сегмент сети — физическое объединение хостов. Например, сегмент сети образуют совокупность хостов, подключенных к серверу по схеме «общая шина». При такой схеме подключения каждый хост имеет возможность подвергать анализу любой пакет в своем сегменте [40].

С точки зрения удаленной атаки чрезвычайно важно, как по отношению друг к другу располагаются субъект и объект атаки, то есть в одном или в разных сегментах они находятся. В случае внутрисегментной атаки, как следует из названия, субъект и объект атаки находятся в одном сегменте. При межсегментной атаке субъект и объект атаки находятся в разных сегментах.

В дальнейшем будет показано, что на практике межсегментную атаку осуществить значительно труднее, чем внутрисегментную [2].

6) По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

а) физический;

б) канальный;

в) сетевой;

г) транспортный;

д) сеансовый;

е) представительный;

ж) прикладной;

Международная Организация по Стандартизации (ISO) приняла стандарт ISO 7498, описывающий взаимодействие открытых систем (OSI). ИТКС также являются открытыми системами. Любой сетевой протокол обмена, как и любую сетевую программу, можно с той или иной степенью точности спроецировать на эталонную семиуровневую модель OSI. Такая многоуровневая проекция позволит описать в терминах модели OSI функции, заложенные в сетевой протокол или программу. Представляется логичным рассматривать удаленные атаки на ИТКС, проецируя их на эталонную модель ISO/OSI.

Рисунок 1.4 — Классификация сетевых атак в ИТКС