- •Н.М. Радько, и.О. Скобелев

- •Учебное пособие Воронеж 2008

- •Воронеж 2008

- •1 Иткс как объект атак удаленного и непосредственного доступа к ее элементам

- •1.1 Основные механизмы взаимодействия элементов иткс

- •1.2 Понятие угрозы информационной безопасности иткс

- •1.3 Уязвимости иткс в отношении угроз иб

- •1.3.1 Уязвимости иткс в отношении угроз непосредственного доступа

- •1.3.2 Уязвимости иткс в отношении удаленных угроз удаленного доступа

- •1.4 Классификация и описание процессов реализации угроз непосредственного и удаленного доступа к элементам иткс

- •1.4.1 Классификация

- •1.4.1.1 Классификация угроз непосредственного доступа в операционную среду компьютера

- •1.4.1.2 Классификация угроз удаленного доступа к элементам иткс

- •1.4.2 Описание процессов реализации угроз

- •1.4.2.1 Описание процессов реализации непосредственного доступа в ос компьютера

- •1.4.2.2 Описание процессов реализации удаленных атак

- •1.5 Меры и средства защиты элементов иткс от непосредственного и удаленного доступа к ним

- •1.5.1 Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •1.5.2 Меры противодействия удаленным атакам

- •1.6 Постановка задач исследования

- •2 Аналитическое моделирование процессов реализации атак, связанных с непосредственным и удаленным доступом к элементам иткс, при помощи аппарата теории сетей петри-маркова

- •2.1 Моделирование процессов реализации сетевого анализа

- •2.1.1 Сниффинг пакетов в сети без коммутаторов

- •2.1.2 Сканирование сети

- •2.2 Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •2.3 Моделирование процессов реализации внедрения в сеть ложного объекта

- •2.3.1 Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-спуфинг)

- •2.3.2 Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •2.4 Моделирование процессов реализации подмены доверенного объекта сети

- •2.4.1 Подмена доверенного объекта сети (ip-spoofing)

- •2.4.2 Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •2.5 Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •2.5.1 Моделирование процесса реализации непосредственного доступа в операционную среду компьютера при помощи подбора паролей

- •2.5.2 Моделирование реализации непосредственного доступа в операционную среду компьютера при помощи сброса паролей

- •Выводы по второй главе

- •3 Расчет эффективности применения мер и средств противодействия угрозам определенного типа

- •3.1 Понятие эффективности защиты информации

- •3.2 Алгоритм оценки эффективности мер и средств защиты

- •3.2.1 Определение коэффициента опасности

- •3.2.2 Определение вероятности успешной реализации атаки

- •3.2.3 Определение вероятности реализации деструктивного действия

- •3.2.4 Определение вероятности успешной реализации атак при условии применения мер и средств защиты информации

- •3.2.5 Определение показателя защищенности

- •3.3 Расчёт эффективности мер и средств защиты информации по данному алгоритму

- •3.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •3.3.2 Эффективность применения парольной защиты на вход в настройки bios, при атаке путем сброса паролей

- •3.3.3 Эффективность применения пароля, состоящего из 6 символов, алфавит состоит из цифр, спецсимволов и английского алфавита (a-z) при условии, что его длина неизвестна злоумышленнику

- •3.3.4 Эффективность применения средств биометрической идентификации при входе в операционную среду

- •3.3.5 Эффективность постановки на компьютер ос Windows Server 2003 для защиты от атаки «syn-flood»

- •3.3.6 Эффективность мер и средств защиты от атаки «отказ в обслуживании» при реализации подмены доверенного объекта

- •3.3.7 Эффективность криптографических средств защиты информации

- •3.4 Расчет величины риска при применении мер и средств защиты

- •4 Методика анализа рисков при реализации комплекса угроз непосредственного и удаленного доступа к элементам иткс и ее применение при управлении рисками

- •4.1 Выбор параметров для осуществления количественного анализа рисков иткс

- •4.1.1 Определение видов ущерба иткс при реализации угроз непосредственного и удаленного доступа к ее элементам

- •4.1.2 Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •4.2 Определение вероятностей реализации атак

- •4.2.1 Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •4.2.2 Расчет интенсивности возникновения атак

- •4.2.3 Расчет вероятности реализации атак

- •4.3 Расчет рисков реализации угроз непосредственного и удаленного доступа к элементам иткс

- •4.4 Применение методики анализа рисков при управлении рисками иткс

- •4.4.1 Задача управления рисками систем

- •4.4.2 Введение функции защищенности системы

- •4.4.3 Расчет рисков иткс при использовании мер противодействия угрозам непосредственного и удаленного доступа

- •Выводы по четвертой главе

- •394026 Воронеж, Московский просп., 14

2.5.2 Моделирование реализации непосредственного доступа в операционную среду компьютера при помощи сброса паролей

Для осуществления сброса паролей удобнее всего использовать программу ERD Commander или Offline NT Password & Registry Editor, так как данные программы понятны и просты в использование.

Смоделируем данную атаку с помощью сети Петри-Маркова. Обозначения элементов этой сети приведены ниже, si — позиции, tj — переходы.

s1 — Злоумышленник имеет непосредственный доступ к необходимому ему компьютеру и у него имеется загрузочный сменный носитель с альтернативной операционной системой,

t1 — Активизация компьютера, инициализация BIOS,

s2 — Компьютер выключен (неактивизирован),

s3 — Базовая система ввода/вывода (BIOS) инициализирована, периферийные устройства опрошены,

t2 — Изменение настроек первичной загрузки,

s4 — Настройки первичного загрузки изменены,

t3 — Установка загрузочного сменного носителя, передача управления на сменный носитель,

s5 — Сменный носитель установлен. Управление передано на загрузочную сменный носитель,

t4 — Процесс загрузки альтернативной ОС,

s6 — Загружена альтернативная операционная система

t5 — Запуск программы — сброс паролей,

s7 — Пароли сброшены

Очевидно, что структура данной сети является аналогичной структуре сети, рассмотренной в п. 2.5.1. Все операции идентичны, за исключением запуска программы на сброс паролей, среднее время запуска и работы которой примем за 3,4 с.

Среднее время перехода по всей сети для данного этапа τ1 = 59,15 с. Для входа в систему злоумышленнику последовательно нужно пройти этот этап и вход в систему с рассчитанным выше средним временем τ2 = 47,25 с. Таким образом среднее время реализации всей атаки τ = τ1 + τ2 = 106,4 с.

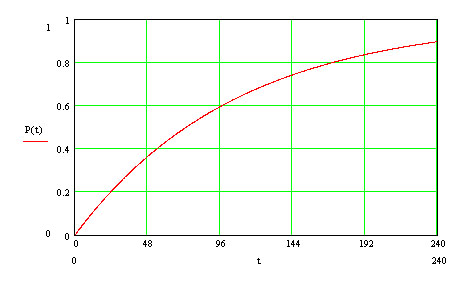

Зависимость вероятности реализации атаки от времени приобретает вид, представленный на рисунке 2.27.

Рисунок 2.27 — Зависимость вероятности реализации всех этапов непосредственного доступа злоумышленника в систему при помощи сброса паролей

Если на вход в меню настроек BIOS имеется пароль, то для осуществления непосредственного доступа в ОС компьютера, посредством подбора паролей на вход в ОС компьютера, необходимо сначала преодолеть парольную защиту на вход в меню настроек BIOS, а затем осуществить действия, описанные в разделах 2.5.1, 2.5.2. Для преодоления пароля на BIOS злоумышленнику необходимо вскрыть корпус компьютера осуществить изъятие батарейки с платы BIOS, замкнуть контакты на плате BIOS и установить батарейку на плату. Среднее время преодоления данной меры защиты примем за 72 с. Таким образом с учетом применения пароля на настройки BIOS получим:

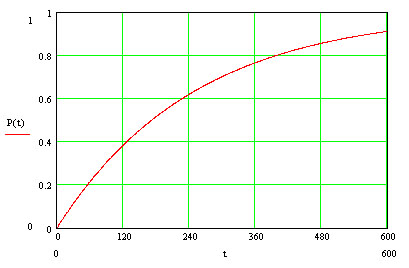

Для подбора пароля путем хищения файлов паролей среднее время τ = 176,25 + 72 = 248,25 с. Зависимость вероятности реализации атаки от времени показана на рисунке 2.28.

Рисунок 2.28 — Зависимость вероятности реализации всех этапов непосредственного доступа злоумышленника в систему при помощи хищения файлов паролей с учетом использования пароля на настройки BIOS

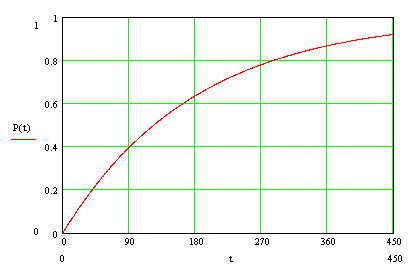

Для входа в ОС посредством сброса паролей среднее время τ = 106,4 + 72 = 178,4 с. Зависимость вероятности реализации атаки от времени показана на рисунке 2.29.

Рисунок 2.29 — Зависимость вероятности реализации непосредственного доступа злоумышленника в систему при помощи сброса паролей с учетом использования пароля на настройки BIOS