- •Н.М. Радько, и.О. Скобелев

- •Учебное пособие Воронеж 2008

- •Воронеж 2008

- •1 Иткс как объект атак удаленного и непосредственного доступа к ее элементам

- •1.1 Основные механизмы взаимодействия элементов иткс

- •1.2 Понятие угрозы информационной безопасности иткс

- •1.3 Уязвимости иткс в отношении угроз иб

- •1.3.1 Уязвимости иткс в отношении угроз непосредственного доступа

- •1.3.2 Уязвимости иткс в отношении удаленных угроз удаленного доступа

- •1.4 Классификация и описание процессов реализации угроз непосредственного и удаленного доступа к элементам иткс

- •1.4.1 Классификация

- •1.4.1.1 Классификация угроз непосредственного доступа в операционную среду компьютера

- •1.4.1.2 Классификация угроз удаленного доступа к элементам иткс

- •1.4.2 Описание процессов реализации угроз

- •1.4.2.1 Описание процессов реализации непосредственного доступа в ос компьютера

- •1.4.2.2 Описание процессов реализации удаленных атак

- •1.5 Меры и средства защиты элементов иткс от непосредственного и удаленного доступа к ним

- •1.5.1 Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •1.5.2 Меры противодействия удаленным атакам

- •1.6 Постановка задач исследования

- •2 Аналитическое моделирование процессов реализации атак, связанных с непосредственным и удаленным доступом к элементам иткс, при помощи аппарата теории сетей петри-маркова

- •2.1 Моделирование процессов реализации сетевого анализа

- •2.1.1 Сниффинг пакетов в сети без коммутаторов

- •2.1.2 Сканирование сети

- •2.2 Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •2.3 Моделирование процессов реализации внедрения в сеть ложного объекта

- •2.3.1 Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-спуфинг)

- •2.3.2 Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •2.4 Моделирование процессов реализации подмены доверенного объекта сети

- •2.4.1 Подмена доверенного объекта сети (ip-spoofing)

- •2.4.2 Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •2.5 Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •2.5.1 Моделирование процесса реализации непосредственного доступа в операционную среду компьютера при помощи подбора паролей

- •2.5.2 Моделирование реализации непосредственного доступа в операционную среду компьютера при помощи сброса паролей

- •Выводы по второй главе

- •3 Расчет эффективности применения мер и средств противодействия угрозам определенного типа

- •3.1 Понятие эффективности защиты информации

- •3.2 Алгоритм оценки эффективности мер и средств защиты

- •3.2.1 Определение коэффициента опасности

- •3.2.2 Определение вероятности успешной реализации атаки

- •3.2.3 Определение вероятности реализации деструктивного действия

- •3.2.4 Определение вероятности успешной реализации атак при условии применения мер и средств защиты информации

- •3.2.5 Определение показателя защищенности

- •3.3 Расчёт эффективности мер и средств защиты информации по данному алгоритму

- •3.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •3.3.2 Эффективность применения парольной защиты на вход в настройки bios, при атаке путем сброса паролей

- •3.3.3 Эффективность применения пароля, состоящего из 6 символов, алфавит состоит из цифр, спецсимволов и английского алфавита (a-z) при условии, что его длина неизвестна злоумышленнику

- •3.3.4 Эффективность применения средств биометрической идентификации при входе в операционную среду

- •3.3.5 Эффективность постановки на компьютер ос Windows Server 2003 для защиты от атаки «syn-flood»

- •3.3.6 Эффективность мер и средств защиты от атаки «отказ в обслуживании» при реализации подмены доверенного объекта

- •3.3.7 Эффективность криптографических средств защиты информации

- •3.4 Расчет величины риска при применении мер и средств защиты

- •4 Методика анализа рисков при реализации комплекса угроз непосредственного и удаленного доступа к элементам иткс и ее применение при управлении рисками

- •4.1 Выбор параметров для осуществления количественного анализа рисков иткс

- •4.1.1 Определение видов ущерба иткс при реализации угроз непосредственного и удаленного доступа к ее элементам

- •4.1.2 Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •4.2 Определение вероятностей реализации атак

- •4.2.1 Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •4.2.2 Расчет интенсивности возникновения атак

- •4.2.3 Расчет вероятности реализации атак

- •4.3 Расчет рисков реализации угроз непосредственного и удаленного доступа к элементам иткс

- •4.4 Применение методики анализа рисков при управлении рисками иткс

- •4.4.1 Задача управления рисками систем

- •4.4.2 Введение функции защищенности системы

- •4.4.3 Расчет рисков иткс при использовании мер противодействия угрозам непосредственного и удаленного доступа

- •Выводы по четвертой главе

- •394026 Воронеж, Московский просп., 14

2.1.2 Сканирование сети

Прежде чем перейти непосредственно к выполнению активных сетевых атак злоумышленнику необходимо узнать информацию о структуре сети и сервисах, функционирующих на хостах сети. Рассмотрим и смоделируем с помощью сети Петри-Маркова подготовку к проведению атаки, а именно сканирование сети.

Для реализации данного действия злоумышленнику необходим компьютер, подключенный к сети и заранее приготовленное программное обеспечение для осуществления сбора информации. Некоторые программы данного типа обладают функциями автоматического определения IP-адреса компьютера, на котором они запущены (в рассматриваемом случае используется программный продукт именно такого типа). Затем происходит настройка параметров для сканирования. Это может быть осуществлено как вручную, так и автоматически. Далее осуществляется последовательный опрос, путем посылки ICMP-эхо-запросов, хостов в указанном диапазоне IP-адресов в многопоточном режиме.

Путем посылки недопустимых (нестандартных) ICMP- или TCP-пакетов нарушитель может идентифицировать тип ОС. Стандарты обычно устанавливают, каким образом компьютеры должны реагировать на легальные пакеты, поэтому машины имеют тенденцию быть единообразными в своей реакции на допустимые входные данные. Однако стандарты упускают (обычно намеренно) реакцию на недопустимые входные данные. Таким образом, уникальные реакции каждой ОС на недопустимые входные данные формируют сигнатуру, которую злоумышленник может использовать для того, чтобы понять под каким управлением функционирует выбранный компьютер [2, 40].

Если хост определен как активный, то осуществляется определение наличия функционирующего сервиса, в рассматриваемом случае наличие запущенного telnet- или ftp-сервиса. Стандартными портами для этих сервисов являются 21 порт для ftp и 23 порт для telnet.

Результатом данной атаки будет определение из множества компьютеров, подключенных к сети, уязвимых для последующего проникновения.

Смоделируем данную атаку с помощью сети Петри-Маркова. Обозначения элементов этой сети приведены ниже, si — позиции, tj — переходы.

s1 — С готов, программа запущена и настроена,

t1 — определение активных хостов сети при помощи ICMP-запроса,

s2 — активные хосты определены,

t2 — определение типов ОС активных хостов сети,

s3 — типы ОС определены,

t2 — сканирование сервисов на активных хостах сети,

s4 — работающие сервисы определены.

Вид данной сети представлен на рисунке 2.3.

Рисунок 2.3 — Вид сети Петри-Маркова для атаки «сканирование сети»

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

|

|

t1 |

t2 |

t3 |

||

s1 |

1 |

0 |

0 |

|||

s2 |

1 |

1 |

0 |

|||

s3 |

0 |

1 |

1 |

|||

s4 |

0 |

0 |

1 |

|||

Для данной сети Петри-Маркова имеет место следующая система интегро-дифференциальных уравнений [60, 62]:

(2.4)

(2.4)

Для данной атаки предположим, что все вероятности πij равны 1.

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид:

где λij=1/τij, где τij (i = 1..4, j = 1..3) – средние времена вышеперечисленных действий соответственно.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

![]() ,

(2.6)

,

(2.6)

.

Выберем следующие исходные параметры атаки:

Среднее время запуска и настройки программы-сканера сети τ11 = 10,5 с.

Среднее время определения работающих хостов, определения типов ОС и выявления функционирующих сервисов τ22 + τ33 = 38,3 с.

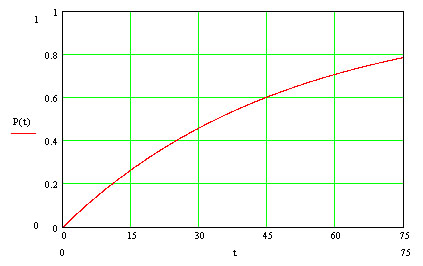

Таким образом, среднее время перехода по всей сети τ = 48,8 с, и зависимость вероятности реализации атаки от времени приобретает вид, представленный на рисунке 2.4.

![]() . (2.7)

. (2.7)

Рисунок 2.4 — Зависимость вероятности реализации сканирования сети от времени