- •Н.М. Радько, и.О. Скобелев

- •Учебное пособие Воронеж 2008

- •Воронеж 2008

- •1 Иткс как объект атак удаленного и непосредственного доступа к ее элементам

- •1.1 Основные механизмы взаимодействия элементов иткс

- •1.2 Понятие угрозы информационной безопасности иткс

- •1.3 Уязвимости иткс в отношении угроз иб

- •1.3.1 Уязвимости иткс в отношении угроз непосредственного доступа

- •1.3.2 Уязвимости иткс в отношении удаленных угроз удаленного доступа

- •1.4 Классификация и описание процессов реализации угроз непосредственного и удаленного доступа к элементам иткс

- •1.4.1 Классификация

- •1.4.1.1 Классификация угроз непосредственного доступа в операционную среду компьютера

- •1.4.1.2 Классификация угроз удаленного доступа к элементам иткс

- •1.4.2 Описание процессов реализации угроз

- •1.4.2.1 Описание процессов реализации непосредственного доступа в ос компьютера

- •1.4.2.2 Описание процессов реализации удаленных атак

- •1.5 Меры и средства защиты элементов иткс от непосредственного и удаленного доступа к ним

- •1.5.1 Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •1.5.2 Меры противодействия удаленным атакам

- •1.6 Постановка задач исследования

- •2 Аналитическое моделирование процессов реализации атак, связанных с непосредственным и удаленным доступом к элементам иткс, при помощи аппарата теории сетей петри-маркова

- •2.1 Моделирование процессов реализации сетевого анализа

- •2.1.1 Сниффинг пакетов в сети без коммутаторов

- •2.1.2 Сканирование сети

- •2.2 Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •2.3 Моделирование процессов реализации внедрения в сеть ложного объекта

- •2.3.1 Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-спуфинг)

- •2.3.2 Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •2.4 Моделирование процессов реализации подмены доверенного объекта сети

- •2.4.1 Подмена доверенного объекта сети (ip-spoofing)

- •2.4.2 Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •2.5 Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •2.5.1 Моделирование процесса реализации непосредственного доступа в операционную среду компьютера при помощи подбора паролей

- •2.5.2 Моделирование реализации непосредственного доступа в операционную среду компьютера при помощи сброса паролей

- •Выводы по второй главе

- •3 Расчет эффективности применения мер и средств противодействия угрозам определенного типа

- •3.1 Понятие эффективности защиты информации

- •3.2 Алгоритм оценки эффективности мер и средств защиты

- •3.2.1 Определение коэффициента опасности

- •3.2.2 Определение вероятности успешной реализации атаки

- •3.2.3 Определение вероятности реализации деструктивного действия

- •3.2.4 Определение вероятности успешной реализации атак при условии применения мер и средств защиты информации

- •3.2.5 Определение показателя защищенности

- •3.3 Расчёт эффективности мер и средств защиты информации по данному алгоритму

- •3.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •3.3.2 Эффективность применения парольной защиты на вход в настройки bios, при атаке путем сброса паролей

- •3.3.3 Эффективность применения пароля, состоящего из 6 символов, алфавит состоит из цифр, спецсимволов и английского алфавита (a-z) при условии, что его длина неизвестна злоумышленнику

- •3.3.4 Эффективность применения средств биометрической идентификации при входе в операционную среду

- •3.3.5 Эффективность постановки на компьютер ос Windows Server 2003 для защиты от атаки «syn-flood»

- •3.3.6 Эффективность мер и средств защиты от атаки «отказ в обслуживании» при реализации подмены доверенного объекта

- •3.3.7 Эффективность криптографических средств защиты информации

- •3.4 Расчет величины риска при применении мер и средств защиты

- •4 Методика анализа рисков при реализации комплекса угроз непосредственного и удаленного доступа к элементам иткс и ее применение при управлении рисками

- •4.1 Выбор параметров для осуществления количественного анализа рисков иткс

- •4.1.1 Определение видов ущерба иткс при реализации угроз непосредственного и удаленного доступа к ее элементам

- •4.1.2 Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •4.2 Определение вероятностей реализации атак

- •4.2.1 Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •4.2.2 Расчет интенсивности возникновения атак

- •4.2.3 Расчет вероятности реализации атак

- •4.3 Расчет рисков реализации угроз непосредственного и удаленного доступа к элементам иткс

- •4.4 Применение методики анализа рисков при управлении рисками иткс

- •4.4.1 Задача управления рисками систем

- •4.4.2 Введение функции защищенности системы

- •4.4.3 Расчет рисков иткс при использовании мер противодействия угрозам непосредственного и удаленного доступа

- •Выводы по четвертой главе

- •394026 Воронеж, Московский просп., 14

2.3.2 Внедрение в сеть ложного объекта путем навязывания ложного маршрута

Для осуществления этой удаленной атаки необходимо подготовить ложное ICMP Redirect Host сообщение, в котором указать конечный IP-адрес маршрута (адрес хоста, маршрут к которому будет изменен) и IP-адрес ложного маршрутизатора. Далее это сообщение передается на атакуемый хост от имени маршрутизатора. Для этого в IP-заголовке в поле адреса отправителя указывается IP-адрес маршрутизатора. Можно предложить два варианта данной удаленной атаки.

В первом случае атакующий находится в том же сегменте сети, что и цель атаки. Тогда, послав ложное ICMP-сообщение, он в качестве IP-адреса нового маршрутизатора может указать либо свой IP-адрес, либо любой из адресов данной подсети. Это даст атакующему возможность изменить маршрут передачи сообщений, направляемых атакованным хостом на определенный IP-адрес, и получить контроль над трафиком между атакуемым хостом и интересующим атакующего сервером. После этого атака перейдет во вторую стадию, связанную с приемом, анализом и передачей пакетов, получаемых от атакованного хоста [2, 40].

В случае осуществления второго варианта удаленной атаки атакующий находится в другом сегменте относительно цели атаки. Тогда, в случае передачи на атакуемый хост ложного ICMP Redirect сообщения, сам атакующий уже не сможет получить контроль над трафиком, так как адрес нового маршрутизатора должен находиться в пределах подсети атакуемого хоста. Однако в этом случае атака достигает другой цели: нарушается работоспособность хоста, поскольку связь между данным хостом и указанным в ложном ICMP-сообщении сервером будет нарушена. Это произойдет из-за того, что все пакеты, направляемые хостом на этот сервер, будут отправлены на IP-адрес несуществующего маршрутизатора [40, 48].

Смоделируем данную атаку с помощью сети Петри-Маркова. Обозначения элементов этой сети приведены ниже, si — позиции, tj — переходы.

s1 — A готов,

s2 — C активен,

t1 — настройка программы,

s3 — программа настроена,

t2 — передача ложных ICMP-redirect-сообщений на A,

s4 — ложное ICMP-redirect-сообщение принято A,

t3 — изменение таблицы маршрутизации A,

s5 — таблицы маршрутизации A изменена,

t4 — перехват и анализ трафика A (для внутрисегментной атаки),

t4 — нарушение маршрутизации для A (для межсегментной атаки),

s6 — трафик перехвачен и проанализирован (для внутрисегментной атаки),

s6 — связь между атакуемым хостом и сервером нарушена (для межсегментной атаки).

Вид данной сети представлен на рисунке 2.10.

Рисунок 2.10 — Вид сети Петри-Маркова для внедрения ложного объекта путем навязывания ложного маршрута

На этой сети позиции не имеют инцидентные дуги, поэтому вероятности перемещения из них в переходы равны единице.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

|

|

t1 |

t2 |

t3 |

t4 |

s1 |

0 |

1 |

0 |

0 |

|

s2 |

1 |

0 |

0 |

0 |

|

s3 |

1 |

1 |

0 |

0 |

|

s4 |

0 |

s1t2∩s3t2 |

1 |

0 |

|

s5 |

0 |

0 |

1 |

1 |

|

s6 |

0 |

0 |

0 |

1 |

Для данной сети Петри-Маркова имеет место следующая система интегро-дифференциальных уравнений [60, 62]:

![]()

![]() (2.15)

(2.15)

![]()

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид:

где λij=1/τij, где τij (i = 1..6, j = 1..4) — средние времена вышеперечисленных действий соответственно.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

![]() ,

,

![]() ,

,

,

,

![]() ,

(2.16)

,

(2.16)

,

,

.

Выберем следующие исходные параметры атаки:

Среднее время запуска и настройки программы τ21 = 15 с.

Среднее время формирования и передачи одного ложного ICMP-сообщения T = 0,05 c.

Вероятность подбора неизвестного злоумышленнику внутреннего адреса маршрутизатора равна 1/254, поскольку существует 254 возможных варианта этого адреса [40], следовательно, среднее число попыток, которое необходимо сделать для подбора n=254. τ32 = nT.

При отсутствии запрета на прием ICMP-redirect-сообщений хост находится в постоянном их ожидании.

В случае внутрисегментной атаки после изменения таблиц трафик хоста A проходит через машину злоумышленника. Среднее время получения злоумышленником необходимой информации зависит от интенсивности трафика атакуемого хоста. Для достаточно активной сети с учетом проведения анализа пакетов τ54 = 2 с.

В случае межсегментной атаки целью злоумышленника является нарушение маршрутизации сети, и после изменения таблиц маршрутизации атаку можно считать успешно выполненной [3, 29].

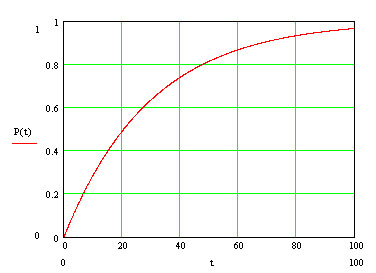

Зависимость вероятности реализации внутрисегментной атаки от времени приобретает вид, представленный на рисунке 2.11.

![]() . (2.17)

. (2.17)

Рисунок 2.11 — Зависимость вероятности реализации внедрения ложного объекта путем навязывания ложного маршрута для внутрисегментной атаки от времени

Зависимость вероятности реализации межсегментной атаки от времени представлена на рисунке 2.12.

![]() . (2.18)

. (2.18)

Рисунок 2.12 — Зависимость вероятности реализации внедрения ложного объекта путем навязывания ложного маршрута для межсегментной атаки от времени

Рассмотрим вероятностные характеристики реализации данной атаки с учетом применения мер противодействия.

1) Статические таблицы маршрутизации, запрет использования ICMP-redirect

При запрете на использование redirect-сообщений возникает необходимость поддерживать и периодически вручную обновлять таблицы маршрутизации для динамически изменяющихся сетей. Однако для сети с достаточно постоянной топологией данный способ может быть весьма эффективным. В случае запрета на прием ICMP-redirect-сообщений π12 → 0,

2) Фильтрация адресов (для межсегментной атаки)

Существует возможность настроить межсетевой экран таким образом, чтобы он не пропускал во внутреннюю сеть пакеты, приходящие извне, но имеющие внутренний для этой сети обратный адрес. В этом случае ложные ICMP-сообщения просто не смогут дойти до атакуемого хоста. π22 → 0.

3) Криптозащита (шифрование пакетов)

В случае шифрования трафика злоумышленнику не удастся за приемлемое время проанализировать содержимое перехваченных пакетов, а следовательно, применить перехваченную информацию в своих целях [53]. Для данной сети шифрование пакетов влечет стремление среднего времени перехода d55 τ55, а следовательно, и времени прохождения по всей сети к бесконечности.