- •Н.М. Радько, и.О. Скобелев

- •Учебное пособие Воронеж 2008

- •Воронеж 2008

- •1 Иткс как объект атак удаленного и непосредственного доступа к ее элементам

- •1.1 Основные механизмы взаимодействия элементов иткс

- •1.2 Понятие угрозы информационной безопасности иткс

- •1.3 Уязвимости иткс в отношении угроз иб

- •1.3.1 Уязвимости иткс в отношении угроз непосредственного доступа

- •1.3.2 Уязвимости иткс в отношении удаленных угроз удаленного доступа

- •1.4 Классификация и описание процессов реализации угроз непосредственного и удаленного доступа к элементам иткс

- •1.4.1 Классификация

- •1.4.1.1 Классификация угроз непосредственного доступа в операционную среду компьютера

- •1.4.1.2 Классификация угроз удаленного доступа к элементам иткс

- •1.4.2 Описание процессов реализации угроз

- •1.4.2.1 Описание процессов реализации непосредственного доступа в ос компьютера

- •1.4.2.2 Описание процессов реализации удаленных атак

- •1.5 Меры и средства защиты элементов иткс от непосредственного и удаленного доступа к ним

- •1.5.1 Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •1.5.2 Меры противодействия удаленным атакам

- •1.6 Постановка задач исследования

- •2 Аналитическое моделирование процессов реализации атак, связанных с непосредственным и удаленным доступом к элементам иткс, при помощи аппарата теории сетей петри-маркова

- •2.1 Моделирование процессов реализации сетевого анализа

- •2.1.1 Сниффинг пакетов в сети без коммутаторов

- •2.1.2 Сканирование сети

- •2.2 Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •2.3 Моделирование процессов реализации внедрения в сеть ложного объекта

- •2.3.1 Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-спуфинг)

- •2.3.2 Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •2.4 Моделирование процессов реализации подмены доверенного объекта сети

- •2.4.1 Подмена доверенного объекта сети (ip-spoofing)

- •2.4.2 Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •2.5 Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •2.5.1 Моделирование процесса реализации непосредственного доступа в операционную среду компьютера при помощи подбора паролей

- •2.5.2 Моделирование реализации непосредственного доступа в операционную среду компьютера при помощи сброса паролей

- •Выводы по второй главе

- •3 Расчет эффективности применения мер и средств противодействия угрозам определенного типа

- •3.1 Понятие эффективности защиты информации

- •3.2 Алгоритм оценки эффективности мер и средств защиты

- •3.2.1 Определение коэффициента опасности

- •3.2.2 Определение вероятности успешной реализации атаки

- •3.2.3 Определение вероятности реализации деструктивного действия

- •3.2.4 Определение вероятности успешной реализации атак при условии применения мер и средств защиты информации

- •3.2.5 Определение показателя защищенности

- •3.3 Расчёт эффективности мер и средств защиты информации по данному алгоритму

- •3.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •3.3.2 Эффективность применения парольной защиты на вход в настройки bios, при атаке путем сброса паролей

- •3.3.3 Эффективность применения пароля, состоящего из 6 символов, алфавит состоит из цифр, спецсимволов и английского алфавита (a-z) при условии, что его длина неизвестна злоумышленнику

- •3.3.4 Эффективность применения средств биометрической идентификации при входе в операционную среду

- •3.3.5 Эффективность постановки на компьютер ос Windows Server 2003 для защиты от атаки «syn-flood»

- •3.3.6 Эффективность мер и средств защиты от атаки «отказ в обслуживании» при реализации подмены доверенного объекта

- •3.3.7 Эффективность криптографических средств защиты информации

- •3.4 Расчет величины риска при применении мер и средств защиты

- •4 Методика анализа рисков при реализации комплекса угроз непосредственного и удаленного доступа к элементам иткс и ее применение при управлении рисками

- •4.1 Выбор параметров для осуществления количественного анализа рисков иткс

- •4.1.1 Определение видов ущерба иткс при реализации угроз непосредственного и удаленного доступа к ее элементам

- •4.1.2 Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •4.2 Определение вероятностей реализации атак

- •4.2.1 Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •4.2.2 Расчет интенсивности возникновения атак

- •4.2.3 Расчет вероятности реализации атак

- •4.3 Расчет рисков реализации угроз непосредственного и удаленного доступа к элементам иткс

- •4.4 Применение методики анализа рисков при управлении рисками иткс

- •4.4.1 Задача управления рисками систем

- •4.4.2 Введение функции защищенности системы

- •4.4.3 Расчет рисков иткс при использовании мер противодействия угрозам непосредственного и удаленного доступа

- •Выводы по четвертой главе

- •394026 Воронеж, Московский просп., 14

4.4.3 Расчет рисков иткс при использовании мер противодействия угрозам непосредственного и удаленного доступа

Рассмотрим предложенные в главе 2 меры противодействия атакам на предмет их эффективности, рассчитав показатели рисков для ИТКС с учетом использования данных мер защиты.

Присвоим границам интегрального риска ИТКС следующие значения:

Для риска нарушения конфиденциальности

— RcL

= 10![]() ,

RcU =

60

;

,

RcU =

60

;

Для риска несанкционированного входа в систему — RcL = 5 , RcU = 30 ;

Для риска нарушения доступности — RcL

= 5![]() ,

RcU =

50

;

,

RcU =

50

;

Рассчитаем значения интегрального риска и защищенности для системы без учета использования мер и средств защиты на основе предложенных ранее параметров.

Интегральный риск нарушения конфиденциальности

![]() , (4.33)

, (4.33)

Интегральный риск несанкционированного входа в систему

![]() , (4.34)

, (4.34)

Интегральный риск нарушения конфиденциальности

![]() .

(4.35)

.

(4.35)

Соответственно, значения защищенности будут рассчитаны как

,

,

,

(4.36)

,

(4.36)

.

.

Очевидно, что при заданной интенсивности атак и требованиях к безопасности, состояние защищенности рассматриваемой ИТКС не может считаться удовлетворительным.

В качестве мер противодействия, которые могут быть существенными для исследуемых значений выберем следующие [2, 40, 95]:

1) Ограничение физического доступа посторонних лиц к защищаемым компьютерам и защищаемому сегменту сети. Разумеется, данная мера не в состоянии исключить атаки злоумышленников среди персонала организации, однако она является необходимой для ИТКС, в которой обрабатывается информация некоторой степени конфиденциальности. В данном случае вероятность реализации связана с вероятностью проникновения злоумышленника в защищаемую область. Для рассматриваемой ИТКС без учета возможности наличия нарушителей среди персонала данного сегмента сети примем эту вероятность pп = 0,1. Вероятности реализации всех внутрисегментных и непосредственных атак (0.1, 0.2, 1.1 — 1.7) необходимо умножить на эту величину.

2) Использование коммутаторов в сети. Данная мера делает невозможным прослушивание трафика злоумышленником, находящимся в одном сегменте сети с атакуемыми узлами, поскольку в сети с коммутатором функция адресации пакетов снимается с самих компьютеров сети. Таким образом, вероятность реализации атаки 1.1 p1.1 = 0.

3) Использование статических таблиц адресов (ARP) и запрет на использование широковещательных ICMP-ответов. Применение данной меры имеет смысл только для небольшой сети или для постоянных ее узлов, поскольку она не будет распространяться на временные хосты в случае их динамического присоединения к сети. В этом случае вероятность реализации атаки «внедрение ложного объекта» равна вероятности наличия в сети непостоянного хоста. Для стационарной сети эти вероятности p1.4, p1.5 равны нулю.

4) Применение средств динамического контроля загруженности сети. Данные средства способны выявлять атаки на отказ в обслуживании, а также некоторые виды необоснованного трафика, которые могут являться признаками других атак (Выявление ACK-бурь, вызванных рассинхронизацией TCP-соединения при атаке «подмена доверенного объекта»). В данном случае снижается вероятность реализации атак «SYN-flood» и «IP-hijacking». Вероятности реализации этих атак необходимо умножить на вероятность срабатывания перехода ps, принятую равной 0,2, в соответствующей сети Петри-Маркова, рассмотренной в главе 2.

5) Использование межсетевых экранов. При соответствующей подготовке такого средства оно способно существенно ограничить возможности действий внешних нарушителей внутри защищаемого сегмента сети. Вероятность проникновения злоумышленника в защищаемый сегмент сети зависит от настроек межсетевого экрана и характера функционирования сети. В данном случае необходимо учесть вероятность срабатывания переходов, связанных с межсегментным прохождением пакетов в соответствующих сетях Петри-Маркова, рассмотренных в главе 2, приняв вероятность перехода за 0,1 и умножив вероятности реализации атак 2.1 — 2.6 на соответствующую степень этой величины pм.

6) Применение криптографических средств защиты информации. Данная мера при достаточной стойкости алгоритмов шифрования практически исключает возможность анализа злоумышленником перехваченной любым способом информации. Вероятность вскрытия перехваченных данных определяется вероятностью успеха криптоанализа, а также вероятностью использования шифрования для конкретных перехваченных данных (обычно шифрование применяется именно для данных, интересующих злоумышленника). Для учета принятия данной меры необходимо умножить вероятности реализации атак 1.1, 1.4, 2.4, 1.5, 1.7, 2.7 на величину pк = 0,02, равную вероятности срабатывания соответствующих переходов в сетях Петри-Маркова, рассмотренной в главе 2.

Построим распределения рисков для соответствующих видов ущербов с учетом использования перечисленных мер защиты.

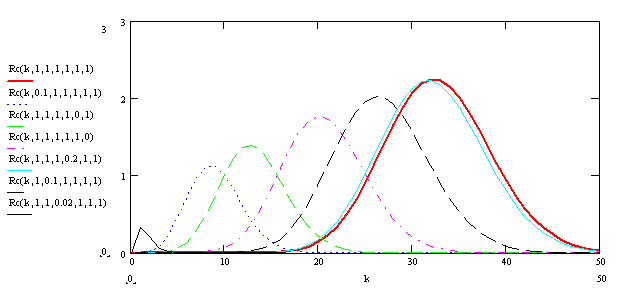

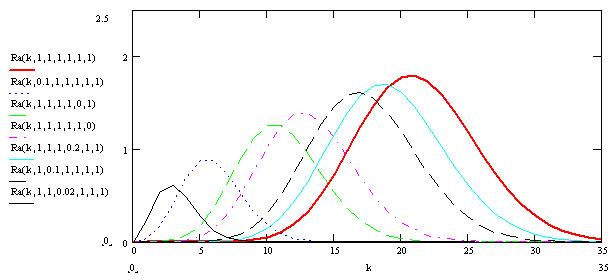

Распределения рисков нарушения конфиденциальности информации в системе при применении соответствующих мер и средств защиты показаны на рисунке 4.8.

1 — без использования мер защиты,

2 — ограничение физического доступа к узлам сети,

3 — использование коммутаторов,

4 — использование статических таблиц адресов и маршрутизации,

5 — использование средств контроля загруженности сети,

6 — использование межсетевых экранов,

7 — использование криптографических средств защиты

Рисунок 4.8 — Распределения рисков нарушения конфиденциальности информации в системе при применении мер и средств защиты

Величины интегрального риска и защищенности равны соответственно

![]() ,

, ![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() .

.

Исходя из результатов, очевидно, что для отдельных мер защиты при заданных начальных условиях наиболее эффективны криптографическая защита информации (7) и ограничение физического доступа к узлам защищаемого сегмента сети (2), а также использование коммутаторов в сети (3).

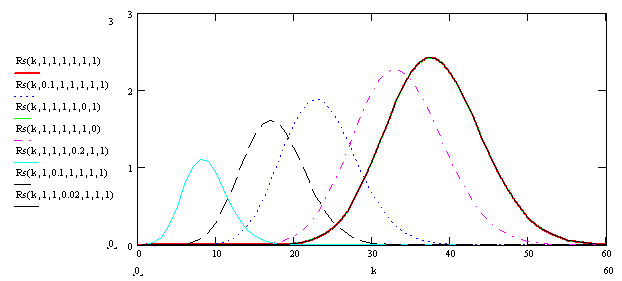

Распределения рисков несанкционированного входа в систему с правами легального пользователя при применении соответствующих мер и средств защиты показаны на рисунке 4.9.

1 — без использования мер защиты,

2 — ограничение физического доступа к узлам сети,

3 — использование коммутаторов,

4 — использование статических таблиц адресов и маршрутизации,

5 — использование средств контроля загруженности сети,

6 — использование межсетевых экранов,

7 — использование криптографических средств защиты

Рисунок 4.9 — Распределения рисков несанкционированного входа в систему с правами легального пользователя при применении мер и средств защиты

Величины интегрального риска и защищенности равны соответственно

![]() ,

, ![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() .

.

Исходя из результатов, очевидно, что для отдельных мер защиты при заданных начальных условиях наиболее эффективны криптографическая защита информации (7) и ограничение физического доступа к узлам защищаемого сегмента сети (2).

Распределения рисков нарушения доступности информации в системе при применении соответствующих мер и средств защиты показаны на рисунке 4.10.

1 — без использования мер защиты,

2 — ограничение физического доступа к узлам сети,

3 — использование коммутаторов,

4 — использование статических таблиц адресов и маршрутизации,

5 — использование средств контроля загруженности сети,

6 — использование межсетевых экранов,

7 — использование криптографических средств защиты

Рис. 4.10 — Распределения рисков нарушения доступности информации в системе при применении мер и средств защиты

Величины интегрального риска и защищенности равны соответственно

![]() ,

, ![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]() .

.

Исходя из результатов, очевидно, что для отдельных мер защиты при заданных начальных условиях наиболее эффективны использование средств контроля загруженности сети (5) и использование межсетевых экранов (6).