- •Н.М. Радько, и.О. Скобелев

- •Учебное пособие Воронеж 2008

- •Воронеж 2008

- •1 Иткс как объект атак удаленного и непосредственного доступа к ее элементам

- •1.1 Основные механизмы взаимодействия элементов иткс

- •1.2 Понятие угрозы информационной безопасности иткс

- •1.3 Уязвимости иткс в отношении угроз иб

- •1.3.1 Уязвимости иткс в отношении угроз непосредственного доступа

- •1.3.2 Уязвимости иткс в отношении удаленных угроз удаленного доступа

- •1.4 Классификация и описание процессов реализации угроз непосредственного и удаленного доступа к элементам иткс

- •1.4.1 Классификация

- •1.4.1.1 Классификация угроз непосредственного доступа в операционную среду компьютера

- •1.4.1.2 Классификация угроз удаленного доступа к элементам иткс

- •1.4.2 Описание процессов реализации угроз

- •1.4.2.1 Описание процессов реализации непосредственного доступа в ос компьютера

- •1.4.2.2 Описание процессов реализации удаленных атак

- •1.5 Меры и средства защиты элементов иткс от непосредственного и удаленного доступа к ним

- •1.5.1 Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •1.5.2 Меры противодействия удаленным атакам

- •1.6 Постановка задач исследования

- •2 Аналитическое моделирование процессов реализации атак, связанных с непосредственным и удаленным доступом к элементам иткс, при помощи аппарата теории сетей петри-маркова

- •2.1 Моделирование процессов реализации сетевого анализа

- •2.1.1 Сниффинг пакетов в сети без коммутаторов

- •2.1.2 Сканирование сети

- •2.2 Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •2.3 Моделирование процессов реализации внедрения в сеть ложного объекта

- •2.3.1 Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-спуфинг)

- •2.3.2 Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •2.4 Моделирование процессов реализации подмены доверенного объекта сети

- •2.4.1 Подмена доверенного объекта сети (ip-spoofing)

- •2.4.2 Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •2.5 Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •2.5.1 Моделирование процесса реализации непосредственного доступа в операционную среду компьютера при помощи подбора паролей

- •2.5.2 Моделирование реализации непосредственного доступа в операционную среду компьютера при помощи сброса паролей

- •Выводы по второй главе

- •3 Расчет эффективности применения мер и средств противодействия угрозам определенного типа

- •3.1 Понятие эффективности защиты информации

- •3.2 Алгоритм оценки эффективности мер и средств защиты

- •3.2.1 Определение коэффициента опасности

- •3.2.2 Определение вероятности успешной реализации атаки

- •3.2.3 Определение вероятности реализации деструктивного действия

- •3.2.4 Определение вероятности успешной реализации атак при условии применения мер и средств защиты информации

- •3.2.5 Определение показателя защищенности

- •3.3 Расчёт эффективности мер и средств защиты информации по данному алгоритму

- •3.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •3.3.2 Эффективность применения парольной защиты на вход в настройки bios, при атаке путем сброса паролей

- •3.3.3 Эффективность применения пароля, состоящего из 6 символов, алфавит состоит из цифр, спецсимволов и английского алфавита (a-z) при условии, что его длина неизвестна злоумышленнику

- •3.3.4 Эффективность применения средств биометрической идентификации при входе в операционную среду

- •3.3.5 Эффективность постановки на компьютер ос Windows Server 2003 для защиты от атаки «syn-flood»

- •3.3.6 Эффективность мер и средств защиты от атаки «отказ в обслуживании» при реализации подмены доверенного объекта

- •3.3.7 Эффективность криптографических средств защиты информации

- •3.4 Расчет величины риска при применении мер и средств защиты

- •4 Методика анализа рисков при реализации комплекса угроз непосредственного и удаленного доступа к элементам иткс и ее применение при управлении рисками

- •4.1 Выбор параметров для осуществления количественного анализа рисков иткс

- •4.1.1 Определение видов ущерба иткс при реализации угроз непосредственного и удаленного доступа к ее элементам

- •4.1.2 Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •4.2 Определение вероятностей реализации атак

- •4.2.1 Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •4.2.2 Расчет интенсивности возникновения атак

- •4.2.3 Расчет вероятности реализации атак

- •4.3 Расчет рисков реализации угроз непосредственного и удаленного доступа к элементам иткс

- •4.4 Применение методики анализа рисков при управлении рисками иткс

- •4.4.1 Задача управления рисками систем

- •4.4.2 Введение функции защищенности системы

- •4.4.3 Расчет рисков иткс при использовании мер противодействия угрозам непосредственного и удаленного доступа

- •Выводы по четвертой главе

- •394026 Воронеж, Московский просп., 14

3.3.6 Эффективность мер и средств защиты от атаки «отказ в обслуживании» при реализации подмены доверенного объекта

1) идентичен первому примеру.

2) реализация подмены доверенного объекта

= 13,5 с.

3) = 10 с.

4) реализация подмены доверенного объекта при условии, что злоумышленник не имеет возможности ввести атакуемый хост в недоступное состояние и вынужден дожидаться его самопроизвольной перезагрузки.

= 10800 с.

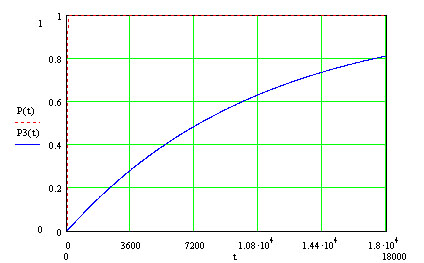

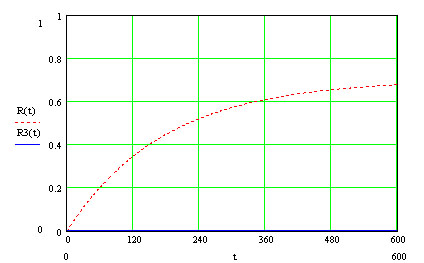

Вероятность реализации атаки при использовании средств защиты показана на рисунке 3.13.

5) Определение показателя защищенности

Результатом шагов 2, 3 и 4 является вероятность реализации деструктивного действия без применения мер защиты и с применением таковых формулы аналогичны (3.8) и (3.9)

По формуле (3.5) находим коэффициент защищенности, подставляя в него полученные вероятности.

6) Определение эффективности мер и средств защиты информации

Подставляя значения из формул (3.8) и (3.9) в (3.6) получаем:

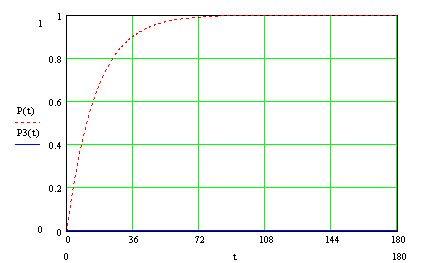

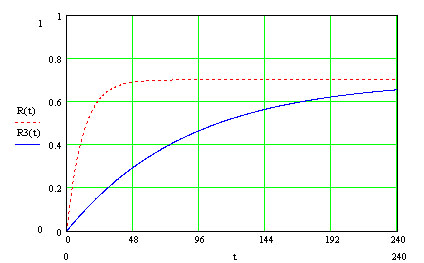

Эффективность применения данной меры защиты показана на рисунке 3.12.

1 — без средств защиты

2 — со средствами защиты

Рисунок 3.13 — Вероятность реализации атаки «подмена доверенного объекта»

Рисунок 3.14 — Эффективность защиты от атаки «Отказ в обслуживании» при реализации подмены доверенного объекта

3.3.7 Эффективность криптографических средств защиты информации

1) идентичен первому примеру.

2) реализация атаки ARP-спуфинг для перехвата пароля или другой конфиденциальной информации и выделение полезной информации из трафика

= 15,5 с.

3) = 10 с.

4) реализация атаки ARP-спуфинг для перехвата пароля или другой конфиденциальной информации и выделение полезной информации из трафика при использовании для защиты надежных криптографических алгоритмов

= ∞

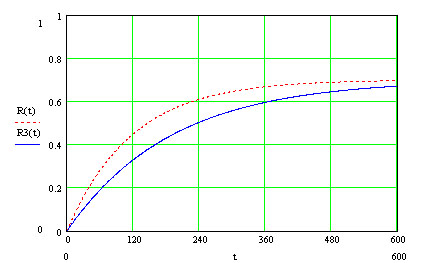

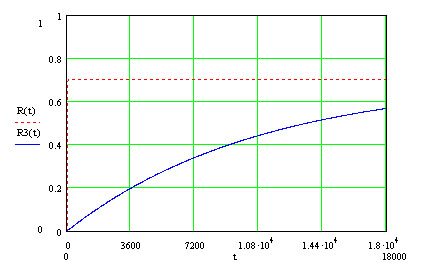

Вероятность реализации атаки при использовании средств защиты показана на рисунке 3.15.

5) Определение показателя защищенности

Результатом шагов 2, 3 и 4 является вероятность реализации деструктивного действия без применения мер защиты и с применением таковых формулы аналогичны (3.8) и (3.9)

По формуле (3.5) находим коэффициент защищенности, подставляя в него полученные вероятности.

6) Определение эффективности мер и средств защиты информации

Подставляя значения из формул (3.8) и (3.9) в (3.6) получаем:

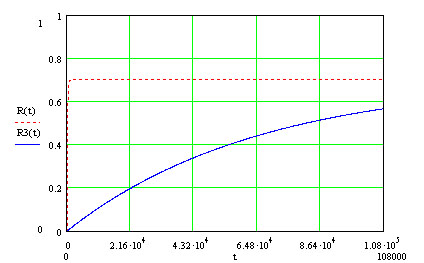

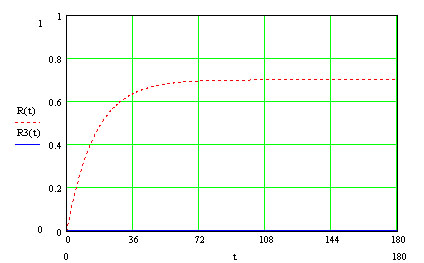

Эффективность применения данной меры защиты показана на рисунке 3.12.

1 — без средств защиты

2 — со средствами защиты

Рисунок 3.15 — Вероятность перехвата пароля

Рисунок 3.16 — Эффективность применения криптографических средств защиты информации

3.4 Расчет величины риска при применении мер и средств защиты

Наряду с актуальностью оценки эффективности мер и средств защиты является определение достаточности их применения. Под достаточностью мы будем понимать уровень допустимого риска.

Риск, в свою очередь определяется, как произведение вероятности реализации деструктивного действия с величиной ущерба от данного действия [2, 4, 9, 27].

![]() (3.14)

(3.14)

где

![]() —

вероятность реализации деструктивного

действия,

—

вероятность реализации деструктивного

действия,

![]() —

ущерб от данного действия.

—

ущерб от данного действия.

Вероятность реализации деструктивных действий определялась в главе 2 данного учебного пособия.

Ущерб возникает в результате нарушения

конфиденциальности, целостности или

доступности информации, относящейся

либо к пользовательской, либо к

технологической. Нарушения конфиденциальности

касаются, в основном, пользовательской

информации, нарушения целостности и

доступности — как пользовательской,

так и технологической информации, при

этом нарушения целостности и доступности

технологической информации обусловливают

и являются, как правило, непосредственными

причинами нарушения целостности или

доступности пользовательской информации.

Рассмотрим величину риска при использовании мер и средств защиты.

Виды зависимостей риска от времени для рассмотренных атак с учетом соответствующих им мер противодействия приведены ниже на рисунках 3.17 — 3.23.

Рисунок 3.17 — Величина риска при подборе пароля посредством хищения файла паролей с учетом применения пароля на настройки BIOS

Рисунок 3.18 — Величина риска при входе в систему путем сброса пароля с учетом применения пароля на настройки BIOS

Рисунок 3.19 — Величина риска при подборе пароля посредством хищения файла паролей с учетом увеличения алфавита пароля

Рисунок 3.20 — Величина риска при подборе пароля посредством хищения файла паролей с учетом применения средств биометрической идентификации

Рисунок 3.21 — Величина риска при реализации атаки «SYN-flood» с учетом установки на компьютер ОС Windows Server 2003

Рисунок 3.22 — Величина риска при реализации подмены доверенного объекта с учетом применения мер защиты от атаки «Отказ в обслуживании»

Рисунок 3.23 — Величина риска при реализации перехвата пароля с учетом применения криптографических средств защиты информации

Из приведенных выше графиков видно, как величина риска меняется во времени. С использованием данных полученных в ходе моделирования расчет величины риска оказывается более адекватным, по сравнению с другими оценками.