- •Н.М. Радько, и.О. Скобелев

- •Учебное пособие Воронеж 2008

- •Воронеж 2008

- •1 Иткс как объект атак удаленного и непосредственного доступа к ее элементам

- •1.1 Основные механизмы взаимодействия элементов иткс

- •1.2 Понятие угрозы информационной безопасности иткс

- •1.3 Уязвимости иткс в отношении угроз иб

- •1.3.1 Уязвимости иткс в отношении угроз непосредственного доступа

- •1.3.2 Уязвимости иткс в отношении удаленных угроз удаленного доступа

- •1.4 Классификация и описание процессов реализации угроз непосредственного и удаленного доступа к элементам иткс

- •1.4.1 Классификация

- •1.4.1.1 Классификация угроз непосредственного доступа в операционную среду компьютера

- •1.4.1.2 Классификация угроз удаленного доступа к элементам иткс

- •1.4.2 Описание процессов реализации угроз

- •1.4.2.1 Описание процессов реализации непосредственного доступа в ос компьютера

- •1.4.2.2 Описание процессов реализации удаленных атак

- •1.5 Меры и средства защиты элементов иткс от непосредственного и удаленного доступа к ним

- •1.5.1 Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •1.5.2 Меры противодействия удаленным атакам

- •1.6 Постановка задач исследования

- •2 Аналитическое моделирование процессов реализации атак, связанных с непосредственным и удаленным доступом к элементам иткс, при помощи аппарата теории сетей петри-маркова

- •2.1 Моделирование процессов реализации сетевого анализа

- •2.1.1 Сниффинг пакетов в сети без коммутаторов

- •2.1.2 Сканирование сети

- •2.2 Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •2.3 Моделирование процессов реализации внедрения в сеть ложного объекта

- •2.3.1 Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-спуфинг)

- •2.3.2 Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •2.4 Моделирование процессов реализации подмены доверенного объекта сети

- •2.4.1 Подмена доверенного объекта сети (ip-spoofing)

- •2.4.2 Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •2.5 Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •2.5.1 Моделирование процесса реализации непосредственного доступа в операционную среду компьютера при помощи подбора паролей

- •2.5.2 Моделирование реализации непосредственного доступа в операционную среду компьютера при помощи сброса паролей

- •Выводы по второй главе

- •3 Расчет эффективности применения мер и средств противодействия угрозам определенного типа

- •3.1 Понятие эффективности защиты информации

- •3.2 Алгоритм оценки эффективности мер и средств защиты

- •3.2.1 Определение коэффициента опасности

- •3.2.2 Определение вероятности успешной реализации атаки

- •3.2.3 Определение вероятности реализации деструктивного действия

- •3.2.4 Определение вероятности успешной реализации атак при условии применения мер и средств защиты информации

- •3.2.5 Определение показателя защищенности

- •3.3 Расчёт эффективности мер и средств защиты информации по данному алгоритму

- •3.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •3.3.2 Эффективность применения парольной защиты на вход в настройки bios, при атаке путем сброса паролей

- •3.3.3 Эффективность применения пароля, состоящего из 6 символов, алфавит состоит из цифр, спецсимволов и английского алфавита (a-z) при условии, что его длина неизвестна злоумышленнику

- •3.3.4 Эффективность применения средств биометрической идентификации при входе в операционную среду

- •3.3.5 Эффективность постановки на компьютер ос Windows Server 2003 для защиты от атаки «syn-flood»

- •3.3.6 Эффективность мер и средств защиты от атаки «отказ в обслуживании» при реализации подмены доверенного объекта

- •3.3.7 Эффективность криптографических средств защиты информации

- •3.4 Расчет величины риска при применении мер и средств защиты

- •4 Методика анализа рисков при реализации комплекса угроз непосредственного и удаленного доступа к элементам иткс и ее применение при управлении рисками

- •4.1 Выбор параметров для осуществления количественного анализа рисков иткс

- •4.1.1 Определение видов ущерба иткс при реализации угроз непосредственного и удаленного доступа к ее элементам

- •4.1.2 Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •4.2 Определение вероятностей реализации атак

- •4.2.1 Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •4.2.2 Расчет интенсивности возникновения атак

- •4.2.3 Расчет вероятности реализации атак

- •4.3 Расчет рисков реализации угроз непосредственного и удаленного доступа к элементам иткс

- •4.4 Применение методики анализа рисков при управлении рисками иткс

- •4.4.1 Задача управления рисками систем

- •4.4.2 Введение функции защищенности системы

- •4.4.3 Расчет рисков иткс при использовании мер противодействия угрозам непосредственного и удаленного доступа

- •Выводы по четвертой главе

- •394026 Воронеж, Московский просп., 14

1.6 Постановка задач исследования

В первой главе проанализированы механизмы реализации угроз непосредственного и удаленного доступа к элементам ИТКС, рассмотрены этапы осуществления атак и их особенности, а также представлены некоторые меры противодействия конкретным атакам. Таким образом, выбран перечень атак, моделирование которых необходимо для достижения конечной цели работы и набор мер противодействия, учитываемых при моделировании.

В ходе дальнейшего выполнения работы на основе результатов первой главы необходимо решить следующие задачи:

1 Моделирование на основе аппарата теории сетей Петри-Маркова механизмов реализации рассмотренных выше угроз непосредственного и удаленного доступа к элементам ИТКС как без учета, так и с учетом применения соответствующих мер противодействия;

2 Получение временных и вероятностных характеристик процессов реализации угроз на основе моделирования;

3 Оценка рисков и защищенности ИТКС, функционирующей в условиях воздействия исследуемых классов угроз;

4 Исследование движения параметров риска и защищенности информационно-телекоммуникационной системы при изменении, параметров исследуемых угроз условий, а также условий функционирования ИТКС, включая применение мер и средств противодействия;

5 Разработка алгоритмов оптимального управления риском в рассматриваемой ИТКС;

6 Разработка алгоритма оценки эффективности мер и средств защиты ИТКС, обоснование выбора оптимальных наборов мер и средств защиты ИТКС.

2 Аналитическое моделирование процессов реализации атак, связанных с непосредственным и удаленным доступом к элементам иткс, при помощи аппарата теории сетей петри-маркова

2.1 Моделирование процессов реализации сетевого анализа

2.1.1 Сниффинг пакетов в сети без коммутаторов

Рассмотрим пассивную атаку, которая, как правило, является подготовительным этапом при реализации многих активных сетевых атак.

В том случае, если вместо коммутаторов в сети установлены концентраторы, полученные пакеты рассылаются всем компьютерам в сети, а затем компьютеры определяют для них этот пакет или нет.

Если злоумышленник получит доступ к компьютеру, который включен в такую сеть, или получит доступ к сети непосредственно, то вся информация, передаваемая в переделах сегмента сети, включая пароли, станет доступной ему [40]. Злоумышленник может поставить сетевую карту в режим прослушивания и будет принимать все пакеты независимо от того, ему ли они предназначались.

Несанкционированное прослушивание сети и наблюдение за данными производится при помощи специальной программой — пакетным сниффером, который осуществляет перехват всех сетевых пакетов сегмента, за которым идет наблюдение. Перехваченные таким сниффером данные могут быть использованы злоумышленниками для получения доступа к сервисам системы на правах легального пользователя.

Смоделируем данную атаку с помощью сети Петри-Маркова [19, 60, 61]. Обозначения элементов этой сети приведены ниже, si — позиции, tj — переходы. Здесь и далее, если не указано другое, C — хост злоумышленника, A и B — атакуемые хосты.

s1 — атакуемые хосты готовы,

s2 — C физически готов к перехвату трафика (он находится в исследуемом сегменте сети без коммутаторов, анализатор трафика запущен и настроен),

t1 — передача пакета между A и B, перехват пакета

s3 — пакет перехвачен,

t2 — анализ пакета, извлечение полезных данных,

s4 — необходимые данные (пароль, имя пользователя) извлечены из пакета,

Вид данной сети представлен на рисунке 2.1.

Рисунок 2.1 — Вид сети Петри-Маркова для внутрисегментного прослушивания трафика

На этой сети позиции не имеют инцидентные дуги, поэтому вероятности перемещения из них в переходы равны единице.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

|

|

t1 |

t2 |

|

|

s1 |

1 |

0 |

|||

s2 |

1 |

0 |

|||

s3 |

s1t1∩s2t1 |

1 |

|||

s4 |

0 |

1 |

|||

Поскольку полушаг из перехода в позицию срабатывает мгновенно, то динамика срабатывания сети определяется только вероятностями срабатывания сети (перемещения из состояния в переход) и плотностями распределения времени нахождения процесса в каждом состоянии. Тогда в данной сети достаточно рассмотреть процесс перехода из начального состояния s1 в конечный переход t2.

Для данной сети Петри-Маркова имеет место следующая система интегро-дифференциальных уравнений [60, 62]:

![]() (2.1)

(2.1)

![]()

где ![]() — плотность вероятности времени

перемещения из состояния si

к переходу tj,

— плотность вероятности времени

перемещения из состояния si

к переходу tj,

![]() — соответствующий закон распределения,

— соответствующий закон распределения,

πij

— вероятность срабатывания перехода,

причем вероятности срабатывания всех

переходов на данной траектории не

зависят от времени, то вероятность

перемещения по всей сети рассчитывается

по формуле

![]() где dij

— все полушаги сети.

где dij

— все полушаги сети.

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид:

![]() (2.2)

(2.2)

где λij = 1/τij, где τij (i = 1..4, j = 1..3) – средние времена вышеперечисленных действий соответственно.

Согласно предельной теореме, для редеющих событий при последовательном разрежении стационарного ординарного потока результирующий поток с увеличением числа разрежений приближается к простейшему. Таким образом, результирующий поток является экспоненциальным, так как экспоненциальный поток и есть простейший.

Расчет с применением прямого и обратного преобразования Лапласа получается весьма громоздким, поэтому целесообразно применять пуассоновское приближение для плотностей распределения вероятностей времени перемещения в переходы сети Петри-Маркова [3, 60, 64]. Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

,

,

![]() ,

,

,

(2.3)

,

(2.3)

![]() .

.

Выберем следующие исходные параметры атаки:

Среднее время запуска и настройки программы-анализатора трафика τ21 = 11,5 с.

Среднее время передачи достаточного для анализа количества пакетов по сети (например, всех пакетов, содержащих символы пароля сервиса telnet) τ11 = 0,5 с.

Среднее время анализа пакетов и выявления необходимых данных τ32 = 0,1 с.

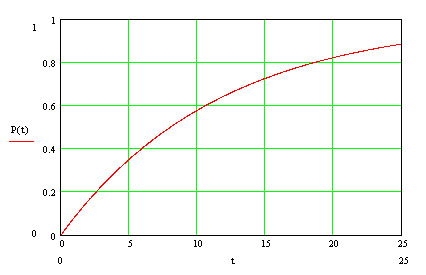

Таким образом, среднее время перехода по всей сети τ = 11,7 с, и зависимость вероятности реализации атаки от времени приобретает вид, представленный на рисунке 2.2.

Рисунок 2.2— Зависимость вероятности реализации внутрисегментного прослушивания трафика от времени

Рассмотрим вероятностные характеристики реализации данной атаки с учетом применения мер противодействия.

1) Применение коммутаторов в сети

При применении коммутаторов в сети реализация данной схемы прослушивания трафика становится невозможной, поскольку коммутатор самостоятельно определяет и перенаправляет приходящие пакеты непосредственно адресату. Для данной сети это выражается в том, что вероятность срабатывания перехода d21 π21 стремится к нулю, а следовательно, дальнейшая реализация атаки невозможна.

2) Одноразовые пароли

Если целью атаки является перехват пароля с целью последующего входа в систему с правами другого пользователя, то такая мера позволяет избежать повторного входа в систему злоумышленником. Несмотря на то, что пакет, содержащий пароль, будет перехвачен, а пароль выявлен с помощью анализатора паролей, злоумышленник уже не сможет им воспользоваться. Вероятность перехода d32 π32 → 0.

3) Криптозащита (шифрование пакетов)

В случае шифрования трафика злоумышленнику не удастся за приемлемое время проанализировать содержимое перехваченных пакетов, а следовательно, применить перехваченную информацию в своих целях. Для данной сети шифрование пакетов влечет стремление среднего времени перехода d32 τ32 а следовательно, и времени прохождения по всей сети к бесконечности.