- •Н.М. Радько, и.О. Скобелев

- •Учебное пособие Воронеж 2008

- •Воронеж 2008

- •1 Иткс как объект атак удаленного и непосредственного доступа к ее элементам

- •1.1 Основные механизмы взаимодействия элементов иткс

- •1.2 Понятие угрозы информационной безопасности иткс

- •1.3 Уязвимости иткс в отношении угроз иб

- •1.3.1 Уязвимости иткс в отношении угроз непосредственного доступа

- •1.3.2 Уязвимости иткс в отношении удаленных угроз удаленного доступа

- •1.4 Классификация и описание процессов реализации угроз непосредственного и удаленного доступа к элементам иткс

- •1.4.1 Классификация

- •1.4.1.1 Классификация угроз непосредственного доступа в операционную среду компьютера

- •1.4.1.2 Классификация угроз удаленного доступа к элементам иткс

- •1.4.2 Описание процессов реализации угроз

- •1.4.2.1 Описание процессов реализации непосредственного доступа в ос компьютера

- •1.4.2.2 Описание процессов реализации удаленных атак

- •1.5 Меры и средства защиты элементов иткс от непосредственного и удаленного доступа к ним

- •1.5.1 Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •1.5.2 Меры противодействия удаленным атакам

- •1.6 Постановка задач исследования

- •2 Аналитическое моделирование процессов реализации атак, связанных с непосредственным и удаленным доступом к элементам иткс, при помощи аппарата теории сетей петри-маркова

- •2.1 Моделирование процессов реализации сетевого анализа

- •2.1.1 Сниффинг пакетов в сети без коммутаторов

- •2.1.2 Сканирование сети

- •2.2 Моделирование процесса реализации атаки «Отказ в обслуживании» (syn-flood)

- •2.3 Моделирование процессов реализации внедрения в сеть ложного объекта

- •2.3.1 Внедрение в сеть ложного объекта на основе недостатков алгоритмов удаленного поиска (arp-спуфинг)

- •2.3.2 Внедрение в сеть ложного объекта путем навязывания ложного маршрута

- •2.4 Моделирование процессов реализации подмены доверенного объекта сети

- •2.4.1 Подмена доверенного объекта сети (ip-spoofing)

- •2.4.2 Подмена доверенного объекта сети. Перехват tcp-сессии (ip-hijacking)

- •2.5 Моделирование процессов реализации угроз непосредственного доступа в операционную среду компьютера

- •2.5.1 Моделирование процесса реализации непосредственного доступа в операционную среду компьютера при помощи подбора паролей

- •2.5.2 Моделирование реализации непосредственного доступа в операционную среду компьютера при помощи сброса паролей

- •Выводы по второй главе

- •3 Расчет эффективности применения мер и средств противодействия угрозам определенного типа

- •3.1 Понятие эффективности защиты информации

- •3.2 Алгоритм оценки эффективности мер и средств защиты

- •3.2.1 Определение коэффициента опасности

- •3.2.2 Определение вероятности успешной реализации атаки

- •3.2.3 Определение вероятности реализации деструктивного действия

- •3.2.4 Определение вероятности успешной реализации атак при условии применения мер и средств защиты информации

- •3.2.5 Определение показателя защищенности

- •3.3 Расчёт эффективности мер и средств защиты информации по данному алгоритму

- •3.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •3.3.2 Эффективность применения парольной защиты на вход в настройки bios, при атаке путем сброса паролей

- •3.3.3 Эффективность применения пароля, состоящего из 6 символов, алфавит состоит из цифр, спецсимволов и английского алфавита (a-z) при условии, что его длина неизвестна злоумышленнику

- •3.3.4 Эффективность применения средств биометрической идентификации при входе в операционную среду

- •3.3.5 Эффективность постановки на компьютер ос Windows Server 2003 для защиты от атаки «syn-flood»

- •3.3.6 Эффективность мер и средств защиты от атаки «отказ в обслуживании» при реализации подмены доверенного объекта

- •3.3.7 Эффективность криптографических средств защиты информации

- •3.4 Расчет величины риска при применении мер и средств защиты

- •4 Методика анализа рисков при реализации комплекса угроз непосредственного и удаленного доступа к элементам иткс и ее применение при управлении рисками

- •4.1 Выбор параметров для осуществления количественного анализа рисков иткс

- •4.1.1 Определение видов ущерба иткс при реализации угроз непосредственного и удаленного доступа к ее элементам

- •4.1.2 Определение взаимосвязей между атаками и их отношения к видам наносимого ущерба

- •4.2 Определение вероятностей реализации атак

- •4.2.1 Выбор закона Пуассона в качестве закона распределения вероятностей возникновения атак

- •4.2.2 Расчет интенсивности возникновения атак

- •4.2.3 Расчет вероятности реализации атак

- •4.3 Расчет рисков реализации угроз непосредственного и удаленного доступа к элементам иткс

- •4.4 Применение методики анализа рисков при управлении рисками иткс

- •4.4.1 Задача управления рисками систем

- •4.4.2 Введение функции защищенности системы

- •4.4.3 Расчет рисков иткс при использовании мер противодействия угрозам непосредственного и удаленного доступа

- •Выводы по четвертой главе

- •394026 Воронеж, Московский просп., 14

3.3.3 Эффективность применения пароля, состоящего из 6 символов, алфавит состоит из цифр, спецсимволов и английского алфавита (a-z) при условии, что его длина неизвестна злоумышленнику

1) идентичен первому примеру.

2) непосредственное проникновение в ОС компьютера посредством подбора паролей на вход в ОС компьютера. Пароли состоят из четырех символов (английский алфавит A-Z)

= 176,25 с.

3) = 10,52 с.

4) непосредственное проникновение в ОС компьютера посредством подбора паролей на вход в ОС компьютера, с учетом увеличения длины паролей на вход в ОС компьютера. Пароли состоят из шести символов (английский алфавит: A-Z, цифры: 0-9, специальные символы: !»№ и т.д.)

= 65217,39с

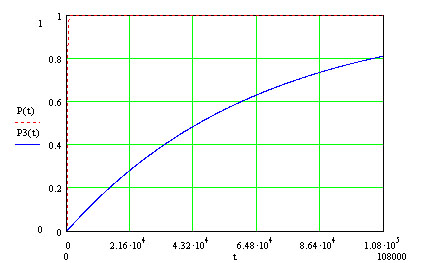

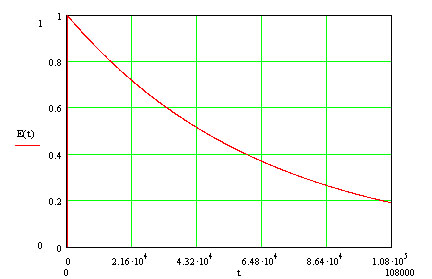

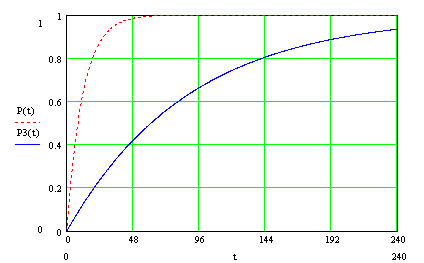

Вероятность преодоления парольной защиты на вход в ОС при условии, что неизвестен алфавит символов показана на рисунке 3.7.

5) Определение показателя защищенности

Результатом шагов 2, 3 и 4 является вероятность реализации деструктивного действия без применения мер защиты и с применением таковых формулы аналогичны (3.8) и (3.9)

По формуле (3.5) находим коэффициент защищенности, подставляя в него полученные вероятности.

6) Определение эффективности мер и средств защиты информации

Подставляя значения из формул (3.8) и (3.9) в (3.6) получаем:

Эффективность парольной защиты при условии, что алфавит неизвестен показана на рисунке 3.8.

1 — без мер защиты

2 — с мерой защиты

Рисунок 3.7 — Вероятность преодоления парольной защиты на вход в ОС при условии, что неизвестен алфавит символов

Рисунок 3.8 — Эффективность парольной защиты при условии, что алфавит неизвестен

3.3.4 Эффективность применения средств биометрической идентификации при входе в операционную среду

1) идентичен первому примеру.

2) непосредственное проникновение в ОС компьютера

= 176,25 с.

3) = 10,52 с.

4) непосредственное проникновение в ОС компьютера посредством подбора паролей на вход в ОС компьютера, с учетом увеличения длины паролей на вход в ОС компьютера. Пароли состоят из шести символов (английский алфавит: A-Z, цифры: 0-9, специальные символы: !»№ и т.д.)

= 24,82 с.

![]() (3.13)

(3.13)

где

![]() —

это вероятность ложного срабатывания,

то есть вероятность того что злоумышленник

будет принят в качестве легального

пользователя и пропущен в ОС компьютера.

—

это вероятность ложного срабатывания,

то есть вероятность того что злоумышленник

будет принят в качестве легального

пользователя и пропущен в ОС компьютера.

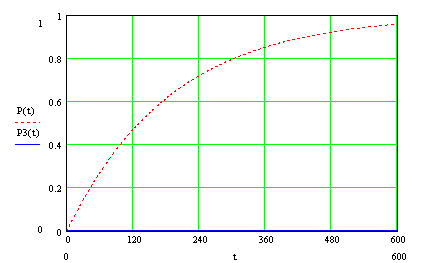

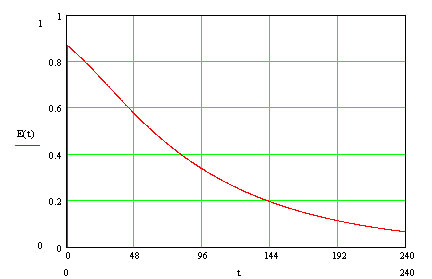

Вероятность входа в ОС при защите средствами биометрической идентификации показана на рисунке 3.9.

5) Определение показателя защищенности

Результатом шагов 2, 3 и 4 является вероятность реализации деструктивного действия без применения мер защиты и с применением таковых формулы аналогичны (3.8) и (3.9)

По формуле (3.5) находим коэффициент защищенности, подставляя в него полученные вероятности.

6) Определение эффективности мер и средств защиты информации

Подставляя значения из формул (3.8) и (3.9) в (3.6) получаем:

Эффективность применения биометрических средств показана на рисунке 3.10.

1 — без средств защиты

2 — со средствами защиты

Рисунок 3.9 — Вероятность входа в ОС при защите биометрическими средствами

Рисунок 3.10 — Эффективность применения средств биометрической идентификации

3.3.5 Эффективность постановки на компьютер ос Windows Server 2003 для защиты от атаки «syn-flood»

1) идентичен первому примеру.

2) непосредственное проникновение в ОС компьютера

![]() = 11,5

с.

= 11,5

с.

3) = 0 с.

4) реализация атаки SYN-flood при интенсивности посылки SYN-пакетов R = 1000/с и длины очереди полуоткрытых соединений N = 65000.

![]() = 88

с.

= 88

с.

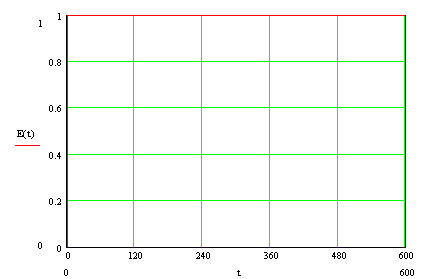

Вероятность реализации атаки при использовании данной меры показана на рисунке 3.11.

5) Определение показателя защищенности

Результатом шагов 2, 3 и 4 является вероятность реализации деструктивного действия без применения мер защиты и с применением таковых формулы аналогичны (3.8) и (3.9)

По формуле (3.5) находим коэффициент защищенности, подставляя в него полученные вероятности.

6) Определение эффективности мер и средств защиты информации

Подставляя значения из формул (3.8) и (3.9) в (3.6) получаем:

Эффективность применения данной меры показана на рисунке 3.12.

1 — без средств защиты

2 — со средствами защиты

Рисунок 3.11 — Вероятность реализации атаки «SYN-flood»

Рисунок 3.12 — Эффективность постановки ОС Windows Server 2003 для защиты от «SYN-flood»