- •Передмова

- •Вступ. Вимоги до спеціалізованої комп’ютерної лабораторії

- •Архітектура комп’ютерної мережі лабораторії

- •Апаратне забезпечення

- •Програмне забезпечення

- •Підсистема розмежування доступу

- •Підсистема реєстрації

- •Характерні вразливості системи Unix

- •Хід роботи

- •Ознайомимося з довідковою документацією системних команд

- •Ознайомимось з форматом та змістом конфігів

- •Створимо політику безпеки кс, що регламентувала б питання контролю доступу, права на виконання певних програм та на адміністрування системи

- •Визначаємо місцезнаходження та ім'я файлу системного журналу аудиту

- •Створимо кілька користувачів та груп і призначте їм атрибути, що відповідають політиці безпеки

- •Створимо декілька файлових об’єктів (включаючи каталоги та посилання), відредагуэмо їх власників, групи та права доступу

- •Хід роботи Хід роботи

- •Контрольні запитання

- •Лабораторна робота №3. Захист реєстру операційної системи Windows nt Мета роботи

- •Теоретичні відомості

- •Огляд стандартних прав доступу в Windows 2000

- •Найбільш важливі ключі реєстру Windows nt/2000, яким потрібний захист

- •Захист вуликів sam і Security

- •Sam у мережі

- •Адміністративні рекомендації з захисту Windows nt/2000

- •Хід роботи

- •Лабораторна робота №4. Підсистема ідентифікації й автентифікації Мета роботи

- •Теоретичні відомості

- •Хід роботи

- •Хід роботи

- •Контрольні запитання

- •Лабораторна робота №6. Підсистема реєстрації Мета роботи

- •Теоретичні відомості

- •Хід роботи

- •Контрольні запитання

- •Список рекомендованої літератури

Хід роботи

Програма була створена для використання в лабораторних роботах, тому паролі та повідомлення в ній не зашифровані. Ми розглянемо найпростішу автентифікацію «просту парольну».

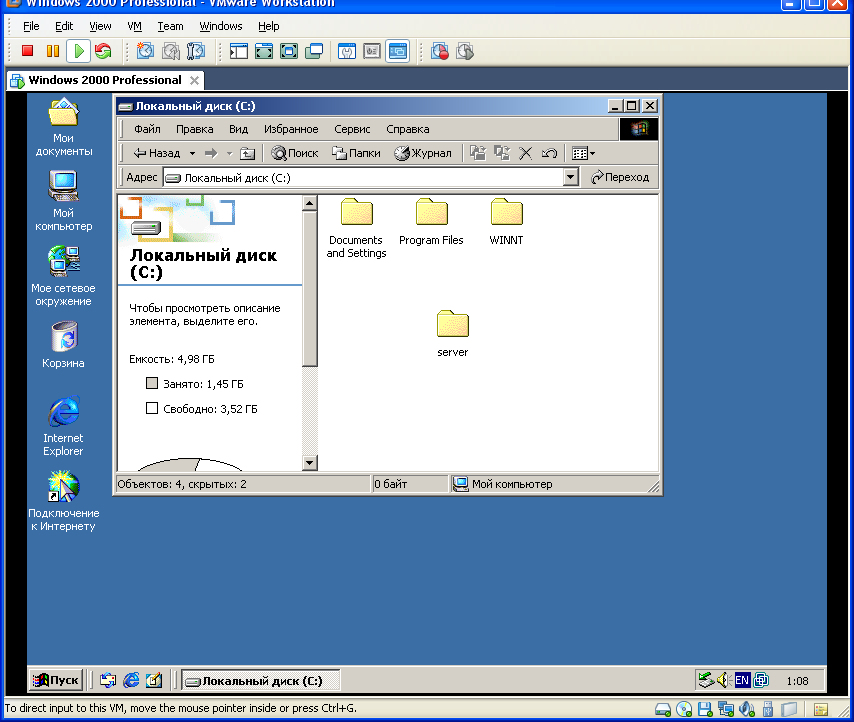

Запустить віртуальну Windows 2000 та скопіюйте папку з іменем Server на диск С

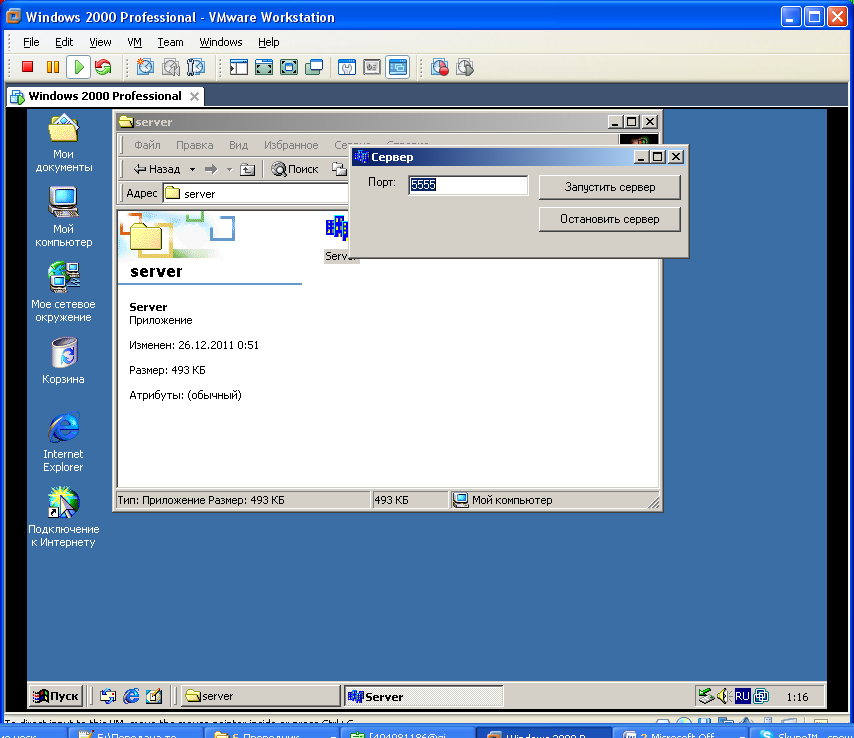

Відкрийте папку та запустіть exe файл з імене Server

Ми відкрили одну частину, яка називається сервер, для неї не потрібно задавати IP адресу, тому що вона сама визначає її. Нам потрібно визначити порт до якого приєднається клієнт. В програмі вже вказане значення 5555, тому залишаємо і натискаємо кнопку «Запустить сервер». Не закриваємо її.

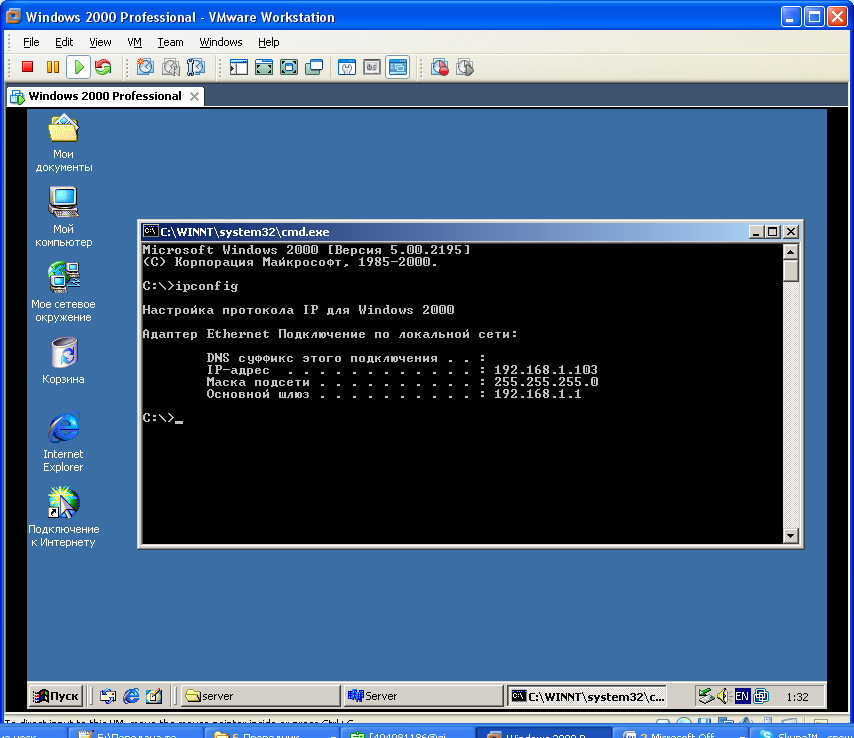

Для того щоб знати, яку IP адресу ввести у програму клієнт визначає IP адресу сервера за допомогою команди ipconfig

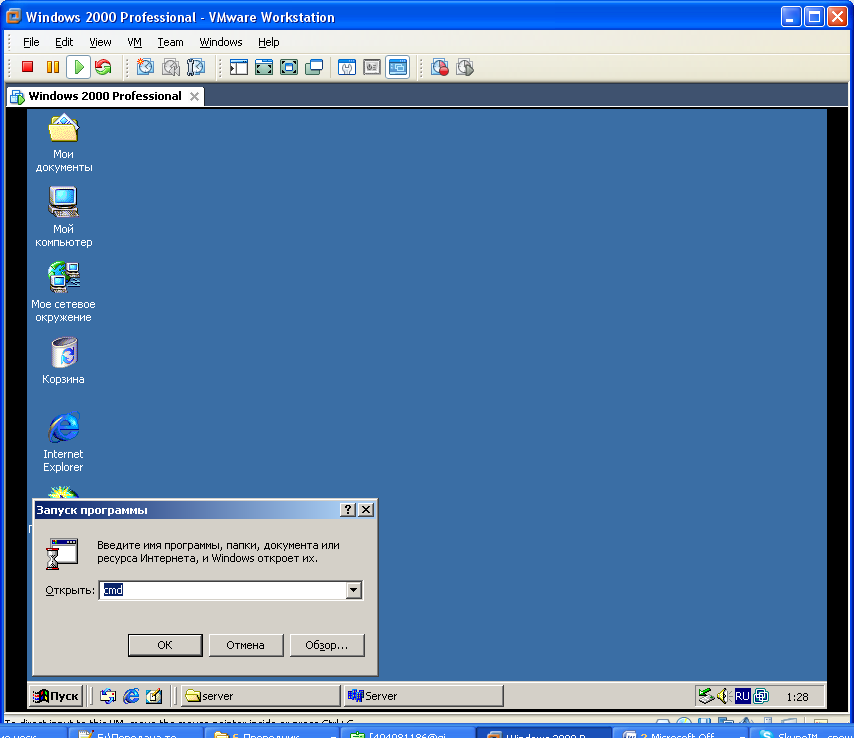

Для цього натиснемо Пуск\Выполнить

Вводимо команду cmd та натискаємо кнопку ОК

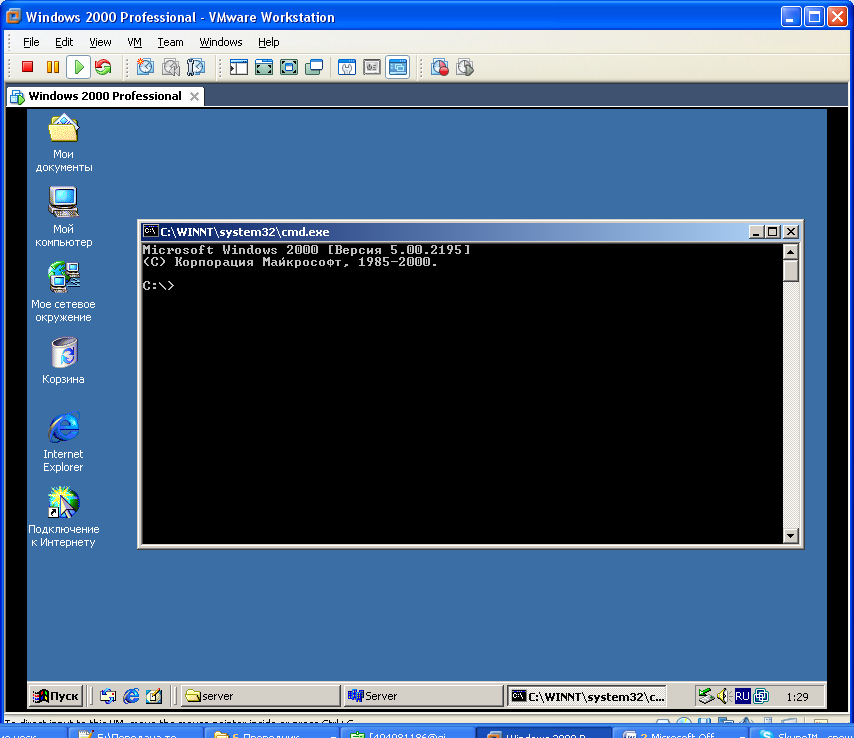

З’явиться командне вікно

Вводимо команду ipconfig та натиснемо кнопку Enter

Запам'ятаємо IP-адресу, вона нам буде потрібна для введення у програму клієнт

Заходимо в папку client на робочому комп'ютері та запустимо

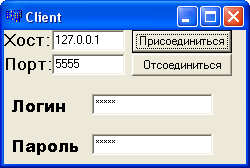

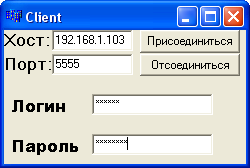

Як бачимо програма клієнт має 4 поля «Хост» куди ми повинні увести IP-адресу сервера, «Порт» до якого приєднуємося, він повинен мате таке ж саме значення, що і програма сервер, «Логін» куди вводиться логін, який потрібно дізнатися, та «Пароль» для ідентифікації на сервері.

Зітріть вже введені значення у логін та пароль. Та введіть свої будь-які значення. Потім у поле «Хост» введіть IP-адресу сервера, яку визначили за допомогою команди ipconfig на сервері

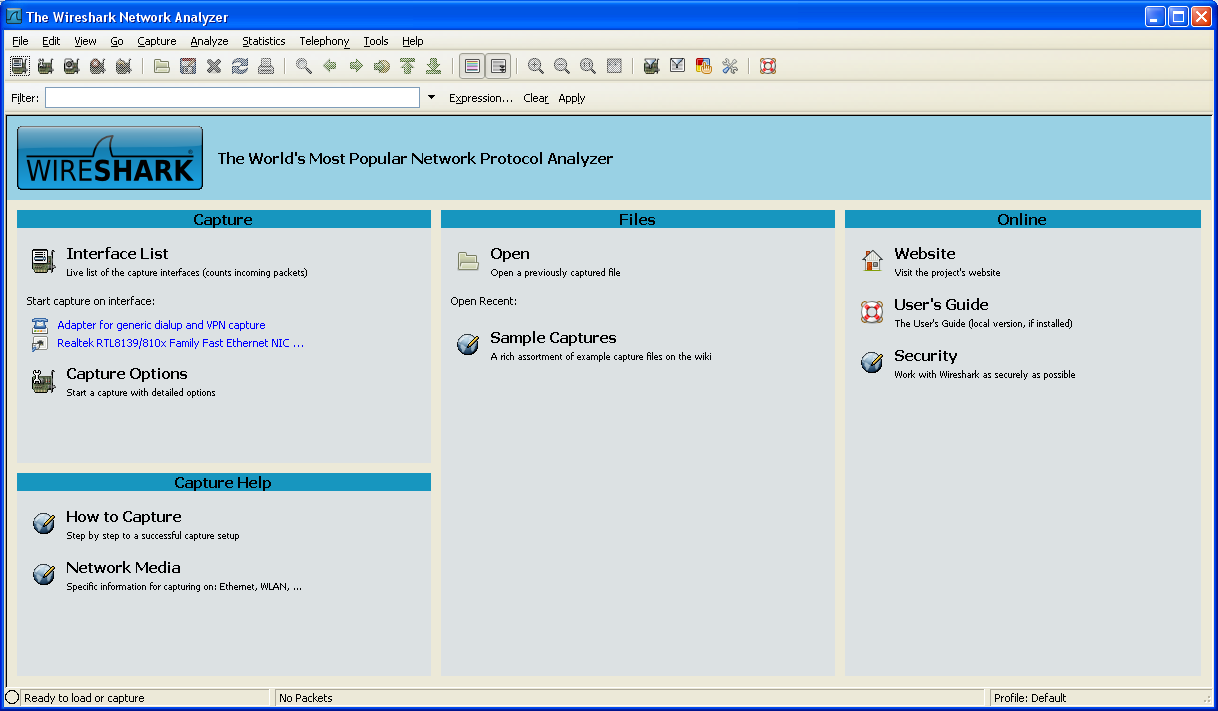

Запустимо Wireshark, який встановлений на робочій машині

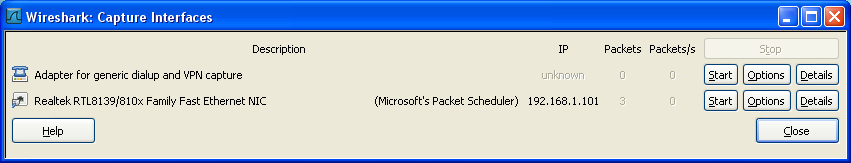

Натиснемо у верхньому меню пункт Capture\Interface, повинно з'явитися вікно

Як бачимо нам потрібен Fast Ethernet інтерфейс

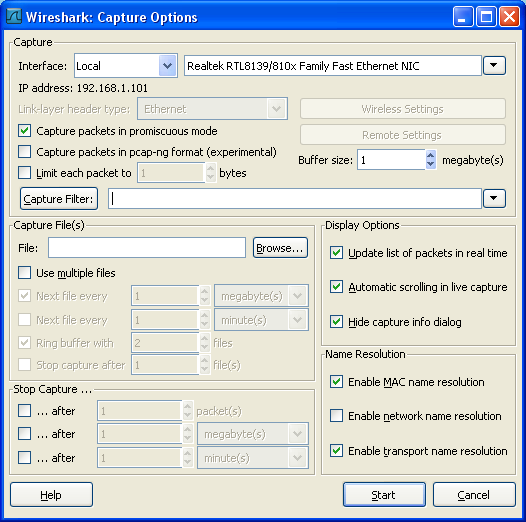

Натиснемо кнопку Options

Приберемо прапорець з пункта Capture packets in promiscuous mode.

Натиснемо кнопку Start

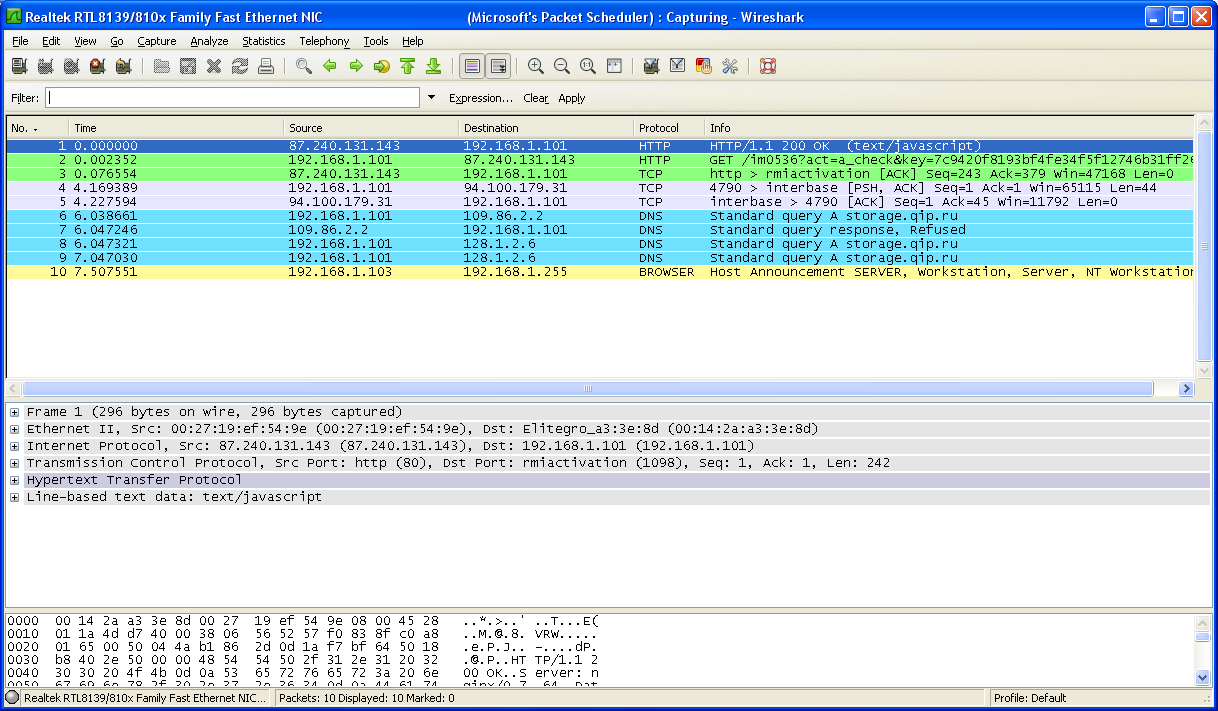

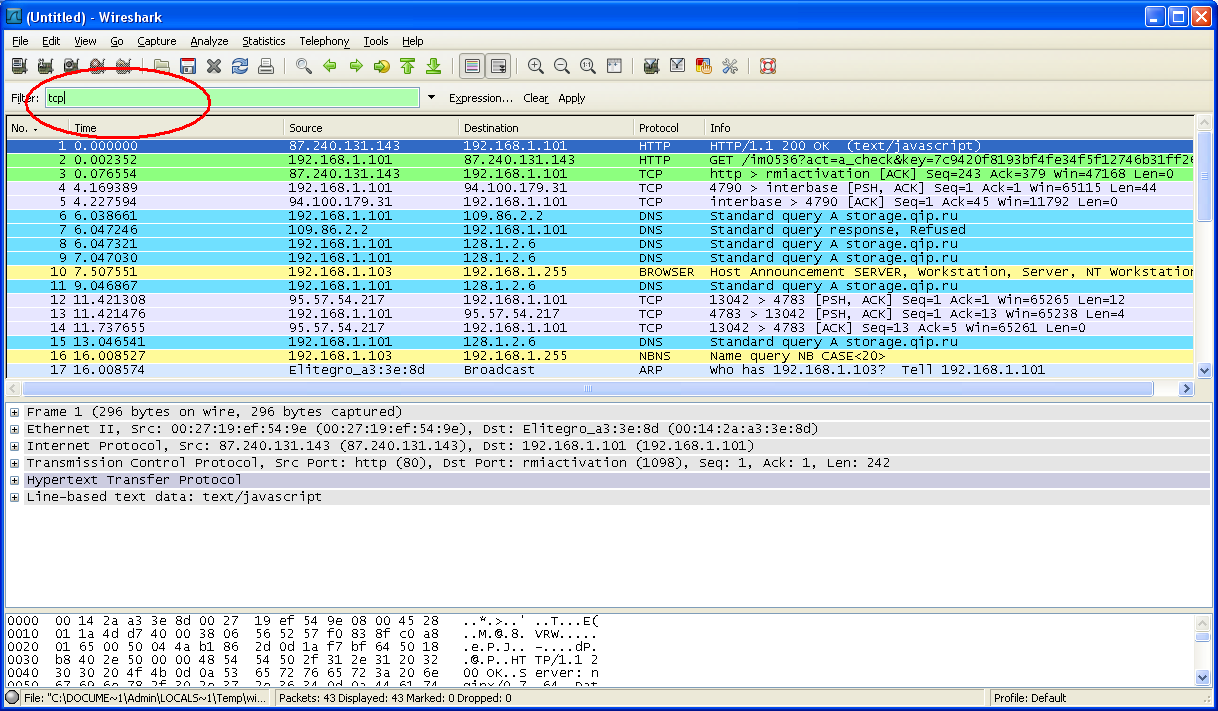

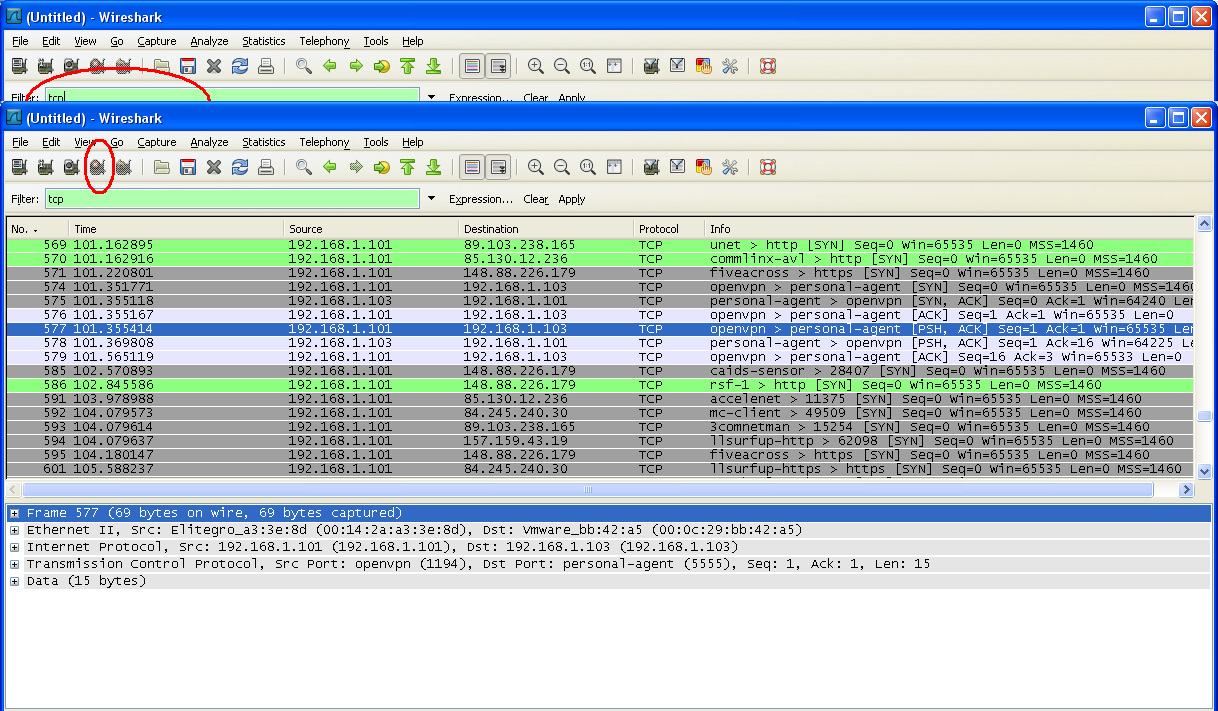

Wireshark почне збирати всі пакети, які надходять та відправляються з інтерефейса. Нам потрібні тільки протокол TCP

Відфільтруємо по протоколу TCP

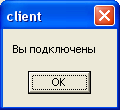

Натиснемо у клієнтській програмі на кнопку «Присоединиться» та отримаємо повідомлення

Зупинимо Wireshark кнопку на панелі Stop the running live capture

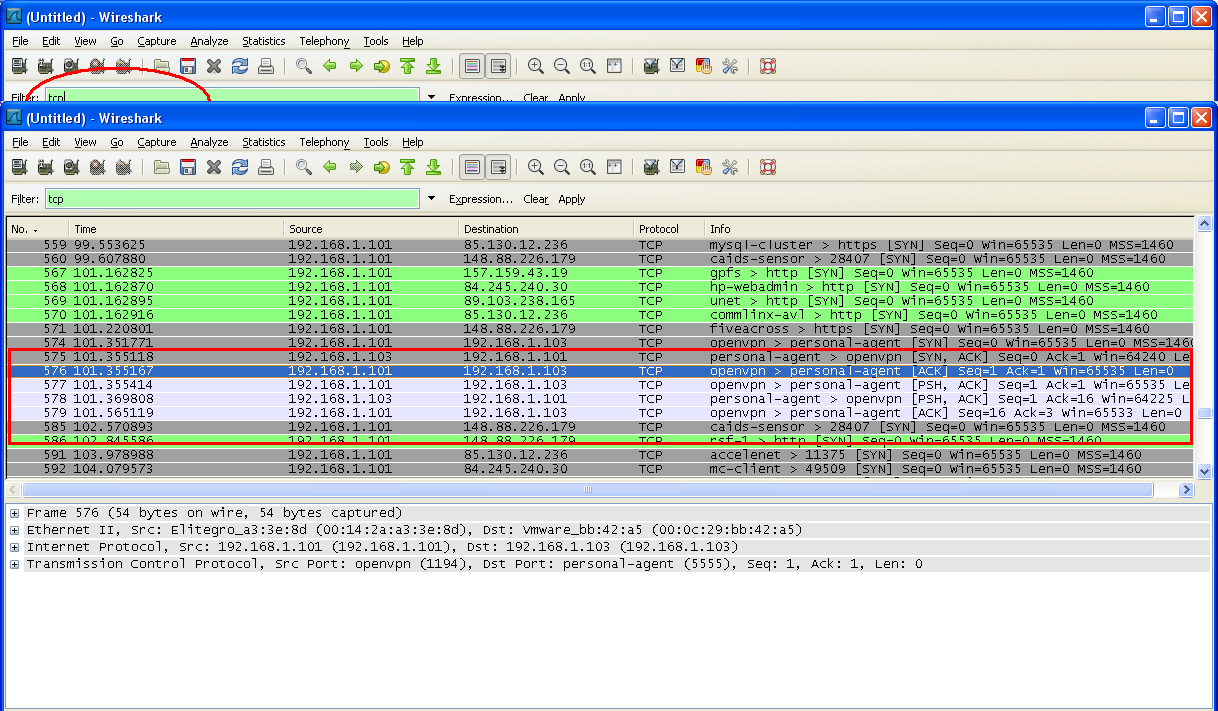

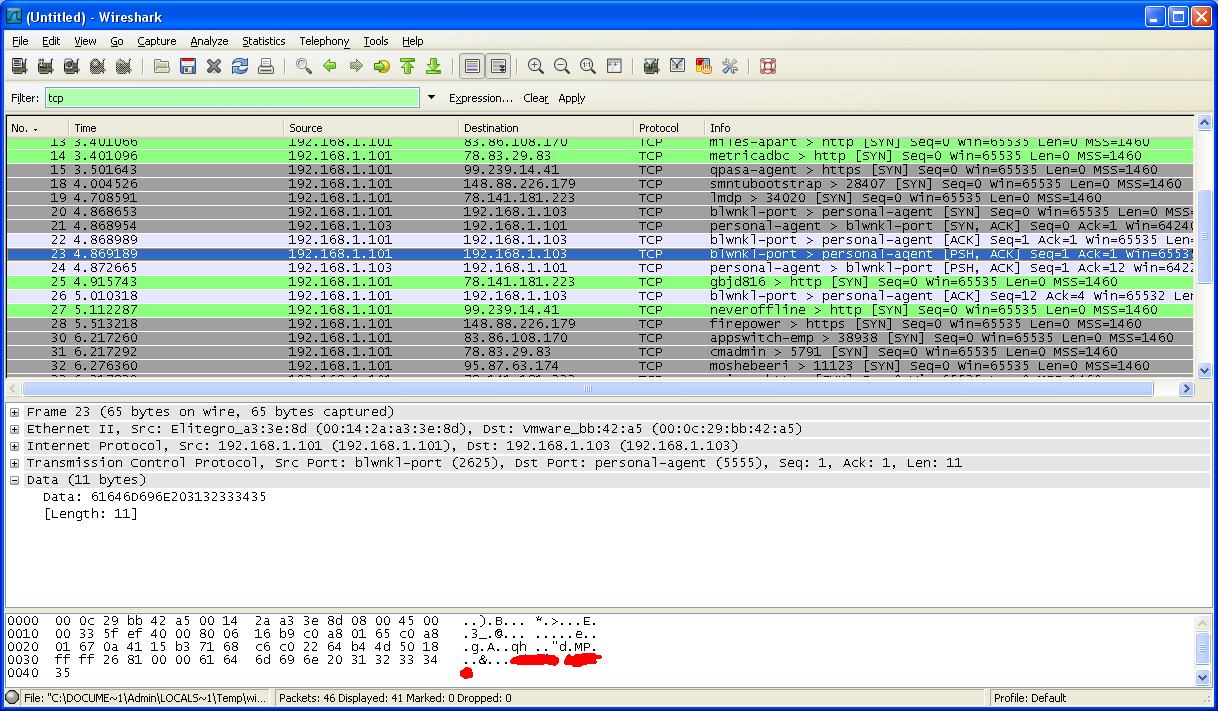

Знайдемо розмову між інтерфейсом 192.168.1.101 IP адреса клієнта та 192.168.1.103 IP адреса сервера

Нас цікавлять пакети в яких знаходяться дані

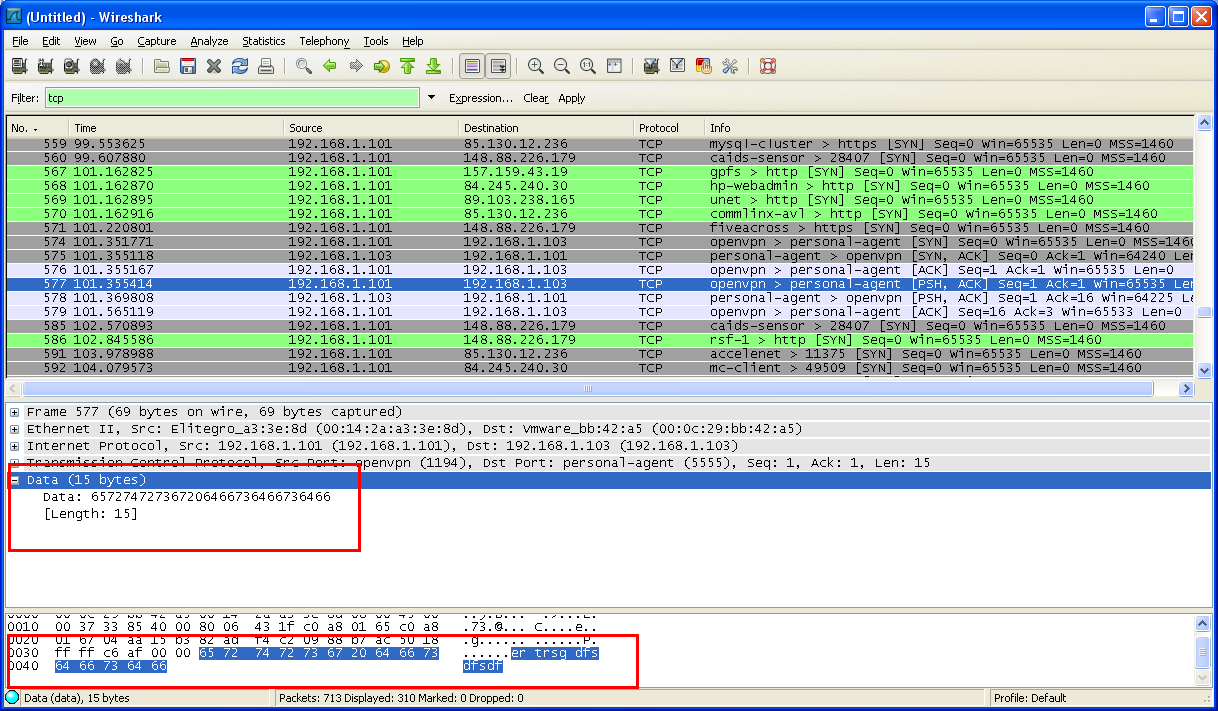

Бачимо, ми відіслали повідомлення серверу розміром 15 бійт, і так як повідомлення знаходиться у TCP пакеті, то воно знаходиться в кінці пакета.

От же наш відправлений логін та пароль: ertrsg dfsfsdf

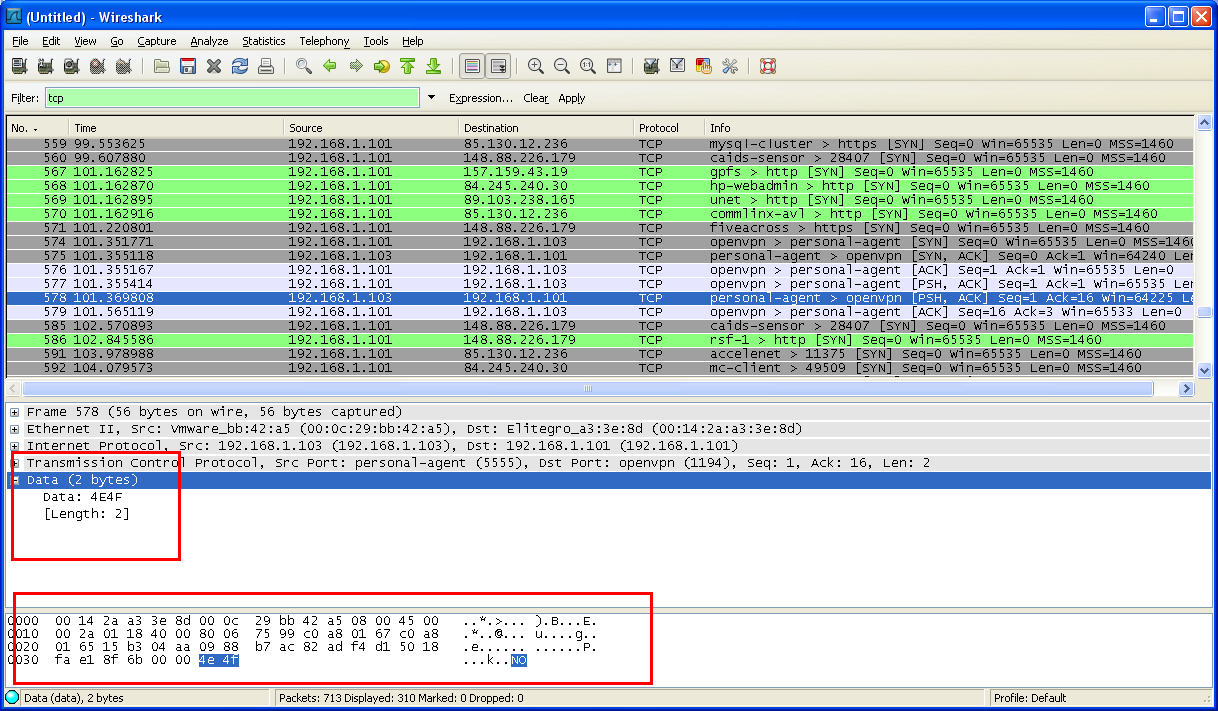

Подивимося, що відповів нам сервер

Він відповів повідомленням 2 біти. Текст повідомлення NO.

Закрийте програми клієнт та сервер

Повторити пункт 1-15, тільки у пункті 5 не змінюйте поля «Логін» та пароль, тоді у пункті 8 ви отримаєте повідомлення

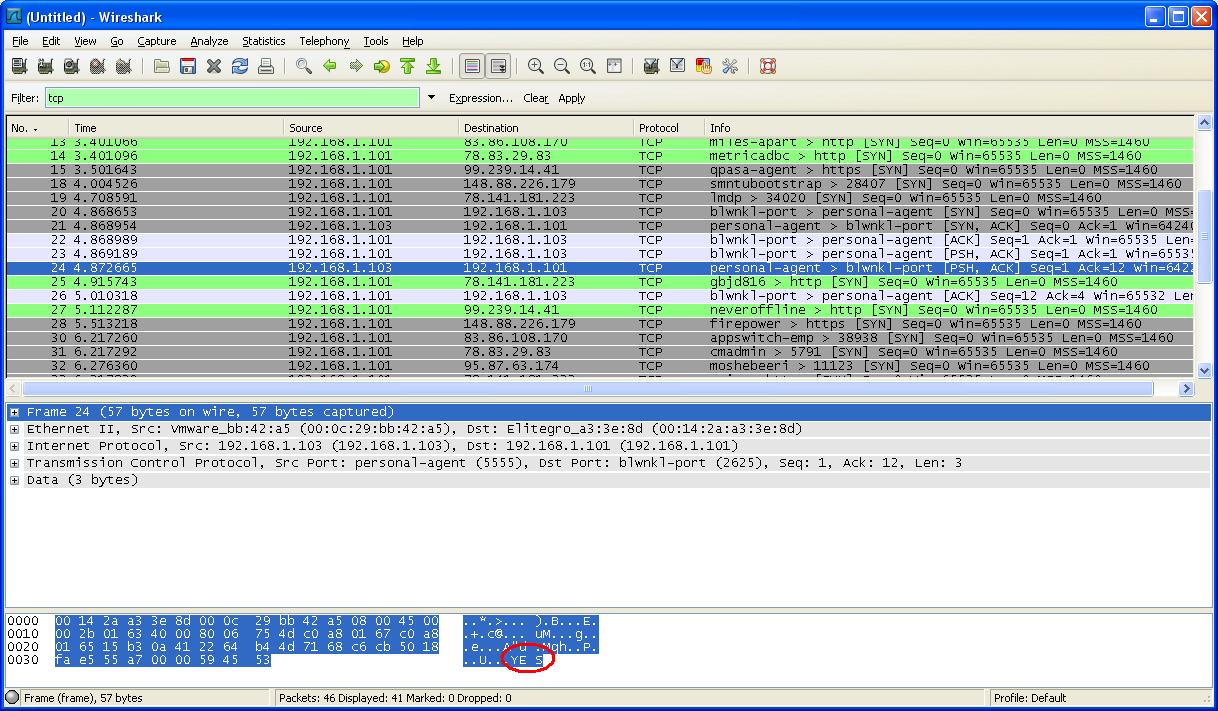

Тоді ми маємо

Наш логін та пароль

та повідомлення сервера. Текст повідомлення YES

Таким чином, щоб отримати доступ в обчислювальну систему, користувач має спочатку ідентифікувати себе, а механізми захисту, в свою чергу, мають підтвердити істинність користувача, тобто підтвердити, що він дійсно є тим, за кого себе видає.

Знаючи схему можна написати програму яка запише логін та пароль користувача, а щоб він нічого не запідозрив, надіслати йому повідомлення YES

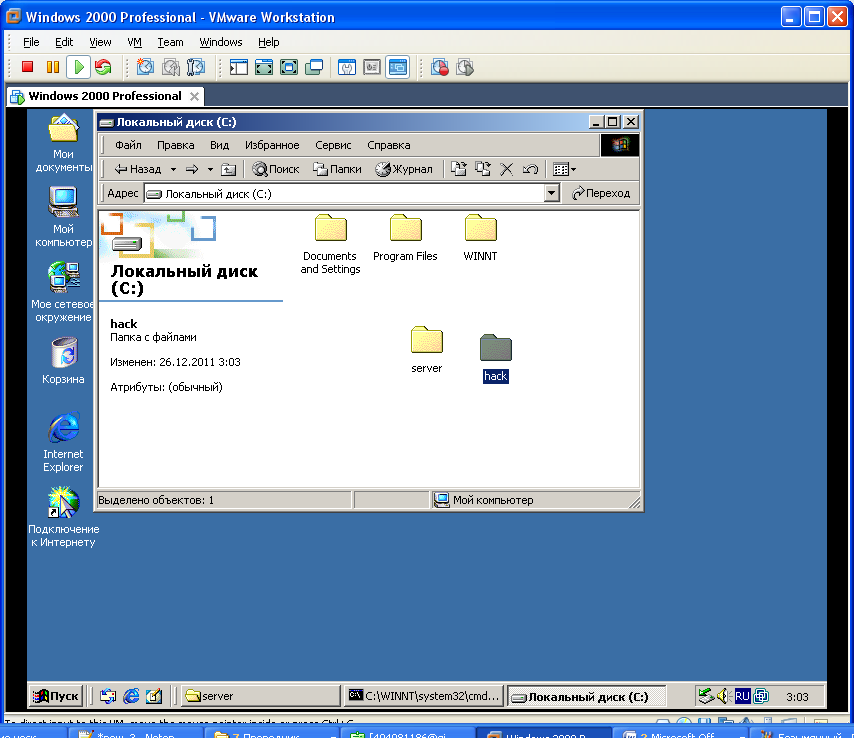

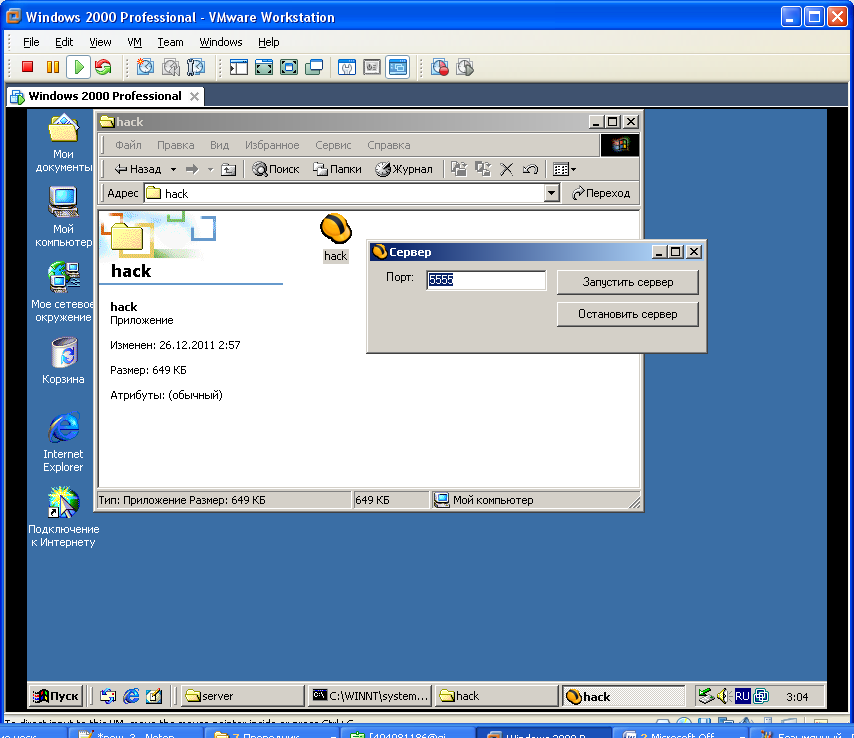

Запустить віртуальну Windows 2000 та скопіюйте папку з ім'ям Hack на диск С

Відкрийте папку та запустіть exe файл з ім'ям hack

Ми відкрили одну частину, яка називається сервер, для неї не потрібно задавати IP адресу, тому що вона сама визначає її. Нам потрібно визначити порт до якого приєднається клієнт. В програмі вже вказане значення 5555 , тому залишаємо і натискаємо кнопку «Запустить сервер». Ця програма заміняє сервер ідентифікації, а замість цього записує у файл логін та пароль користувача. Не закриваємо її.

Для того щоб знати, яку IP адресу увести у програму клієнт визначимо IP адресу сервера за допомогою команди ipconfig

Для цього натиснемо Пуск\Выполнить

Вводимо команду cmd та натискаємо кнопку ОК

З’явиться командне вікно

Введемо команду ipconfig та натиснемо кнопку Enter

Запам'ятаємо IP-адресу, вона буде потрібна для введення у програму клієнт

Зайдемо в папку client на робочому комп'ютері та запустимо

Як бачимо програма клієнт має 4 поля «Хост» куди ми повинні увести IP-адресу сервера, «Порт» до якого приєднуємося, він повинен мати таке ж саме значення, що і програма сервер, «Логін» куди вводиться логін, який потрібно дізнатися, та «Пароль» для ідентифікації на сервері.

У поле «Хост» введіть IP-адресу сервера, яку визначили за допомогою команди ipconfig на сервері. Натиснемо «Присоединиться»

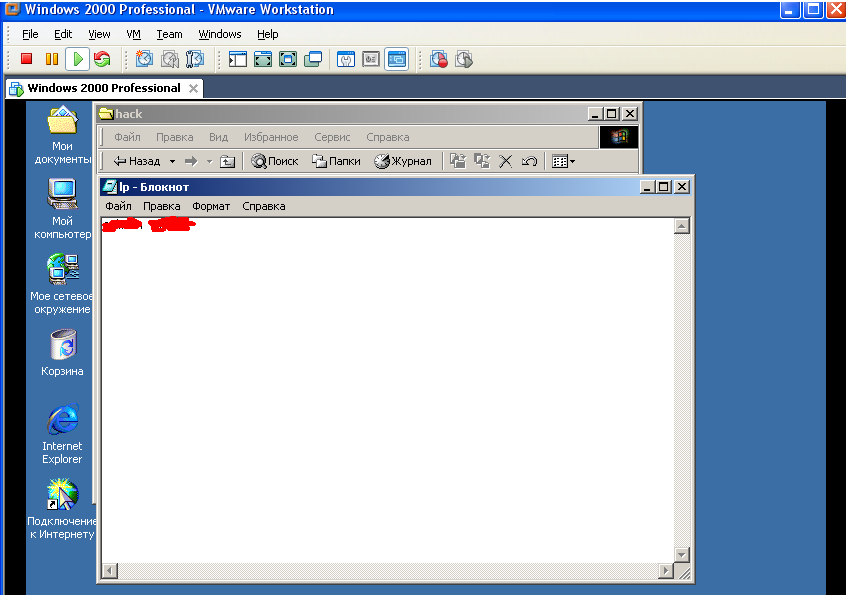

Відкриємо папку hack та файл lp.txt

Як видно логін та пароль збереглися у файлі.

Контрольні запитання

Оцініть стійкість своєї схеми автентифікації до загрози перехоплення обміну між суб'єктами процесу автентифікації. Запропонуйте шлях покращення стійкості.

Оцініть стійкість своєї схеми автентифікації відповідно загрози підміни системи (серверної частини). Запропонуйте шлях покращення.

Оцініть рівень автентифікації в розробленій вами системі згідно НД ТЗІ 2.5-004-99

Лабораторна робота №5. Підсистема керування доступом

Мета роботи

ознайомити студентів з місцем та задачами підсистеми керування доступом в системах захисту інформації від несанкціонованого доступу.

Теоретичні відомості

Задачею підсистеми керування доступом в системах захисту інформації є виконання політики безпеки як певного набору правил розмежування доступу (ПРД).

Згідно матричної моделі безпеки, запропонованої Д. Деннінг, обчислювальну систему з точки зору безпеки можна описати у вигляді кортежу <S,O,A>, де S-множина суб'єктів системи, О-множина об'єктів системи, А-матриця доступу. Суб'єкти S є активними сутностями, здебільшого це користувачі або процеси. Об'єкти О є пасивними сутностями, тобто такими, що потребують захисту. Це можуть бути, наприклад, файли, записи баз даних, сегменти оперативної пам’яті. У деяких операціях доступу суб'єкти можуть виступати як пасивні сутності, до яких здійснюють доступ інші суб'єкти, тому SO. У матриці доступу А кожен рядок відповідає певному суб'єктові Si, а кожен стовпчик – об'єктові Оі. Елементом матриці А(Si,Оі) є список прав доступу, або повноважень суб'єкта Si стосовно об'єкта Оі. Ці права, власне, і визначають, що може робити суб'єкт з об'єктом.

Оскільки матриця доступу, як правило дуже розріджена (і, отже, неефективна з точки зору використання пам'яті), вона практично не використовується в реальних системах у повному вигляді. Замість того використовуються її наявні представлення, а саме списки доступу та списки повноважень. Список доступу асоціюється з кожним захищеним об'єктом в системі і містить в собі ідентифікатори різних суб'єктів разом з їх правами доступу до даного об'єкту (список доступу, таким чином, відповідає стовпчику матриці доступу). На відміну від списку доступу, список повноважень асоціюється з кожним суб'єктом в системі і містить в собі ідентифікатори об'єктів разом з повноваженнями цього суб'єкта стосовно цих об'єктів. Список повноважень, таким чином, відповідає рядкові матриці доступу.

При використанні матричної моделі безпеки політика безпеки інформації набуває вигляду обмежень, що накладаються на спосіб модифікації матриці доступу. Так, у випадку довірчого управління доступом (згідно НД ТЗІ 1.1-003-99) всі права на зміну прав доступу до об'єкту надаються суб'єктові, що є власником цього об'єкту. Тобто, якщо список прав доступу суб'єкта Si до об'єкта Оі містить право власника, то суб'єкт Si отримує повний контроль над стовпчиком матриці доступу, що відповідає Оі.

У випадку адміністративного управління доступом (НД ТЗІ 1.1-003-99) система захисту сама визначає можливість доступу суб'єктів до об'єктів, базуючись на певних мітках або атрибутах доступу, які може встановлювати або змінювати лише спеціально призначений адміністратор. Так, наприклад, в класичній моделі Белла-ЛаПадула такими атрибутами є рівень конфіденційності L та категорія C. При цьому мають виконуватись два правила: просте правило безпеки та *-правило. Просте правило безпеки встановлює, що суб'єкт S може читати об'єкт О тоді і тільки тоді, коли рівень конфіденційності ls≥lo та категорія csco. *‑правило встановлює, що суб'єкт S може писати в об'єкт О тоді і тільки тоді, коли рівень конфіденційності lslo та категорія cocs.

Подальшим розвитком моделі Белла-ЛаПадула є модель ватерлінії (Low Water Mark, LWM). В цій моделі атрибути доступу об'єктів та суб'єктів можуть змінюватись у процесі роботи системи. Так, якщо суб'єкт S читає об'єкт O, рівень конфіденційності якого lslo, то рівень конфіденційності суб'єкта підвищується, так що ls=lo. І навпаки, якщо суб'єкт пише в об'єкт, коли ls>lo, то рівень конфіденційності об'єкта підвищуеться таким чином, що ls=lo.

Моделі Белла-ЛаПадула та ватерлінії сконцентровані на питаннях захисту обчислювальних систем від загрози конфіденційності інформації.

Інша група моделей безпеки (адміністративного управління доступом) розглядає питання захисту обчислювальних систем від загроз цілісності інформації. Так, в моделі Біба існують рівні цілісності І та категорії С. при цьому доступ суб'єкту до об'єкту на читання можливий тоді, коли іs≤іо та сsсо. Доступ на запис, в свою чергу, можливий тоді і лише тоді, коли іs≥іо та сосs. Ці два правила, по аналогії з моделлю Белла-ЛаПадула, носять назву просте правило цілісності та *-правило цілісності. Існують також моделі Біба з пониженням рівня цілісності об'єкта та Біба з пониженням цілісності суб'єкта. В першій після операції запису суб'єктом S в об'єкт О рівень цілісності об'єкта падає до рівня цілісності суб'єкта (іs=іо). В другій внаслідок операції читання рівень цілісності падає до рівня цілісності прочитаного об'єкта (іs=іо).

Композитна модель адміністративного управління доступом об'єднує в собі модель конфіденційності Белла-ЛаПадула та модель цілісності Біба.