- •Передмова

- •Вступ. Вимоги до спеціалізованої комп’ютерної лабораторії

- •Архітектура комп’ютерної мережі лабораторії

- •Апаратне забезпечення

- •Програмне забезпечення

- •Підсистема розмежування доступу

- •Підсистема реєстрації

- •Характерні вразливості системи Unix

- •Хід роботи

- •Ознайомимося з довідковою документацією системних команд

- •Ознайомимось з форматом та змістом конфігів

- •Створимо політику безпеки кс, що регламентувала б питання контролю доступу, права на виконання певних програм та на адміністрування системи

- •Визначаємо місцезнаходження та ім'я файлу системного журналу аудиту

- •Створимо кілька користувачів та груп і призначте їм атрибути, що відповідають політиці безпеки

- •Створимо декілька файлових об’єктів (включаючи каталоги та посилання), відредагуэмо їх власників, групи та права доступу

- •Хід роботи Хід роботи

- •Контрольні запитання

- •Лабораторна робота №3. Захист реєстру операційної системи Windows nt Мета роботи

- •Теоретичні відомості

- •Огляд стандартних прав доступу в Windows 2000

- •Найбільш важливі ключі реєстру Windows nt/2000, яким потрібний захист

- •Захист вуликів sam і Security

- •Sam у мережі

- •Адміністративні рекомендації з захисту Windows nt/2000

- •Хід роботи

- •Лабораторна робота №4. Підсистема ідентифікації й автентифікації Мета роботи

- •Теоретичні відомості

- •Хід роботи

- •Хід роботи

- •Контрольні запитання

- •Лабораторна робота №6. Підсистема реєстрації Мета роботи

- •Теоретичні відомості

- •Хід роботи

- •Контрольні запитання

- •Список рекомендованої літератури

Хід роботи

У даній лабораторній роботі ми будемо працювати с ОС Linux, а саме з Ubuntu 10.0.4. Хоча ця ОС і позіціонується як «десктопна», більшість операцій будемо виконувати у терміналі (консолі).

Ознайомимося з довідковою документацією системних команд

Заходимо в ОС, під користувачем student, пароль 123456.

Безпосередньо, заходимо в термінал: Applications => Accessories => Terminal

Для того щоб дізнатися більше про команди та прочитати документацію до них, треба у консолі ввести: man назва_команди

Наприклад:

man sudo

Результат, детальна документація про команду sudo. Для того щоб вийти, потрібно натиснути q.

Ознайомимось з форматом та змістом конфігів

Ознайомимось з деякими конфігами системи. Фактично, будимо читати ці конфіги. Для цього скористаємося командою cat. У тій же консолі потрібно ввести cat /шлях до конфігу/конфіг

Наприклад:

cat /etc/passwd

Результат:

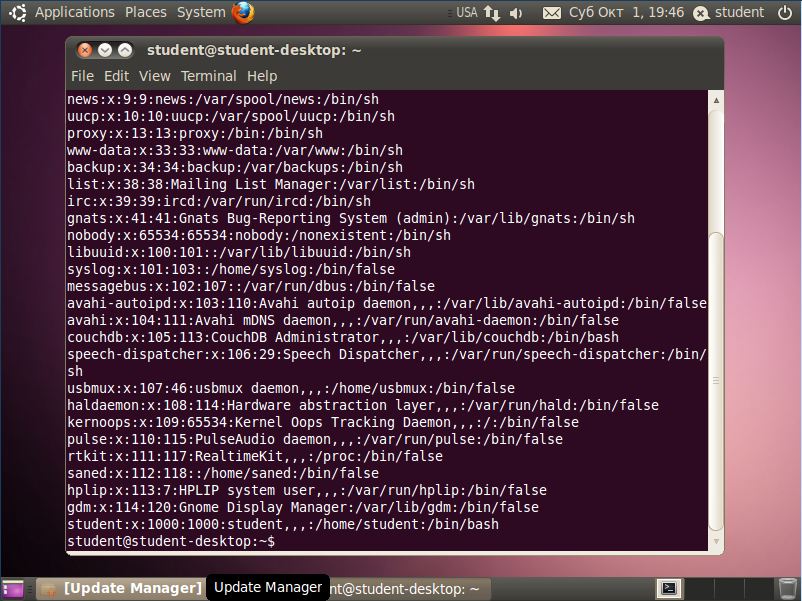

Рисунок 1 – Читання конфігу passwd

Результататом є прочитаний файл конфігу. За аналогією, можна прочитати любий інший файл.

Створимо політику безпеки кс, що регламентувала б питання контролю доступу, права на виконання певних програм та на адміністрування системи

Як відомо, у системі Linux, пристуній користувач і суперкористувач. Це стандартна політика безпеки ОС, більш детальніше можна дізнатися в інтернеті, ми в свою чергу розглянемо основні принципи. Користувач, має дуже вузьке коло можливостей та прав на виконання багатьох команд, тому, щоб виконати «серйозну» команду, який би суттєво впливав на роботу системи чи змінював політику безпеки, потрібно ідентифікувати себе як суперкористувач. Суперкористувач або root, має всі права упрпавління системою.

Зараз, спробуємо створити просту політику доступу, надавши користувачу student право на виконання команди, дозволеної тільки суперкористувачеві.

Спочатку, ми повинні автентифікувати суперкористувача, ввівши в консолі sudo su (або su підтвердивши паролем(123456) вхід), потім, відредагувати конфіг sudoers, вписавши до нього student ALL=NOPASSWD:/sbin/iptables (де, student – ім’я користувача на якого розповсюджується «дозвіл», ALL – для всіх ПК, NOPASSWD – не виводити запит на підтвердження паролем, /sbin/iptables – повний шлях (для того щоб дізнатися повний шлях до команди, потрібно в консолі ввести which назва_команди) до програми/команди).

Наприклад:

Спробуємо застосувати функцію iptables -P FORWARD DROP , яка доступна тільки суперкористувачеві, в результаті ми отримаємо повідомлення про помилку. Вводимо далі…

sudo su

Результатом того що ви з користувача ( $ ) перемкнулися на суперкористувача, є значок решітки (#).

nano /etc/sudoers

вписуємо (не чіпаючи інформації в інших строках) нашу команду

student ALL=NOPASSWD:/sbin/iptables

Результат:

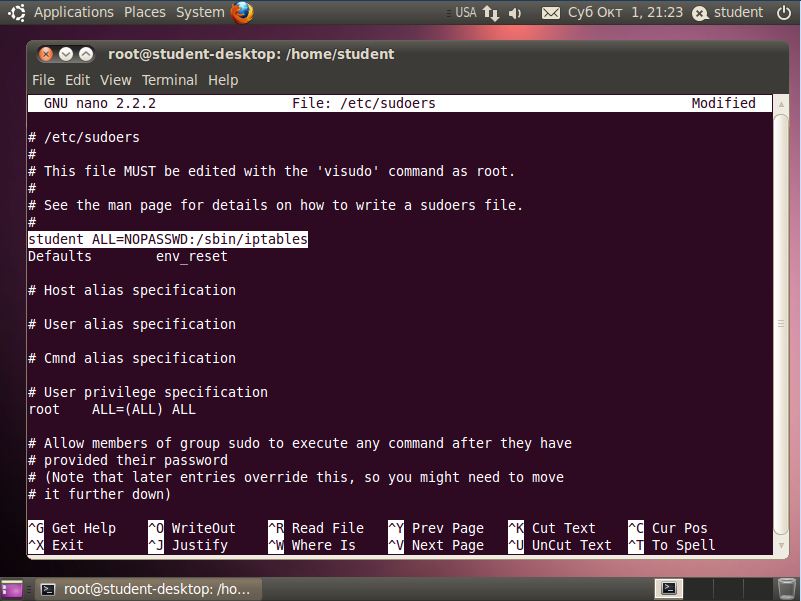

Рисунок 2 – Читання і редагування конфігу sudoers

зберігаємо файл, натиснувши Ctrl+x, підтвержуємо зміни y, та ім’я Enter

Для перевірки, логінемось від користувача student

su student

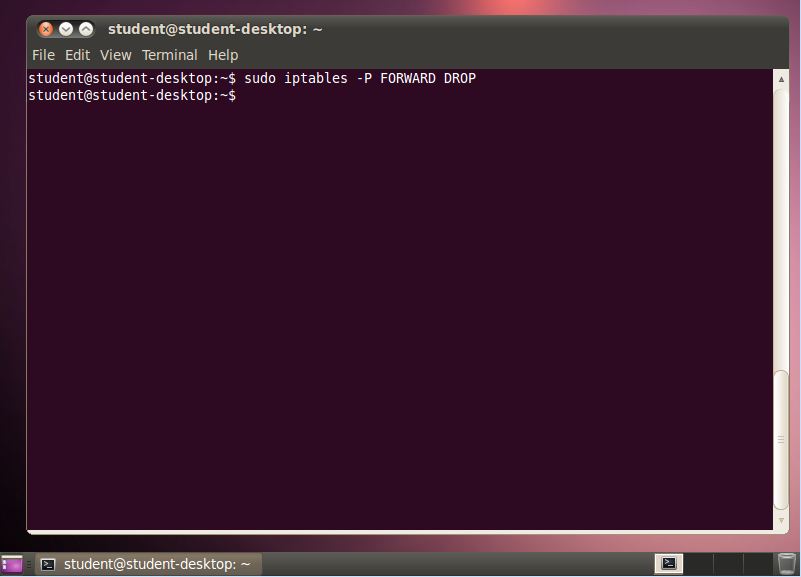

sudo iptables -P FORWARD DROP

якщо термінал «проковтнув» команду без помилок, все відпрацьовано вірно

Результат:

Рисунок 3 – Виконання программи iptables користувачем