- •2.2. Задачі захисту стаціонарних об'єктів і засоби, що застосовуються для його забезпечення

- •2.3.Розбиття підзахисних об'єктів інформаційної діяльністі

- •2. Захист стаціонарних об'єктів

- •1. Фізичний захист стаціонарних об'єктів

- •2. Системи тривожної сигналізації

- •3.3. Системи телевізійного спостереження

- •3.4. Засоби відбиття (нейтралізації) загроз

- •3.5. Вибір технічних засобів захисту об'єкта

- •3. Для представницької зони будівлі, приміщень для відвідувачів і клієнтів:

- •4. Для зони кабінетів і особливо важливих приміщень:

- •5. Для зони сейфового приміщення, банку даних і зберігання цінностей:

- •3.6. Охорона приміщень і територій підприємств за допомогою собак

- •4. Захист мобільних об'єктів

- •4.1. Загальні положення

- •4.3. Аналіз стану охорони вантажів

- •4.4. Організація процесу охорони вантажів

- •4.5. Особливості охорони вантажів при використанні окремих видів транспорту

- •2. Системи автоматизованого контролю доступу

- •1.Пристрої ідентифікації (зчитувачі)

- •2. Контролери

- •Ідентифікація осіб за біометричними ознаками

- •4. Виконавчі пристрої

- •6. Організація захисту інформації від несанкціонованого доступу

- •1. Порядок створення системи захисту

- •6.2. Служба безпеки об'єкта (основні задачі та склад)

- •6.3. Організаційні та організаційно-технічні заходи

- •6.4. Заходи щодо блокування несанкціонованого отримання

- •6.5. Інформаційно-технологічні засоби захисту

- •7. Розмежування доступу до інформації

- •7.3. Оцінка ризику

- •Публікація прд

- •Дії служби безпеки об'єкта при виявлені порушень правил розмежування доступу

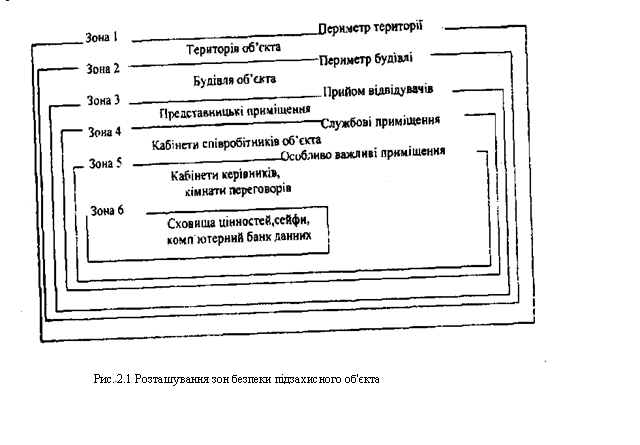

2.3.Розбиття підзахисних об'єктів інформаційної діяльністі

на зони безпеки

Багатозональність забезпечує диференційований санкціонований доступ різних категорій співробітників і відвідувачів до джерел інформації і реалізується шляхом розділення простору, що займає об'єкт захисту ( організація, підприємство, фірма або будь-яка інша державна і комерційна структура), на зони безпеки (контрольовані зони). Типовими зонами є:

територія, яку займає організація і що обмежується огорожею або умовними зовнішнім кордоном;

будівля на території;

коридор або його частина;

приміщення (службове, кабінет, кімната, зал, технічне приміщення, склад і інш.)

шафа, сейф, сховище.

Варіант розташування зон безпеки підзахисного об'єкта показаний на рис. 2.1

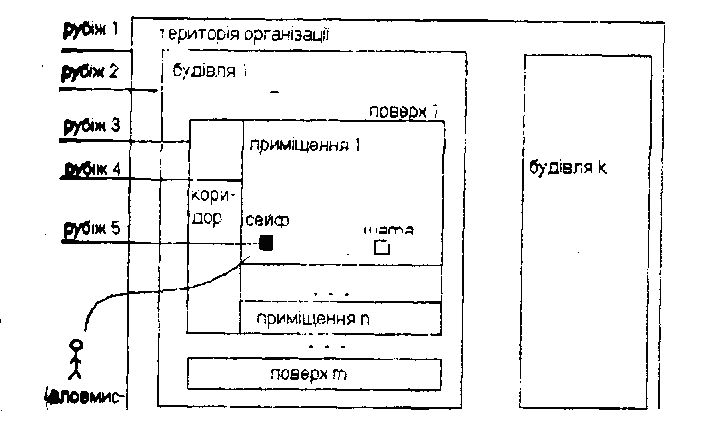

Варіант системи забезпечення безпеки (охорони) території об'єкта показаний на рис. 2.2.

Засоби протидії рекомендується розміщувати на концентричних колах, що перетинають всі можливі шляхи противника до будь-якого з об'єктів. Кожний рубіж охорони потрібно створювати таким чином, щоб затримати нападника на час, достатній для прийняття персоналом охорони дії у відповідь.

У тому випадку, якщо всередині будівлі розташовуються об'єкти з істотно різними вимогами до безпеки, застосовують розділення будівлі на відсіки, що дозволяє виділити внутрішні периметри всередині загального контрольованого простору і створити внутрішні захисні засоби від несанкціонованого доступу. Периметр звичайно виділяється фізичними перешкодами, прохід через які контролюється електронним способом або за допомогою спеціальних процедур.

Зони можуть бути: незалежними (будівлі організації, приміщення

Р ис.

2.2. Варіант системи забезпечення безпеки

(охорони) об'єкта:

ис.

2.2. Варіант системи забезпечення безпеки

(охорони) об'єкта:

1 - підохоронний об'єкт; 2 - затримуюче огородження; 3 - виявляюче огородження; 4 - контрольований вхід; 5 - зона оцінки; 6 - нейтральна зона; 7 - огорожа; 8 - далекий захист; 9 - сили внутрішньої оборони; 10 -сили зовнішньої оборони; 11 - рухомий патруль; 12 - канал зв'язку; 13 -зовнішній об'єкт; 14- електроподстанція; 15- лінія електропередачі; 16 - об'єкти технічного забезпечення; 17 – інженерні комунікації; 18- радіосигналізація

будівель), зонами, що перетинаються, і вкладеними зонами (сейф всередині кімнати, кімнати всередині будівлі, будівлі на території організації).

З метою перешкоджання проникненню зловмисника в зону на її кордоні створюють, як правило, один або декілька рубежів охорони. Особливістю захисту кордону зони є вимога рівної міцності рубежів на кордоні і наявність контрольно-пропускних пунктів або постів, що забезпечують управління доступом в зону людей і автотранспорту.

Приклад вибору зон безпеки і побудови рубежів охорони приведений на рис 2.3.

Рубежі охорони створюють і всередині зони на шляху можливого руху зловмисника або поширення інших носіїв, передусім, електромагнітних і акустичних полів. Наприклад, для захисту акустичної інформації від підслуховування в приміщенні може бути встановлений рубіж захисту у вигляді акустичного екрана.

Кожна зона характеризується рівнем безпеки інформації, що знаходиться в ній. Безпека інформації в зоні залежить від:

відстані від джерела інформації (сигналу) до зловмисника або його засобу добування інформації;

кількості і рівня захисту рубежів на шляху руху зловмисника або поширення іншого носія інформації (наприклад, поля);

ефективності способів і засобів управління допуском людей і автотранспорту в зону;

заходів по захисту інформації всередині зони.

Рис.2.3. Принципи багатозональності і багаторубіжності захисту інформації

Чим більше віддаленість джерела інформації від місцезнаходження зловмисника або його засобу добування і чим більше рубежів охорони, тим більше час руху зловмисника до джерела і ослаблення енергії носія у виглядіполя або електричного струму. Кількість і просторове розташування зон і рубежів вибирають таким чином, щоб забезпечити необхідний рівень безпеки інформації, що захищається, як від зовнішніх ( що знаходяться поза територією організації), так і внутрішніх (зловмисників, що проникли на територію, і співробітників) загроз. Чим більш цінною є інформація, що захищається, тим більшою кількістю рубежів і зон доцільно очікувати її джерело і тим складніше зловмиснику забезпечити розвідувальний контакт з її носіями. варіант класифікації зон ступеню захищеності наведений в табл. 2.1

Категорія зони |

Найменування зони |

Функціональне призначення зони |

Умови доступу співробітників |

У мови доступу відвідувачів |

0 |

вільна |

Місця вільного відвідування |

Вільний |

Вільний |

1 |

Зона, що спостерігається |

Кімнати прийому відвідувачів |

Вільний |

Вільний |

II |

регістраційна |

Кабінети співробітників |

Вільний |

З реєстрацією за посвіченням особи |

III |

режимна |

Секретаріат комп’ютерні зали, архіви |

За ідентифікаційними картами |

За разовими перепустками |

IV |

Посиленого захисту |

Касові операційні зали, матеріальні склади |

За спецдокументами |

За спецперепустками |

V |

Вищого захисту |

Кабінети вищих керівників, кімнати для ведення переговорів, спеціальні сховища |

За спецдокументами |

За спецперепустками |

Безпека

інформації в i-й

зоні оцінюється імовірністю

![]() забезпечення

заданого рівня безпеки інформації

протягом певного часу. Для незалежних

зон значення цих імовірностей незалежні,

для вкладених -

<

забезпечення

заданого рівня безпеки інформації

протягом певного часу. Для незалежних

зон значення цих імовірностей незалежні,

для вкладених -

<![]() <

<![]() <

<![]() <

<![]() (Q1……Q5

- імовірності забезпечення заданого

рівня безпеки інформації відповідно

для території, будівлі, поверху, приміщення

і сейфа). Якщо безпека інформації в

кожній зоні забезпечується тільки

рубежем на її кордоні, то для доступу

зловмисника, наприклад, до документа,

шо зберігається в сейфі, йому необхідно

подолати 5 рубежів: кордон території,

увійти в будівлю, в коридор потрібного

поверху, в приміщення і

відкрити

сейф. У цьому випадку безпека інформації

в к-ой

зоні Qk

оцінюється велиною:

(Q1……Q5

- імовірності забезпечення заданого

рівня безпеки інформації відповідно

для території, будівлі, поверху, приміщення

і сейфа). Якщо безпека інформації в

кожній зоні забезпечується тільки

рубежем на її кордоні, то для доступу

зловмисника, наприклад, до документа,

шо зберігається в сейфі, йому необхідно

подолати 5 рубежів: кордон території,

увійти в будівлю, в коридор потрібного

поверху, в приміщення і

відкрити

сейф. У цьому випадку безпека інформації

в к-ой

зоні Qk

оцінюється велиною:

![]() а

а

![]()

![]()

де

![]() -

імовірність

подолання зловмисником i-го

рубежа за час

-

імовірність

подолання зловмисником i-го

рубежа за час

![]()

Наприклад, якщо для всіх і імовірність Рі = 0,2 за = 5 хвилин, то Q5 =0,99968 забеспечується протягом 25 хвилин. За більший час значення імовірності Q5 зменшиться, бо збільшиться імовірність подолання зловмисником рубежів захисту.